Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

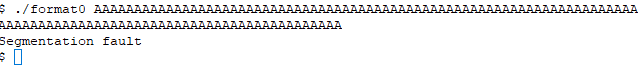

Статья Уязвимости форматных строк и перезапись переменных к конкретному значению - Изучение методов эксплуатации на примерах, часть 9

Май 21

- 7 883

- 4

Доброго времени суток посетители портала Codeby. Предыдущей статье мы познакомились с ROP. Для обхода ограничения в адресах мы воспользовались ret инструкцией. И хоть тема ROP была освящена не во всей красе, мы к ней еще вернемся. В этой статье мы будем знакомиться с уязвимостями форматных строк и посмотрим к каким последствиям может привести данные баги. И так...

Описание ExploitMe

Этот уровень вводит строки формата и то, как предоставленные злоумышленником строки формата могут изменять ход выполнения программ.

Советы

Исходный код

Описание ExploitMe

Этот уровень вводит строки формата и то, как предоставленные злоумышленником строки формата могут изменять ход выполнения программ.

Советы

- Этот уровень должен быть выполнен менее чем за 10 байтов ввода.

- «Использование уязвимостей форматной строки»

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>...Статья [8] Burp Suite: Примеры SQL Инъекций

Май 16

- 11 056

- 8

Приветствую всех гостей и обитателей портала Codeby!

Статья [7] Burp Suite: Аудит на наличие уязвимостей

Май 16

- 7 925

- 2

Всем привет! В очередной статье цикла об Burp Suite, мы рассмотрим методы проведения аудита целевого сайта на наличие уязвимостей.

Предыдущие части цикла:

Предыдущие части цикла:

Статья Переполнение буфера и возвратно-ориентированное программирование - Изучение методов эксплуатации на примерах, часть 8

Май 16

- 5 174

- 7

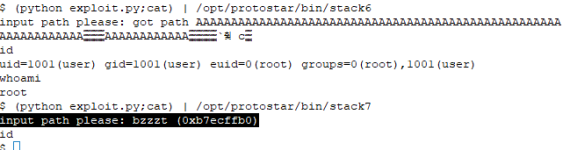

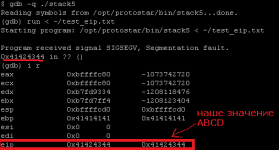

Доброго времени суток посетители портала Codeby. Продолжаем изучать бинарные уязвимости и эксплойтостроение. В предыдущей статье мы познакомились с техникой эксплуатации называемой как Ret2Libc. В этой статье мы познакомимся с новой техникой, а именно с возвратно-ориентированным программированием или просто ROP. Что же это такое? ROP это более чуть развитая техника эксплуатации. Принцип очень схож, да и к тому же это очень мощное средство которое позволяет обходить различные защиты например DEP. Ну что же приступим...

Описание ExploitMe

Stack7 вводит в концепцию возврата в сегмент кода .text, чтобы получить выполнение кода.

Инструмент metasploit «msfelfscan» может упростить поиск подходящих инструкций, в противном случае воспользуйтесь инструментом objdump для просмотра выходных данных.

Этот уровень находится в / opt / protostar / bin / stack7

Описание ExploitMe

Stack7 вводит в концепцию возврата в сегмент кода .text, чтобы получить выполнение кода.

Инструмент metasploit «msfelfscan» может упростить поиск подходящих инструкций, в противном случае воспользуйтесь инструментом objdump для просмотра выходных данных.

Этот уровень находится в / opt / protostar / bin / stack7

Ссылка скрыта от гостей

...Статья [6] Burp Suite: Spider - Сканирование сайта

Май 12

- 10 030

- 0

Приветствую всех гостей и постояльцев форума Codeby.net!

Продолжим знакомство с инструментом для проведения тестирования на проникновение, многим знакомым как – Burp Suite.

В этой части цикла, рассмотрим работу с Spider, в версии Burp Suite 2.0 Professional.

В этой версии, привычной для всех вкладки Spider нет, поэтому будем разбираться, как его использовать с учетом привнесённых разработчиками обновлений.

Предыдущие части цикла:

Продолжим знакомство с инструментом для проведения тестирования на проникновение, многим знакомым как – Burp Suite.

В этой части цикла, рассмотрим работу с Spider, в версии Burp Suite 2.0 Professional.

В этой версии, привычной для всех вкладки Spider нет, поэтому будем разбираться, как его использовать с учетом привнесённых разработчиками обновлений.

Предыдущие части цикла:

Статья [5] Burp Suite. Sniper, Intruder - Практика и закрепление

Май 12

- 6 004

- 1

Приветствую, Codeby.net!

Пришло время, опубликовать следующую часть цикла статей посвящённых Burp Suite.

Предыдущие материалы по этой теме:

...

...

Пришло время, опубликовать следующую часть цикла статей посвящённых Burp Suite.

Предыдущие материалы по этой теме:

- [0] Burp Suite. Тестирование web-приложений на проникновение

- [1] Burp Suite. Знакомство с основным инструментарием

- [2] Burp Suite. Атаки с помощью Intruder

- [3] Burp Suite. Установление доверия по HTTPS

- [4] Burp Suite. Настройка параметров проекта

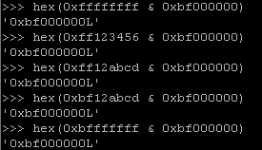

Статья Переполнение буфера и техника эксплуатации Ret2Libc - Изучение методов эксплуатации на примерах, часть 7

Апр 26

- 7 969

- 10

Все части переполнение буфера

Предыдущая часть Переполнение буфера и размещение шеллкода в памяти - разработка эксплойтов, часть 6

Привет codeby =) Прошло много времени с тех пор, как я последний раз писал статью, и я думаю, что пришло время для новой. В предыдущей статье мы познакомились с шеллкодом, и написали с вами первый эксплойт и даже не один, а два, размещали шеллкод в буфере и размещали шеллкод за адресом возврата (RET) при этом используя прием NOP-Sled. А так же узнавали реальные адреса в памяти, анализируя дамп памяти, так, как, под отладчиком адреса не много смещаются. В этой статье мы познакомимся с новым подходом выполнения кода.

[COLOR=rgb(243...

Предыдущая часть Переполнение буфера и размещение шеллкода в памяти - разработка эксплойтов, часть 6

Привет codeby =) Прошло много времени с тех пор, как я последний раз писал статью, и я думаю, что пришло время для новой. В предыдущей статье мы познакомились с шеллкодом, и написали с вами первый эксплойт и даже не один, а два, размещали шеллкод в буфере и размещали шеллкод за адресом возврата (RET) при этом используя прием NOP-Sled. А так же узнавали реальные адреса в памяти, анализируя дамп памяти, так, как, под отладчиком адреса не много смещаются. В этой статье мы познакомимся с новым подходом выполнения кода.

[COLOR=rgb(243...

Soft Chomp scan - Утилита которая помогает при пентесте

Апр 07

- 5 465

- 8

Доброго времени суток! Сегодня я хочу рассказать об утилите, которая помогает при тесте на проникновение и ловли багов. Речь пойдет о Chomp scan

Данная утилита помогает автоматизировать, иногда утомительные, процессы разведки, при этом объединив самые быстрые и эффективные утилиты.

Теперь нет надобности искать нужные словари, запоминать, что вы уже тестировали, а что нет, и также не нужно искать во всем компьютере отдельные логи программ после теста.

Chomp scan умеет фокусироваться на список потенциальных и интересных поддоменов, позволит вам сохранить ваше драгоценное время и сообщит вас о завершении через

Если вы раньше не сталкивались с этой программой, то если вы будете следовать простым советам, то все будет работать прекрасно.

1. При переходе на сайт, вы получаете определенный идентификатор в виде notica.us/?xxxxxxxx:

[ATTACH type="full"...

Данная утилита помогает автоматизировать, иногда утомительные, процессы разведки, при этом объединив самые быстрые и эффективные утилиты.

Теперь нет надобности искать нужные словари, запоминать, что вы уже тестировали, а что нет, и также не нужно искать во всем компьютере отдельные логи программ после теста.

Chomp scan умеет фокусироваться на список потенциальных и интересных поддоменов, позволит вам сохранить ваше драгоценное время и сообщит вас о завершении через

Ссылка скрыта от гостей

Если вы раньше не сталкивались с этой программой, то если вы будете следовать простым советам, то все будет работать прекрасно.

1. При переходе на сайт, вы получаете определенный идентификатор в виде notica.us/?xxxxxxxx:

[ATTACH type="full"...

Статья Переполнение буфера и размещение шеллкода в памяти - Изучение методов эксплуатации на примерах, часть 6

Мар 24

- 17 608

- 30

Все части переполнение буфера

Предыдущая часть Переполнение буфера и перезапись адреса возврата - разработка эксплойтов, часть 5

Следующая часть Переполнение буфера и техника эксплуатации Ret2Libc - разработка эксплойтов, часть 7

Доброго времени суток codeby!!! В предыдущей статье мы познакомились с методом, как перезаписывать адрес возврата используя регистр EIP и так же вычисляли смещение (offset). Это 6 часть цикла статей посвященная разработке эксплойтов. В этой статье мы впервые познакомимся с шеллкодом и напишем с вами первый эксплойт. Шестая часть...

Предыдущая часть Переполнение буфера и перезапись адреса возврата - разработка эксплойтов, часть 5

Следующая часть Переполнение буфера и техника эксплуатации Ret2Libc - разработка эксплойтов, часть 7

Доброго времени суток codeby!!! В предыдущей статье мы познакомились с методом, как перезаписывать адрес возврата используя регистр EIP и так же вычисляли смещение (offset). Это 6 часть цикла статей посвященная разработке эксплойтов. В этой статье мы впервые познакомимся с шеллкодом и напишем с вами первый эксплойт. Шестая часть...

Категории блога

Пользователи онлайн

Всего: 926 (пользователей: 11, гостей: 915)