Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Сбор информации - OSINT

Soft Инструменты Oneforall,Dirmap и Fuzzscan

Сен 12

- 3 874

- 1

Приветствую Уважаемых Друзей и всех Жителей Форума.

Сегодня немного поговорим о популярных инструментах в Поднебесной.

Их объединяет способность нахождения директорий,субдоменов,скриптов,файлов xml,txt и т.д.

Первый инструмент,который рассмотрим- Oneforall, созданный Jing Ling.

Страница автора

И если говорить о поиске субдоменов-то это одна из самых важных его задач.

Как инструмент,он постоянно модернизируется и дополняется новыми модулями автором.

Опции можно видеть на скриншоте:

Установка:

В таком виде,в котором я тестировал ресурс,можно получить лишь минимальные результаты...

Сегодня немного поговорим о популярных инструментах в Поднебесной.

Их объединяет способность нахождения директорий,субдоменов,скриптов,файлов xml,txt и т.д.

Первый инструмент,который рассмотрим- Oneforall, созданный Jing Ling.

Страница автора

Ссылка скрыта от гостей

И если говорить о поиске субдоменов-то это одна из самых важных его задач.

Как инструмент,он постоянно модернизируется и дополняется новыми модулями автором.

Опции можно видеть на скриншоте:

Установка:

Код:

# git clone https://github.com/shmilylty/OneForAll.git

# cd OneForAll/

# pip3 install -r requirements.txt

# cd oneforall/

# chmod +x oneforall.py

# python3 oneforall.py --help

# python3 oneforall.py --target example.com run -пример тестированияSoft Recon-ng. Фреймворк для разведки.

Авг 23

- 10 813

- 9

Всем привет!

Сегодня я вам покажу такой инструмент как recon-ng.

Этот инструмент из разряда фреймворков. Очень схож с metasploit-framework. У него есть очень много возможностей, которые я сегодня не опишу.

Вы сами можете поэкспериментировать с данным фреймворком. Думаю хватит слов это же не сочинение, перейдем к делу.

Установка.

Стоит сказать, что в Kali Linux 2019.2 данное ПО предустановлено.

Запуск.

Сегодня я вам покажу такой инструмент как recon-ng.

Этот инструмент из разряда фреймворков. Очень схож с metasploit-framework. У него есть очень много возможностей, которые я сегодня не опишу.

Вы сами можете поэкспериментировать с данным фреймворком. Думаю хватит слов это же не сочинение, перейдем к делу.

Установка.

Bash:

apt update && apt install git

git clone https://LaNMaSteR53@bitbucket.org/LaNMaSteR53/recon-ng.git

cd recon-ng

pip install -r REQUIREMENTS apt update && apt install python python-pip git -y && git clone https://LaNMaSteR53@bitbucket.org/LaNMaSteR53/recon-ng.git && cd recon-ng && pip install -r REQUIREMENTS Стоит сказать, что в Kali Linux 2019.2 данное ПО предустановлено.

Запуск.

./recon-ng --no-check # Сейчас есть версия...Soft ReconCobra

Авг 14

- 5 570

- 4

Добрый день,Друзья и Уважаемые Форумчане

Сегодня представлю вам framework по сбору информации о ресурсе.

Автором этого инструмента является Haroon Awan.

И представляет школу пентеста Азии из Пакистана.

Инструмент очень объёмный,включает в себя много различных модулей.

Служит он для проверки безопасности сайта,выявления недочётов,способных привести к несанкционированному доступу.

Обнаружение брешей в настройках брандмауэра на наличие утечек конфиденциальной информации.

Проверяет обнаружение внутренних и внешних сетей.

Фактически может проверить всю инфраструктуру ресурса.

Практически же,предоставляет,исчерпывающую информацию согласно определению Information Gathering.

Установка на Kali Linux:

Аналогичная установка...

Сегодня представлю вам framework по сбору информации о ресурсе.

Автором этого инструмента является Haroon Awan.

И представляет школу пентеста Азии из Пакистана.

Инструмент очень объёмный,включает в себя много различных модулей.

Служит он для проверки безопасности сайта,выявления недочётов,способных привести к несанкционированному доступу.

Обнаружение брешей в настройках брандмауэра на наличие утечек конфиденциальной информации.

Проверяет обнаружение внутренних и внешних сетей.

Фактически может проверить всю инфраструктуру ресурса.

Практически же,предоставляет,исчерпывающую информацию согласно определению Information Gathering.

Установка на Kali Linux:

Код:

# git clone https://github.com/haroonawanofficial/ReconCobra.git

# cd Reconcobra

# chmod u+x *.sh

# bash Kali_Installer.sh -команда установки модулей

# perl ReconCobra.pl -это команда запуска после установкиSoft LFIFucker - Ищем сайты по гугл доркам и тестируем на наличие LFI.

Июл 16

- 7 454

- 16

Всем привет. Хочу представить свой авторский софт, знаю что LFI-уязвимости уже сто лет в обед, но всё же до сих пор встречаются немало веб-ресурсов на просторах интернета с наличием этой дыры. Прошу строго не судить, баги и недочёты есть, исправим

Итак, краткое описание самой уязвимости:

Что конкретно умеет софт:

[ATTACH type="full" width="593px"...

Итак, краткое описание самой уязвимости:

LFI - это возможность использования и выполнения локальных файлов на серверной стороне. Уязвимость позволяет удаленному пользователю получить доступ с помощью специально сформированного запроса к произвольным файлам на сервере, в том числе содержащую конфиденциальную информацию.

Что конкретно умеет софт:

- Ищет гугл дорки с помощью Google CSE(Custom Search Engine).

- Фильтрует найденые сайты.

- В многопоточном режиме сканирует сайты на предмет наличия уязвимости по заданным шаблонам.

- Также есть возможность указать свой список сайтов.

- Использование SOCKS5 проксей.

[ATTACH type="full" width="593px"...

Статья OSINT на платформе Telegram

Июн 15

- 30 121

- 15

В данной статье поделюсь с вами Telegram-ботами, которые на раз-два-три предоставляют ценную информацию о запрашиваем объекте в поисках Сиболы.

Это уже неотвратимый факт, что «вся» IT-тусовка резвится в Telegram, а значит «нэтсталкеры» должны были разработать что-то такое интересное для лёгкого и качественного пробива брониобъектов в мессенджере Telegram. И они придумали OSINT-ботов.

Медлю поделиться с вами telegram-ботами, о которых мне известно, а вам/некоторым - нет, радости будут полные «трусы»). Я на это рассчитываю, а иначе…

Преимущества ботов:

Это уже неотвратимый факт, что «вся» IT-тусовка резвится в Telegram, а значит «нэтсталкеры» должны были разработать что-то такое интересное для лёгкого и качественного пробива брониобъектов в мессенджере Telegram. И они придумали OSINT-ботов.

Медлю поделиться с вами telegram-ботами, о которых мне известно, а вам/некоторым - нет, радости будут полные «трусы»). Я на это рассчитываю, а иначе…

Преимущества ботов:

- Удобство, скорость получаемой анализируемой информации по горячим следам - высокая;

- Простота интерфейса, все в одном приложении Telegram (ничего разучивать не нужно) ввел номер/почту/ip/… получил «сектор-приз»;

- Отсутствие требования прохождение капчи;

- Отсутствие необходимости вкл.Tor и идти в Даркнет к БД;

- Отсутствие регистрации на специализированных сайтах...

Soft CardPwn

Июн 13

- 4 753

- 10

И ещё раз приветствую Друзей и Форумчан.

Решил вам немного поднадоесть сегодня)).

Тестировал как-то на днях framework по безопасности.

Но в нём мало чего было,заслуживающего внимания.

Но один из инструментов,который включен в него,не обошёл вниманием.

Кто занимается чёрными делами,конечно будут довольны.))

Автор обзора и Администрация ресурса не поддерживают незаконную деятельность с применением рассматриваемого инструмента.

Framework оставил в покое,а вот этот инструмент выделил.

Автор его тестировал на Kali Linux 2019.1;Ubuntu 18.04;Nethunter

Что ж, город New Delhi на связи и автор сего скрипта itsmehacker, который тесно занимается безопасностью,приветствует вас.

Отличная работа,отслеживающая использование кредитных карт.

В теории, это должны быть карты,которые скомпрометированы уже.

В практике,есть такое подозрение,что согласно концепции OSINT,можно увидеть на каком ресурсе использована карта и кем.

Тема всё же специфичная,подробности только в...

Решил вам немного поднадоесть сегодня)).

Тестировал как-то на днях framework по безопасности.

Но в нём мало чего было,заслуживающего внимания.

Но один из инструментов,который включен в него,не обошёл вниманием.

Кто занимается чёрными делами,конечно будут довольны.))

Автор обзора и Администрация ресурса не поддерживают незаконную деятельность с применением рассматриваемого инструмента.

Framework оставил в покое,а вот этот инструмент выделил.

Автор его тестировал на Kali Linux 2019.1;Ubuntu 18.04;Nethunter

Что ж, город New Delhi на связи и автор сего скрипта itsmehacker, который тесно занимается безопасностью,приветствует вас.

Отличная работа,отслеживающая использование кредитных карт.

В теории, это должны быть карты,которые скомпрометированы уже.

В практике,есть такое подозрение,что согласно концепции OSINT,можно увидеть на каком ресурсе использована карта и кем.

Тема всё же специфичная,подробности только в...

Soft AUTO-RECON information gathering

Июн 13

- 4 394

- 4

Добрый день,Уважаемые Друзья и Форумчане.

Сегодня разберём работу нового инструмента из категории information gathering

Автор скрипта gotr00t0day.

Опций у данного инструмента нет,но разведывательную информацию он старается предоставить полноценную и исчерпывающую.

Работа его автоматизирована и немного забегает даже в сторону небольшого pentest при сканировании.

Применение AUTO-RECON очень простое и не требует вмешательства аудитора безопасности.

Установка:

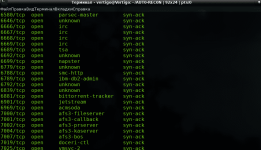

В самом начале идёт сканирование цели на все возможные открытые порты.

Данное сканирование очень удобное и информативное,происходит быстро действительно.

Также полезно для запоминания аудитором безопасности какой порт за что отвечает.

Не требуется подсматривать в справочный материал,всё видно и обозначено...

Сегодня разберём работу нового инструмента из категории information gathering

Автор скрипта gotr00t0day.

Опций у данного инструмента нет,но разведывательную информацию он старается предоставить полноценную и исчерпывающую.

Работа его автоматизирована и немного забегает даже в сторону небольшого pentest при сканировании.

Применение AUTO-RECON очень простое и не требует вмешательства аудитора безопасности.

Установка:

Код:

# git clone https://github.com/gotr00t0day/AUT0-REC0N.git

# cd AUT0-REC0N

# chmod +x setup.sh

# chmod +x auto-recon.sh

# ./setup.sh

# ./auto-recon sh IP_целиДанное сканирование очень удобное и информативное,происходит быстро действительно.

Также полезно для запоминания аудитором безопасности какой порт за что отвечает.

Не требуется подсматривать в справочный материал,всё видно и обозначено...

Категории блога

Пользователи онлайн

Всего: 97 (пользователей: 11, гостей: 86)