Одним из лучших способов улучшения безопасности аккаунта Гугл — это задействование двухшаговой верификации для него. Суть идеи в том, чтобы комбинировать обычные имя пользователя и пароль локальной информацией привязанной к мобильному телефону.

Т.е. вместо того, чтобы вводить вашу Гугло почту и пароль для авторизации в вашем аккаунте, вам также необходимо ввести код, сгенерированный на лету, когда вы авторизовываетесь с недоверительных устройств.

Атакующие, которые завладели именем пользователя и паролем не могут авторизоваться

без этого кода.

Google анонсировала поддержку Секретного Ключа сегодня (21 октября) для дальнейшего улучшений двухшаговой верификации в некоторых сценариях.

Вместо ввода кода, сгенерированного сматрфоном, вы подсоединяете устройство Секретного Ключа к USB порту вашего компьютера.

Здесь техническое объяснение, как это сделано:

В основе протокола устройство U2F (аббревиатура означает «Universal 2nd Factor») которое имеет возможность (идеально, если встроенную в элемент безопасности) выпускать специфичные открытые/закрытые пары ключей. Устройства U2F даёт публичный ключ и Ручной Ключ (Key Handle) к исходному веб-сайту во время того когда пользователь находится на шаге регистрации. Позже, когда пользователь осуществляет вход, исходный веб-сайт отправляет Ручной Ключ назад к устройству U2F через браузер. Устройство U2F использует Ручной Ключ для идентификации пользовательского закрытого ключа и создаёт подпись, которая отправляется обратно к источнику для верификации наличия устройства U2F.

Этот метод предлагает три особенных преимущества по сравнению с использованием смартфонов для генерации кода:

- Секретный Ключ только работает с веб-сайтами, которые поддерживают работу с ним. Он не будет авторизовать ваш аккаунт на фишинговых (мошеннических) веб-сайтах, если верить Гугл, т. к. он проверяет сайт на котором вы находитесь до того, как отправить дополнительный код на него.

- Это не требует дополнительной батареи для мобильного соединения и не требует установки драйверов на хост-системе.

- Если верить Гугл, вы можете использовать верификационный код в любое время. Это удобно если вы входите на устройстве, которое не поддерживает USB или не имеете Секретного Ключа при себе в это время.

Но есть также и недостатки этого, которые также нужно упомянуть:

- Вы не можете использовать это на устройствах, которые не поддерживают USB. Если вы используете мобильные телефоны и планшеты большинство времени, вы, может быть, не сможете использовать этот метод, т. к. они не имеют порта USB, к которому вы могли бы подсоединить ключ.

- Вам нужно совместимое устройство, которое необходимо купить. Вы не можете использовать просто USB флешку для этого. При этом скажем, устройства дешёвые и цена начинается от примерно $6 на Amazon.

- Ключ Безопасности, в момент написания, работает только в Google Chrome. Чтобы быть точным, ему нужен Chrome версии 38 или новее на всех поддерживаемых операционных системах.

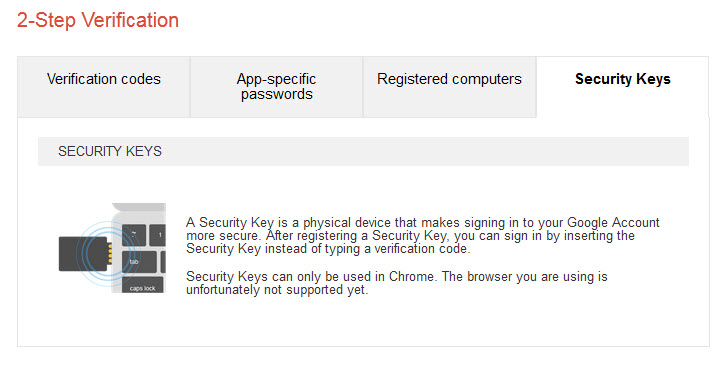

Если в вашем обладании уже есть совместимое устройство с Ключом Безопасности, вы можете направиться в аккаунт Google через страницу двухшаговой верификации для его настройки.

Обратите внимание, что вам нужно загрузиться в Хроме, иначе вы получите сообщение, что ваш браузер не поддерживает эту функцию.

Получите больше информации о проекте U2F на Гугловском веб-сайте Исследований Интернет Идентификации (Internet Identity Research).