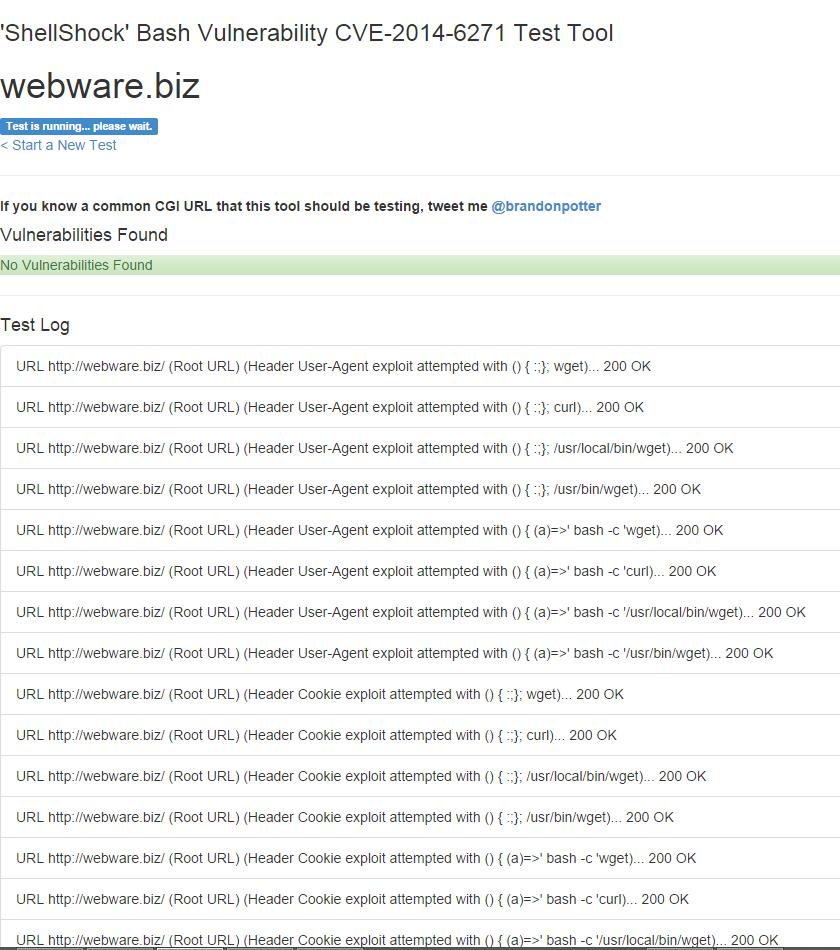

Для проверки уязвимости любого сайта (хостинга) можно воспользоваться онлайн утилитой ShellShock Bash Vulnerability.

Я проверил свой хостинг, у меня всё хорошо:

Теперь возвращаемся к домашнему компьютеру с Linux на борту. Чтобы проверить наличие уязвимости Shellshock — запустите в консоли следующую команду:

env 'VAR=() { :;}; echo Bash is vulnerable!' 'FUNCTION()=() { :;}; echo Bash is vulnerable!' bash -c "echo Bash Test" Если вы видите только текст «Bash Test», значит всё хорошо.

У меня всё плохо, моя система подвержена уязвимости Shellshock:

Исправить уязвимость для версий Linux Mint (Ubuntu 12.04, 14.04) не составит труда:

sudo apt-get update && sudo apt-get install --only-upgrade bash

Ждём пока всё установится:

И пробуем опять:

Ура, теперь я вижу только надпись «Bash Test», значит проблема поборота.

Кстати, если вы арендуете VDS (VPS) и ваш сервер подвержен этой узявимости, тогда скачайте и установите свежую версию bash. Вам это нужно сделать самим, т.к. за виртуальные серверы и их обслуживание вы отвечаете сами (в отличае от виртуального хостинга, за который отвечает хостер):

wget --print-architecture).deb sudo dpkg -i bash_4.3-9.2_*.deb

Перед установкой обновления не помешает сделать бэкап системы — не хочется ведь потерять доступ к вашему хостингу.