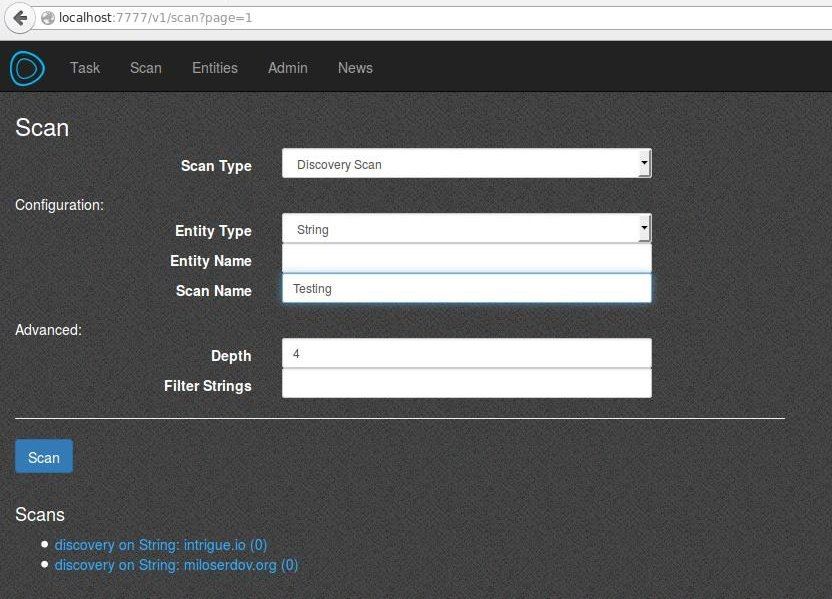

Используется для Интернет разведки (безопасности) и исследования. Замечательный OSINT инструмент с множеством возможностей: встроенной визуализацией, Веб-интерфейсом, множеством встроенных API и пр.

Доступные задачи:

Справка по Intrigue-core

Запуск Intrigue-core

Список доступных задач:

Запуск задачи:

Проверка списка поддоменов для codeby.net:

Установка Intrigue-core

Настройка и запуск Redis в Kali Linux

Установка зависимостей, установка и инициализация Intrigue-core

Запуск Intrigue-core:

Веб-интерфейс теперь доступен по адресу:

После перезагрузки Kali Linux нужно вручную каждый раз запускать (либо добавить в автозагрузку):

Доступные задачи:

- masscan_scan — Запускает сканирование masscan в отношении целевого хоста или домена.

- uri_gather_robots — Проверяет robots.txt и добавляет любые найденные URI

- dns_transfer_zone - Передача зоны DNS

- dns_lookup_forward — Просмотр IP данного хоста. Захватить все типы записей.

- phone_number_carrier_lookup — Использует CarrierLookup API для определения поставляемого номера телефона

- web_account_check — Использует крупные веб-сайты, проверяя существующие аккаунты. Обнаруженные аккаунты отображаются.

- uri_gather_technology — Определяет платформу и технологию цели.

- search_shodan - Использует SHODAN API для поиска информации

- dns_lookup_reverse — Ищет имя данного IP адреса.

- uri_check_security_headers — Проверяет типичные заголовки безопасности HTTP на веб приложении

- dns_lookup_txt — Поиск DNS TXT

- uri_extract_metadata — Загружает контент единичного URI и извлекает сущности из текста и метаданных

- dns_brute_sub — DNS брутфорс субдоменов

- zmap_scan — Запускает zmap сканирование на целевой хост или домен.

- uri_http_screenshot — Скриншотит Uri.

- dns_snoop_cache - Запрос DNS сервера на список доменов и проверка, если последний визит этого домена в их кэше.

- uri_check_safebrowsing_api - Проверяет URI в Google Safebrowsing (StopBadware) API

- uri_youtube_metadata — Загружает метаданные данного Uri видео youtube.

- convert_entity — Конвертирует сущность в другой тип

- whois — Выполняет поиск whois по данной сущности

- nmap_scan — Запускает nmap сканирование на целевой хост или домен.

- uri_gather_sitemap — Проверяет sitemap.xml и добавляет любые URI, которые находит

- search_edgar - EDGAR Corporation Search

- email_validate — Валидирует email через email-validator.net API.

- search_bing — Использует Bing API и ищет связанный контент. Отображаются обнаруженные домен.

- uri_gather_ssl_certificate - Хватает SSL сертификат от сервера приложений

- uri_dirbuster — Брутфорсит популярные директории на веб-сервере

- uri_gather_headers — Проверяет HTTP заголовки веб-приложения

- email_bounceback — Проверяет домен на возвращаемые письма через gmail.

- uri_spider — Паутинит данный URI, отображая сущности из страницы текста, а также из разобранных файлов.

- dns_lookup_mx — Поиск записей MX данной DNS записи.

- example — Это задача-пример. Она возвращает случайно сгенерированный хост.

- dns_brute_srv — Простой брутфорс службы записи DNS

- dns_recurse_spf — Рекурсивный поиск DNS SPF

- search_pipl - Использование Pipl API для поиска по сущностям.

- dns_brute_tld — Брутфорс домена верхнего уровня DNS.

- geolocate_host — Выполняет геолокацию, основанную на IP адресе.

- check_project_honeypot — Проверяет сайт на информацию project honeypot.

- email_harvest — Выскабливает email адреса из результатов поискового движка.

- email_validate_mailbox_layer — Валидирует email через MailboxLayer API.

- uri_http_auth_brute — Брутфорсит аутентификацию, передаётся URI, требующее HTTP аутентификацию.

- search_google — Эта задача использует Google API и находит связанный контент. Отображаются обнаруженные домены.

- netsvc_fuzz_random — Подключается к службе и отправляет множество случайных данных.

- uri_gather_and_analyze_links — Разбирает главную страницу и выполняет анализ на ссылки.

Справка по Intrigue-core

Код:

Команды:

core-cli.rb background [Task] [Тип#Сущность] [Опция1=Значение1#...#...] [Обработчики] # Начать и перевести в фон отдельную задачу. Вернуть ID

core-cli.rb help [КОМАНДА] # Описать доступные команды или одну указанную команду

core-cli.rb info [Задача] # Показать подробности о задачи

core-cli.rb list # Список всех доступных задач

core-cli.rb load [Задача] [Файл] [Опция1=Значение1#...#...] [Обработчики] # Запустить пункты из файла и запустить задачу на каждом из них

core-cli.rb scan [Тип Сканирования] [Тип#Сущность] [Опция1=Значение1#...#...] # Начать рекурсивное сканирование. Вернуть результат

core-cli.rb single [Задача] [Тип#Сущность] [Опция1=Значение1#...#...] [Обработчики] # Начать одиночную задачу. Вернуть результат

core-cli.rb start [Задача] [Тип#Сущность] [Опция1=Значение1#...#...] [Обработчики] # Начать одиночную задачу. Вернуть результат

core-cli.rb stats # Получить статистику запросовЗапуск Intrigue-core

Список доступных задач:

Код:

bundle exec ./core-cli.rb listЗапуск задачи:

Код:

bundle exec ./core-cli.rb start dns_lookup_forward DnsRecord#codeby.netПроверка списка поддоменов для codeby.net:

Код:

bundle exec ./core-cli.rb start dns_brute_sub DnsRecord#codeby.net resolver=8.8.8.8#brute_list=a,b,c,proxy,test,wwwУстановка Intrigue-core

Настройка и запуск Redis в Kali Linux

Код:

apt-get install redis-server

Открываем файл /etc/redis/redis.conf

gedit /etc/redis/redis.conf

Находим строку:

port 0

Заменяем её на строку:

#port 0

Запускаем службу Redis

service redis-server startУстановка зависимостей, установка и инициализация Intrigue-core

Код:

apt-get install postgresql-server-dev-9.4 libsqlite3-dev

gem install rake

git clone https://github.com/intrigueio/intrigue-core.git

cd intrigue-core/

bundle install

rake setup && rake migrateЗапуск Intrigue-core:

Код:

foreman startВеб-интерфейс теперь доступен по адресу:

Ссылка скрыта от гостей

После перезагрузки Kali Linux нужно вручную каждый раз запускать (либо добавить в автозагрузку):

Код:

service redis-server start

Последнее редактирование: