Приветствую Вас дорогие друзья) Ну вот настало время очередной лаборатории тестирования на проникновения , в которой вы снова сможете попрактиковаться в пентесте. И я как и в прошлых своих статьях попытаюсь вам в этом помочь и разобраться с неясностями)

Ну что же, давайте приступать:

И так

Ссылка скрыта от гостей

"Who Is Mr.Hacker" (Кто такой Мистер Хакер) представляет большую ,по сравнению с предыдущими лабораториями, корпоративную сеть в которой есть уязвимые места входа во внутреннюю сеть и также на каждой машине есть предусмотренная та или иная уязвимость ,которая позволит нам получит доступ к конфиденциальной информации ,которую разработчики представили нам в виде секретных токенов))Для тех кто решил попробовать себя в пентесте впервые , прочтите эту статью , в которой расписано как подключаться к лаборатории тестирования на проникновение.

Сперва давайте посмотрим на карту сети:

Как видим по карте , корпоративная сеть поделена на несколько сегментов, и так же у нас есть доступные из внешней сети хосты , так называемые энтрипоинтс (точки входа) с IP-адресами 192.168.101.10 и 192.168.101.11

Их мы и просканируем на открытые сервисы утилитой

Ссылка скрыта от гостей

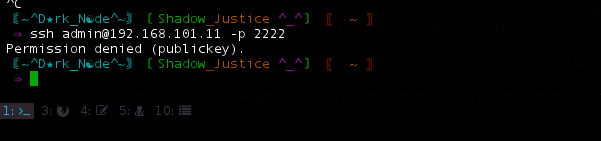

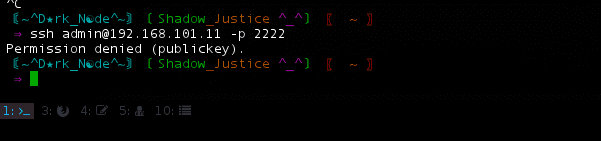

Видим что на первом хосте (192.168.101.10) размещены целых 4 сервиса , а на втором только SSH сервис на 2222 порту.

Замечаем почтовый SMTP сервер на 25 порту и веб интерфейс(roun от него на 8080 порту:

Соответственно смотрим остальные сервисы:

Видим какой то сайт внешне похож на блог:

И на 88 порту видим vtiger CRM версии 6.3.0 . Надпись на фронтенде сразу же проситься поискать эксплоит на эту версию

Но этот эксплоийт требует быть залогиненым в системе CRM. По этому нам придется таки туда пробиться)

Так же в мета тегах видим версию WordPress CMS на основном сайте:

Пробуем этого юзера в админке WP(WordPress)

Входе иследования вордпресс был обнаружен уязвимый плагин,но о нем мы поговорим немножко поже, так как

после многочисленных попыток пробить WAF , мы узнали что это трата времени и мы пошли дальше.

Давайте теперь попробуем узнать имя домена через прямой коннект к SMTP серверу:

К сожалению перечисление учетных записей сделать не сможем, так как функции VRFY и EXPN отключены.

Видим домен mail.ptest.lab

Пробуем ресетнуть пароль по этой почте:

Увы пишет что пользователей с таким именем не зарегистрирован.

Затем методом проб и ошибок мы обнаруживает что почта admin@test.lab подходит для сброса пароля:

Эта же почта так же подходит и для сброса пароля в CRM :

наверняка понимая что доступ к админке нам просто необходим , поставим на брут все таки ...

Можно конечно брутить и в BurpSuite и в Hydra и т.д

Но я все же хочу показать как составляется команда для Patator.

Сперва давайте поглядим на запрос в Бурпе

Как видим после попытки логина идет редирект(переадресация) на

index.php?module=Users&parente=Setting&view=Login&error=1

И после переадресации мы можем видеть ошибку о неправильной попытке логина:

Теперь давайте посмотрим справку по http_fuzz в patator:

Тут нас интересует метод POST с последующей переадресацией. Так же мы можем настроить Patator ддя фильтрации текста ошибки не верного логина. В целом команда для брута выглядит так:

patator http_fuzz url="

Ссылка скрыта от гостей

index.php?module=Users&action=Login" method=POST body='__vtrftk=sid%3A02035db39bbf95e6889542705c5e4f563375d902%2C1500050845&username=admin&password=FILE0' 0=pass.txt follow=1 -x ignore:fgrep='Invalid username or password.'Теперь давайте разберем по порядку:

url -- путь к скрипту авторизации (взяли из BurpSuite)

method=POST -- (способ отправки данных на сервер через POST запрос)

body='POST DATA' -- данные которые мы передаем в POST запросе , место для брута мы помечаем FILE0 , затем указываем нужный словарь "0=pass.txt"

follow=1 -- разрешить переадресацию (301,302)

-x ignore:fgrep='Invalid username or password.' -- указать текстовую строку для парсинга в ответах на заросы, что бы проигнорировать ее.

На деле выглядит так:

Дальше логинимся в админку, и замечаем странность в имени админа:

Пробуем проэксплуатировать эксплоит с exploit.db , но увы обычный аплоад файлов через index.php не работает. Значит мы идем в настройки компании и пробуем залить шелл через лого компании:

Но от нас хотят картинку размером 170x60 пикселей, делаем ресайз:

Заливаем в картинку шелл:

Дальше в BurpSuite перехватываем запрос и изменяем разширения из .jpg на .php

Дальше отсылаем запрос на сервер, и идем по пути к нашему файлу(

Ссылка скрыта от гостей

):Дальше просто поднимаемся в корень сайта и забираем токен:

Ну вот и все) Первый токен взят)))

Продолжим наш пентест в следующей статье)

Видео к статье: