Доброго времени суток форумчане!

Долго ничего не писал, хотя обещал написать статью про нормальное средство атоматизации и управления фишинговыми компаниями. Наконец-то дорвался и надеюсь порадую вас хорошим контентом.

Сегодня я хочу рассказать вам про нужный нам инструмент высокого качества GoPhish.

GoPhish — это инструмент для фишинга с открытым исходным кодом, предназначенный для бизнеса и тестирования на проникновения. Он обладает быстрой и легкой настройкой и обеспечивает легкое управление фишинговыми операциями.

Приступим к работе.

Переходим по ссылке:

Код:

https://github.com/gophish/gophish.git

Код:

Wget https://github.com/gophish/gophish/releases/download/v0.4.0/gophish-v0.4-linux-64bit.zip

unzip gophish-v0.4-linux-64bit.zip

Код:

mv gophish-v0.4-linux-64bit gophish

Код:

cd gophish/

nano config.jsonВсе интуитивно понятно и ясно.

Я поменяю url для админки (если поднимаете на локальной машине, то адрес можно не менять, переходите сразу к запуску), пропишу сертификаты, поменяю порт для фишинг сервера на 443 и включу везде tls. Базу данных менять не буду. Кому интересно, вот ссылка на документацию

Ссылка скрыта от гостей

Отлично. На этом настройка закончена. Запускаем:

Код:

./gophish

Код:

Username: admin

Password: gophishПерейдем в настройки и поменяем пароль для админа, а лучше создадим нового пользователя, рекомендую потом удалить админа из базы данных вручную.

Отлично. Перейдем к непосредственной работе с утилитой.

У нас имеются следующие рабочие разделы:

- Dashboard

- Campaigns — панель настройки и работы с фишинговыми компаниями.

- Users & Groups — создание групп и добавление почтовых адресов.

- Email Templates — добавления шаблонов писем.

- Landing Pages — настройка и создание фишинговых страниц.

- Sending Profiles — настройка рассылочных профилей (SMTP).

Вся подготовка осуществляется снизу вверх. Приступим.

Переходим в Sending Profiles и создаем новый профиль.

Я добавлю свой профиль gmail.

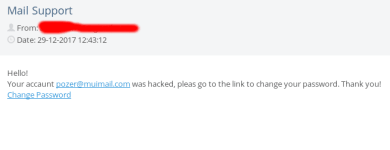

Проверим отправив тестовое письмо. Я воспользовался временной почтой.

Все работает. Идем выше.

Создадим нашу фишинговую страницу. Импортируем с сайта.

Теперь создадим шаблон письма. Не буду заморачиваться с версткой.

Я написал простое текстовое письмо и добавил три основных момента:

- {{ .Email }} - в это место подставится почта цели.

- {{ .URL }} - ссылка на фишинговую страницу.

- {{ .Tracker }} - картинка на один пиксель, для отслеживания открытия.

И создаем нашу компанию.

Здесь указываем все созданные нами шаблоны. И можно запускать нашу компанию.

Цель получает письмо, переходит по ссылке и мы получаем наши данные.

Gophish фиксирует все четыре состояния: Отправку, Открытие, Переход по ссылке и Сбор данных.

Все гениально и просто.

Теперь мне хотелось бы добавить от себя несколько нюансов.

1. Для корректной работы и обхода спам фильтров, необходимо обзавестись доменным именем и получить на него легитимные сертификаты. Тогда все будет отлично работать и фиксация открытия и адекватный переход по ссылке.

2. Использовать для рассылки легитимные smtp сервера: gmail, mail, yandex и т. д. Либо поднимать свой smtp и научится использовать подмену отправителя.

3. Все шаблоны писать ручками. Скраперы везде работают по разному, один сайт скопируется идеально, второй не пойми как. Тем более, что при набитой руке верстка страницы и письма займет от силы часа 2. Сейчас у меня все скопировалось плохо, на странице отсутствовали поля ввода данных, поэтому я не смог продемонстрировать этот пункт.

4. Инструмент отлично рассылает вредоносные вложения. За одним минусом, он не отслеживает открытие документа, но это прекрасно видно при получении сессии.

5. Не хватает в инструменте получения таких данных, как ip адрес открывшего и чем открыли, т.е. версию браузера или outlook. Надеюсь, что в ближайшее время напишу разрабам, либо сам допилю нужный функционал, ну и напишу подробную статью по апгрейду.

Подводя итог, хотелось бы сказать, что на данный момент Gophish самый мощный и функциональный инструмент для фишинга, да не хватает небольшого функционала, но это мелочи. Надеюсь инструмент будет плотно поддерживаться разработчиками и увеличивать функциональность.

Спасибо за внимание, всем добра!

Вложения

Последнее редактирование: