Добрый день , Уважаемые Форумчане,Друзья и Гости форума.

Сегодня мы разберём один из самостоятельных атакующих модулей,работающего с BEEF.

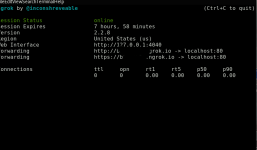

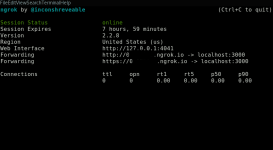

Принцип работы основан на подключении сервиса ngrok.

Сама утилита относится к категории Browser Exploitation Framework

Надо отметить,что браузеры всё более становятся защищены от проведения таких атак.

Но метод обладает некой разновидностью и пока имеет право на существование.

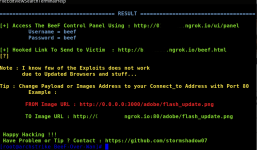

Модуль также генерирует файл hook.js по пути /var/www/html/hook.js

Активирует инструмент beef,который слушает ,как известно ,порт 3000

Установка:

Код:

# git clone https://github.com/stormshadow07/BeeF-Over-Wan.git

# cd BeeF-Over-Wan.git/

# python BeeFOverWan.py - запуск на Kali Linux

# python2 BeeFOverWan.py -запуск на Arch Linux

# chmod +x BeeFOverWan.py - при необходимости сделать файл исполняемым.Смысл состоит в том ,что с ngrok атакующий стартует этот сервис на портах 80 и 3000

Также должен быть запущен apache.

Код:

# ./ngrok http 80

Код:

# ./ngrok http 3000

Мы получаем ссылки с характерными адресами,перенаправлениями и двумя разными каналами.

Всё это работает в сети категории WAN , т.е глобальной.

И теперь , при запуске инструмента , он потребует последовательного ввода

наших ссылок , только без указания протокола http , иначе , появится ошибка (http/http)

BeeF-Over-Wan сам преобразует и сгенерирует необходимую ссылку.

Её можно будет сократить и отправить тестируемому объекту ,применив СИ.

В завершении , ждём подключения и ловим браузеры тестируемых субъектов в Beef со всеми правилами.

Спасибо всем за внимание,тестируем ,отписываемся о результатах и до новых встреч.