Хотел бы создать тему по поводу настройки Tor браузера. Конечно эту Tor browser не пнул только ленивый, но все же в разных источниках она разнообразная и не полная, так что я хотел бы создать личную инструкцию и закинуть её куда ни будь в публичное место, тем более на этом форуме я не нашел такой подробной инструкции. Естественно это так же связанно с новым законом о запрете VPN, благодаря чему тема анонимности в сети среди всех юзеров станет вновь популярной. Плюс сейчас проходит конкурс и я хотел бы просто попробовать себя в написании чего то, так сказать запустить тестовый прогон, перед тем как писать о том что меня заинтересовало на самом деле.

И так, думаю про сам Tor браузер известно всем и большинство знает принцип работы луковой маршрутизации. Не буду останавливаться на этом, тем более основная часть которая тут будет это отключение скриптов, что к работе самого анонимного шифрования не имеет прямого отношения.

Начнем мы с установки, а именно со скачивания самого браузера. Большинство инструкций предлагает нам перейти по ссылке

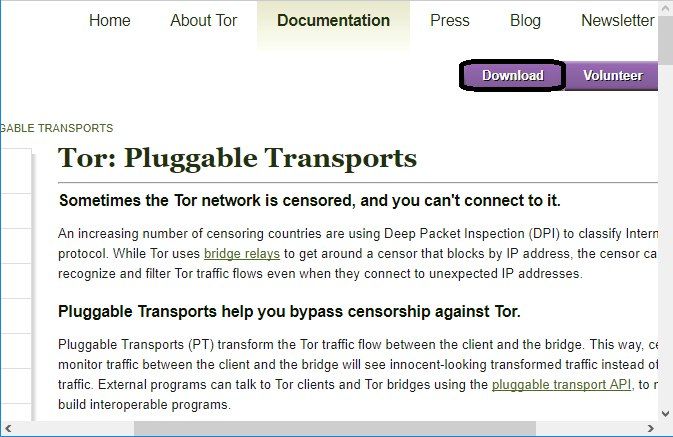

Далее почитав отличия этой версии ("подключаемые транспорты") от других, а именно изменение трафика Tor, маскируя его под обычный, нажимаем на кнопку скачать.

Далее самым обычным путем устанавливаем и запускаем tor так сказать в штатном режиме. И собственно начинаем раскручивать браузер и "анонимизировать" себя.

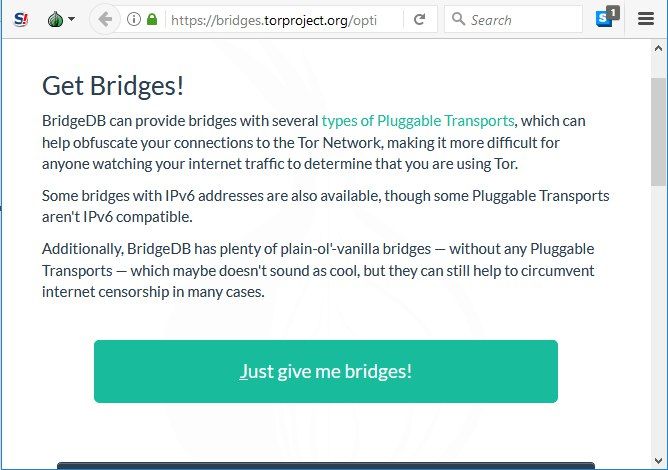

Во первых пропишем мосты, для этого перейдем по ссылке:

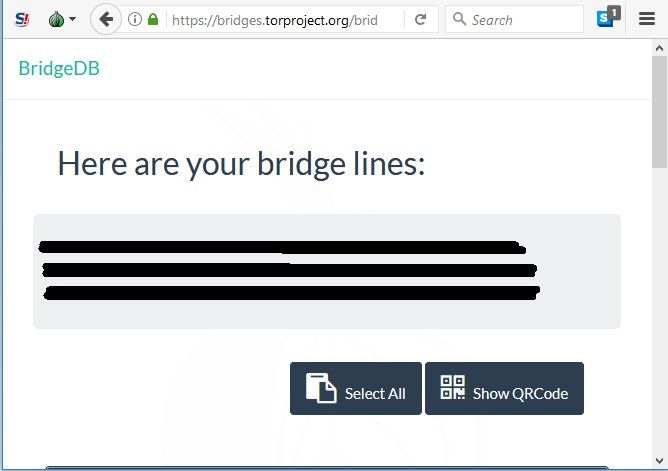

После чего нас перекинет на страницу, где нужно ввести злобную капчу. И в итоге мы получим страницу с ip адресами, портами и всем остальным.

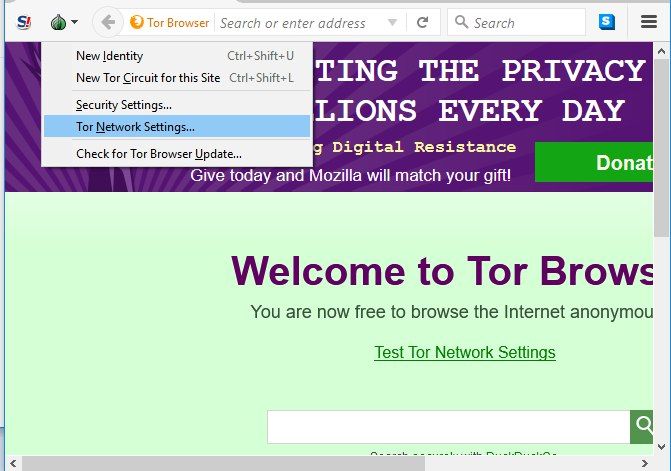

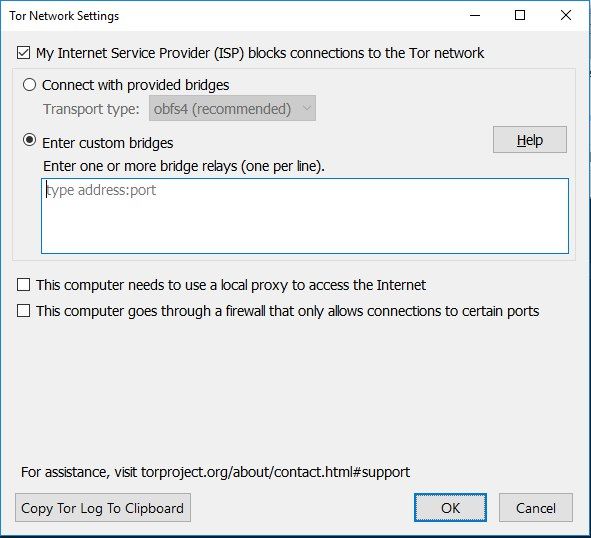

Далее мы их скопируем в браузер. Для этого открыв Tor, нужно нажать на зелёную луковицу в левом верхнем углу и из выпадающего списка выбрать строку "Tor Network Settings..."

После чего в чек боксе помечаем строку "My Internet Service ...", вы можете увидеть продолжение на картинке. Там отмечаем "Enter custom bridges" и вставляем адреса мостов в разблокировавшееся окно.

Нажимаем OK и с мостами мы закончили.

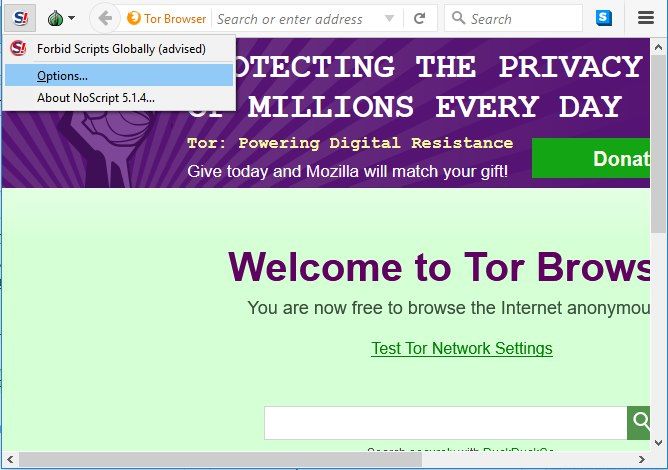

Дальше мы займемся блокировкой скриптов и расширений. Для этого нам понадобится в браузере нажав на кнопку NoScripn выбрать Options.

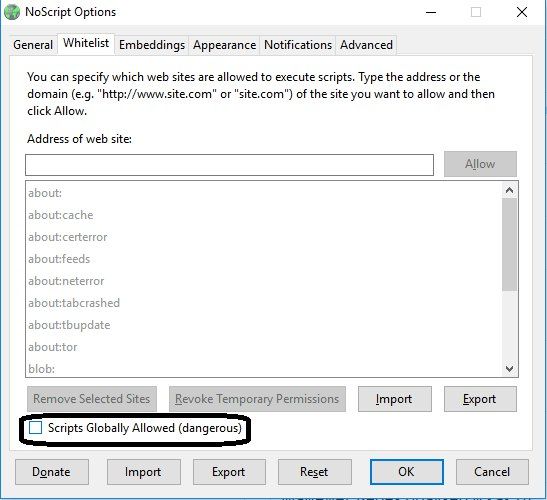

В появившемся окне во вкладке Whitelist убрать галочку из чек-бокса "Scripts Globally Allowed".

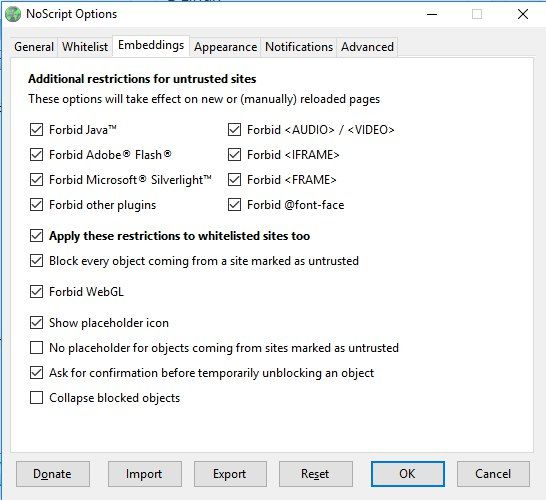

Потом переходим во вкладку Embeddings, где просто проставляем галочки, возможно как у меня на картинке, а возможно кто то решит оставить допустим Silverlight, хотя есть ли в этом смысл?

И нажимаем OK.

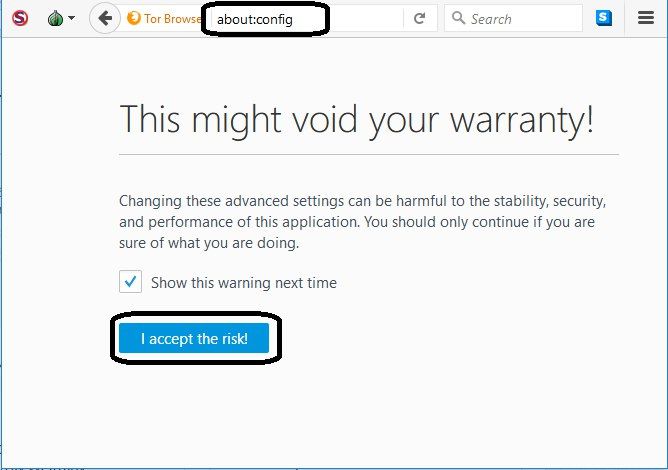

Теперь в браузере открываем about:config и принимаем на себя риск, нажав на соответствующую кнопку.

Тем самым мы открываем очередное окно в котором будем отключать функции.

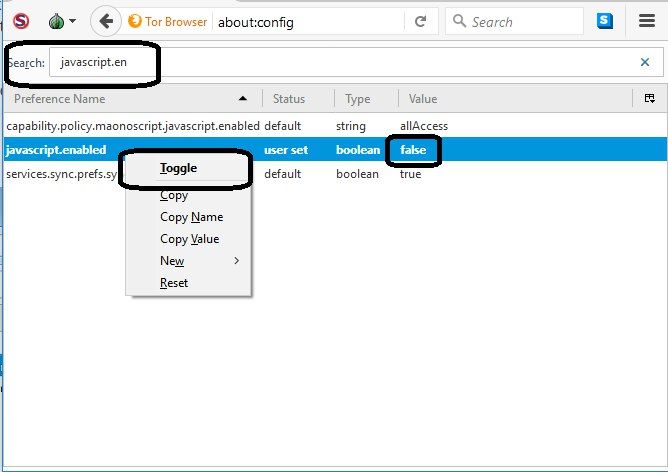

Что бы быстро их находить вводим текст в поиск. Первое что мы сделаем это переключим " javascript.enable " поменяв его значение на false как можно видеть на картинке.

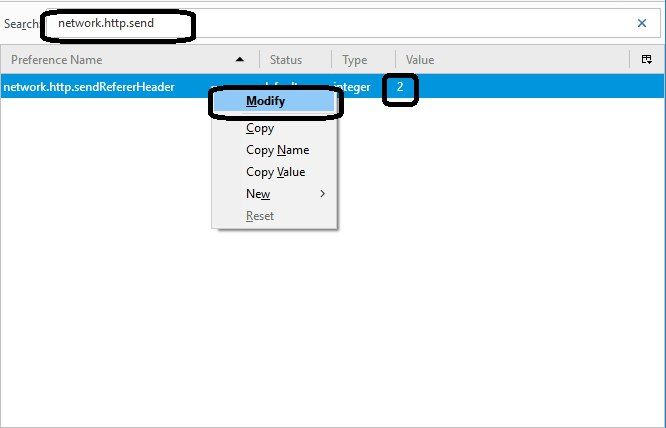

Дальше меняем значение network.http.sendRefererHeader с 2 на 0, тут уже не как на картинке, двойки там в итоге стоять не должно.

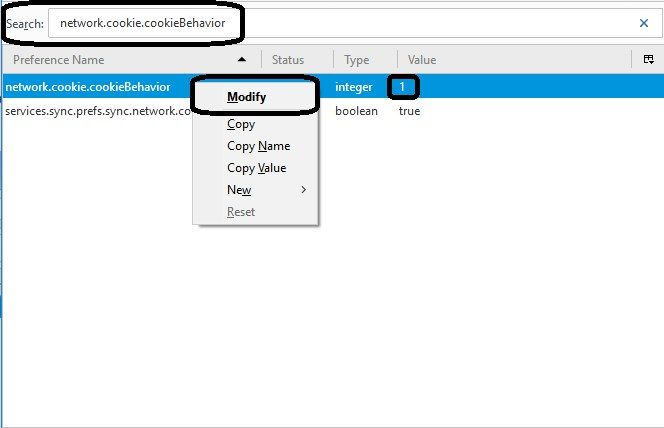

И под конец нужно сменить значение network.cookie.cookieBehavior с 1 на 2. Да в итоге там должна стоять двойка.

По сути на этом все, можно наслаждаться разобранным браузером на котором обычные сайты могут запросто перестать нормально отображаться, но зато можно шататься по даркнету, торентам или зайти на официальный сайт своей компании который по какой то причине заблочил рocкoм не опасаясь ненужных нам scrip'тов.

В заключение просто меняем себе личность в браузере нажав Ctrl+Shift+U и мы готовы к погружению в темные пучины неизведанного web'а. Обновляйтесь чаще и не забудьте про установленные настройки если вы решите, допустим, пофазить сайты через Tor.

_

Я буду рад любым дополнениям сделанным в комментариях, а так же просто советам и критике. Удачной охоты за информацией, а помогут в этом поисковики:

И так, думаю про сам Tor браузер известно всем и большинство знает принцип работы луковой маршрутизации. Не буду останавливаться на этом, тем более основная часть которая тут будет это отключение скриптов, что к работе самого анонимного шифрования не имеет прямого отношения.

Начнем мы с установки, а именно со скачивания самого браузера. Большинство инструкций предлагает нам перейти по ссылке

Ссылка скрыта от гостей

и просто нажать на первую попавшуюся кнопку Download, мы же будем скачивать так называемую Pluggable версию. Кнопку можно найти немного прокрутив ползунок вниз, проблем с этим не возникнет.

Далее почитав отличия этой версии ("подключаемые транспорты") от других, а именно изменение трафика Tor, маскируя его под обычный, нажимаем на кнопку скачать.

Далее самым обычным путем устанавливаем и запускаем tor так сказать в штатном режиме. И собственно начинаем раскручивать браузер и "анонимизировать" себя.

Во первых пропишем мосты, для этого перейдем по ссылке:

Ссылка скрыта от гостей

и в открывшимся окне нажмем на большую кнопку "получить мосты".

После чего нас перекинет на страницу, где нужно ввести злобную капчу. И в итоге мы получим страницу с ip адресами, портами и всем остальным.

Далее мы их скопируем в браузер. Для этого открыв Tor, нужно нажать на зелёную луковицу в левом верхнем углу и из выпадающего списка выбрать строку "Tor Network Settings..."

После чего в чек боксе помечаем строку "My Internet Service ...", вы можете увидеть продолжение на картинке. Там отмечаем "Enter custom bridges" и вставляем адреса мостов в разблокировавшееся окно.

Нажимаем OK и с мостами мы закончили.

Дальше мы займемся блокировкой скриптов и расширений. Для этого нам понадобится в браузере нажав на кнопку NoScripn выбрать Options.

В появившемся окне во вкладке Whitelist убрать галочку из чек-бокса "Scripts Globally Allowed".

Потом переходим во вкладку Embeddings, где просто проставляем галочки, возможно как у меня на картинке, а возможно кто то решит оставить допустим Silverlight, хотя есть ли в этом смысл?

И нажимаем OK.

Теперь в браузере открываем about:config и принимаем на себя риск, нажав на соответствующую кнопку.

Тем самым мы открываем очередное окно в котором будем отключать функции.

Что бы быстро их находить вводим текст в поиск. Первое что мы сделаем это переключим " javascript.enable " поменяв его значение на false как можно видеть на картинке.

Дальше меняем значение network.http.sendRefererHeader с 2 на 0, тут уже не как на картинке, двойки там в итоге стоять не должно.

И под конец нужно сменить значение network.cookie.cookieBehavior с 1 на 2. Да в итоге там должна стоять двойка.

По сути на этом все, можно наслаждаться разобранным браузером на котором обычные сайты могут запросто перестать нормально отображаться, но зато можно шататься по даркнету, торентам или зайти на официальный сайт своей компании который по какой то причине заблочил рocкoм не опасаясь ненужных нам scrip'тов.

В заключение просто меняем себе личность в браузере нажав Ctrl+Shift+U и мы готовы к погружению в темные пучины неизведанного web'а. Обновляйтесь чаще и не забудьте про установленные настройки если вы решите, допустим, пофазить сайты через Tor.

_

Я буду рад любым дополнениям сделанным в комментариях, а так же просто советам и критике. Удачной охоты за информацией, а помогут в этом поисковики:

Ссылка скрыта от гостей

Ссылка скрыта от гостей