Доброго времени суток, друзья и администрация Codeby!

Недавно наткнулся на статью с использованием waidps и мне эта тема показалось очень интересной. Разработчики утверждают, что с помощью этой утилиты можно не только собрать информацию о чужой AP, но и защитить свою в случае проникновения/атаки/брутфорса и т.д.

Ну что ж, теперь самое интересное, по моему скромному мнению, для всех, а именно - установка и использование:

Чтобы установить программу нужны:

В Kali Linux и Backtrack всё это есть по умолчанию и тогда, что Вам нужно в таком случае это:

Теперь в Ваших руках есть инструмент "огромной" мощи, а значит мы приступаем к следующему шагу.

Запуск осуществляется командой:

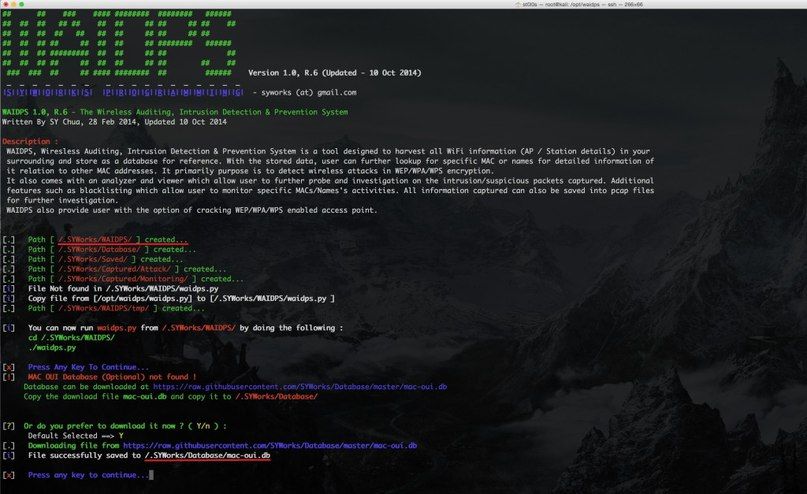

И после проделанной работы мы попадаем в меню программы. Она начинает скачивание баз данных для работы.

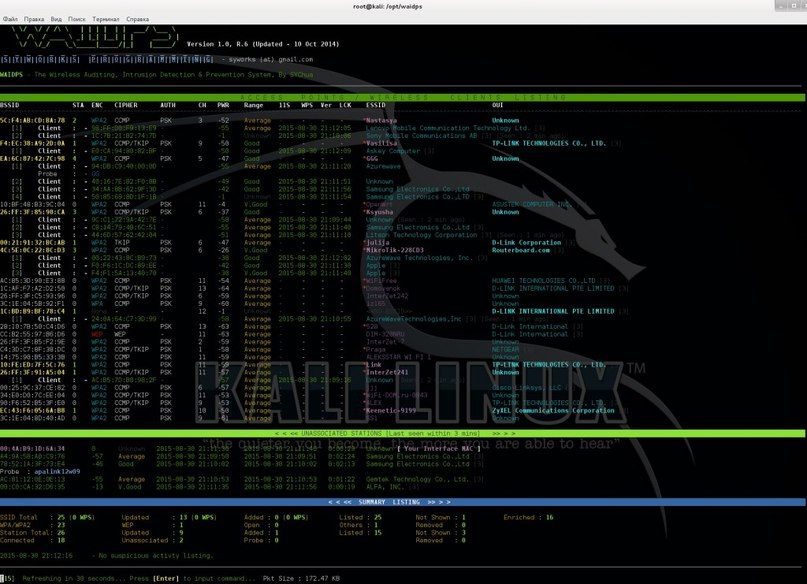

Чтобы попасть в меню управления достаточно нажать клавишу Enter.

Чтобы попасть в меню управления достаточно нажать клавишу Enter.

В первую очередь интересуют настройки утилиты, здесь можно выбрать регион, выставить время обновления вывода на экран, включить звук при обнаружение атаки, подключить словарь для брута хэндшейка.

В первую очередь интересуют настройки утилиты, здесь можно выбрать регион, выставить время обновления вывода на экран, включить звук при обнаружение атаки, подключить словарь для брута хэндшейка.

Здесь есть ещё куча чего, однако я думаю, что заинтересовал Вас и Вы уже бежите скачивать эту утилиту.

Обещанный код по установке:

На этом всё, Ваш shArky.

Недавно наткнулся на статью с использованием waidps и мне эта тема показалось очень интересной. Разработчики утверждают, что с помощью этой утилиты можно не только собрать информацию о чужой AP, но и защитить свою в случае проникновения/атаки/брутфорса и т.д.

Ну что ж, теперь самое интересное, по моему скромному мнению, для всех, а именно - установка и использование:

Чтобы установить программу нужны:

- Права супер пользователя (root)

- Беспроводной интерфейс, совместимый с мониторингом и инъекциями

- Python 2.7

- Aircrack-NG suite

- TShark (Wireshark)

- TCPDump

- Mergecap

- И само сабой терминал

В Kali Linux и Backtrack всё это есть по умолчанию и тогда, что Вам нужно в таком случае это:

Bash:

git clone https://github.com/SYWorks/waidps

cd waidps

[sudo/su] chmod +x waidps.pyЗапуск осуществляется командой:

[sudo/su] python waidps.pyИ после проделанной работы мы попадаем в меню программы. Она начинает скачивание баз данных для работы.

Здесь есть ещё куча чего, однако я думаю, что заинтересовал Вас и Вы уже бежите скачивать эту утилиту.

Обещанный код по установке:

- APT:

[sudo/su] apt install aircrack-ng tshark tcpdump mergelog - pacman:

[sudo/su] pacman -S aircrack-ng wireshark-cli tcpdump

Ссылка скрыта от гостей

и

Ссылка скрыта от гостей

.На этом всё, Ваш shArky.

- Q: Почему статья такая маленькая?

- A: Потому что во-первых: я ещё учусь правильно писать статьи; во-вторых: обзор всей утилиты займёт кучу времени, из-за чего статья станет, если так можно выразиться, "тяжёлой".

- Q: А где же обзор действий этой утилиты?

- A: Как я уже говорил раньше: утилита имеет довольно объёмный функционал, поэтому всё не уместить, а также на YouTube есть много роликов по использованию этой утилиты, в особенности от самих же разработчиков, которые, я думаю, лучше справятся с этой задачей.