Часть 7. Песочные войны

Следующая часть С чего начать свой путь? Культ щепки

Предыдущая часть C чего начать свой путь? Добыча информация в 200х

Все части с чего начать свой путь?

Не могу утверждать правильность своего высказывания, так как сужу только по своим наблюдениям, НО войнушек раньше было больше, чем сейчас. Нет, наверное не так. БЫЛО больше нападений, конфликтов, в том числе и локальных, в котором было замешано много людей. Потому что все воевалось РУКАМИ. Только масштабы были куда меньше.

Что тогда атаковали, чем и ЗАЧЕМ.

1) Наверное самые яркие баталии были между разными тимами, особенно между национальными. Как писал ранее - войнушка между Мазафакой и Турецкими ребятами подняло новую волну нападений. И когда в очередной раз на канал по "хаку" влетал человек с криком ПАРНИ НАШИХ ВАЛЯТ ГО ОТВЕТКУ ВРУБАТЬ, начиналось хаотичное движение. Те, кто был более менее в теме просили адрес ресурса, который будет валиться в ответ, запускались ДДоСеры - с компов Danyo Launch, у более серьезных ребят уже были свои добытые дедики с хорошим каналом, на них запускался бесконечный пинг, либо ab (Apache benchmark tool - утилита для тестирования производительности веб-сервера Apache. Она создана для того, чтобы вы могли определить производительность вашей текущей настройки Apache.) Вот такой запрос ab -c 1000000 -n 6000

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Утилита может и большее, к примеру так: ab -n 100000 -c 1000 -r -k -H "User-Agent: Google Bot"

Ссылка скрыта от гостей

Подробнее тут --->

Ссылка скрыта от гостей

Конечно было и самописное, приватное. В эту кучу малу вписывались ВСЕ, всем хотлось быть частью команды, некоторые вообще не понимали о чем речь и тупо начиналась движука, сервер сканировали Спайдером, нюкали вин нюком, телнет на 80 порт и попытка туда залезть, Шаред ресурс сканер был в ходу. Все это активно коментилось в канал. Быть может сервера и падали от того что сотни спайдеров одновременно их сканировали

Такие войны были частыми развлечениями, иногда они начиналсиь просто от нечего делать. На канале было скучно, нет драйва, никто ничего не обсуждает, и тут же А ДАВАЙТЕ ВАЛИТЬ ЭТИХ!

2) Локальные войны. Тут мы заострим внимание на добыче информации разной направленности, кроме асек, инета начал проявляться интерес к платежным системам, шагнувшим в нашу жизнь. Пытались получить данные о владельце и кошельках. Воевали и просто ради прикола - Ты Л.Х нет ТЫ Л.Х - все! По IP Вычислю! Вообще тогда ip многие не скрывали, вернее начинающие не скрывали. Скорость падала, прокси часто отвалиливались, комфорт был минимальный. так что по IP, особенно в mIRC можно было вычислисть

JOINER - вот что начало активно пополнять архив "хакеров". Рассказывать о его функции смысла нет - все давно в курсе. Но тогда это был клад

Конечно файлы палились, поэтому стали появляться крипторы и протекторы, в том числе и приватные.

Кроме АВ, надо было еще вот это обойти

Думаю не многоие вспомнят

ЧЕЙ АПИ! КТО МИНЯ ЛАМАТЬ ПЫТАЕИТЦЫ! ВСЕ ПИЗ...Ц, ЗАПУСКАЮ ЮНИКС - ЩА ХАКАТЬ НАЧИНАЮ!

Как обойти его способы были и постоянно пополнялись.

ТРОЯНЫ:

Cамый популярный на то время, чуть позже PINCH стал популярнее

Был и такой

Легендарный NetBus программа дистанционного управления компьютерной системой

Ссылка скрыта от гостей

по сети. Она была создана в марте 1998 года на Delphi

Эта программа, так сказать, порождала тоже не мало вопросов от населения сети:

КАК ЕЙ ХАКАТЬ ПРОВА? ЧЕ ПИСАТЬ В ХОСТНАМЕ? ИМ МОЖНА ХАКЕРИТЬ ПЕНТАГОН?

Про эту софтину много писали, все ее желали, но столько было боли, когда узнавали - сначало надо закинуть серверную часть на машину, которую надо взять под контроль. Нет, некоторые конечно шли до конца КАК МНЕ ЗАЛИТЬ СЕРВАК НЕТБАС В ПОРТ ПРОВУ? или МОЖНА СПИДЕРОМ ЛИВАНУТЬ В 23 ПОРТ НЕТБАС? были и шедевры....Я ПРОВУ ЛАМАКУ ПОСЛАЛ ПИСЬМО С НЕТБАСОМ ЩА Я ЕГО ЛОМАНУ! НАПИСАЛ ЕМУ ЧТО ЭТО НОВЫЙ ЮНИКС!

SmallSoft Lsa Service Exploit - служит для взлома компьютеров через 445 и 137 порт.

Остальные проги описывал ранее и повторять о них смысла не вижу.

Вот и начинались первые шаги к грабежам при помощи информационных технологий в широких массах. Уже стал появляться проводной интернет, он стал доступнее, перестал быть тем самым толчком к изучению IT, начались приходы лиц КАК МНЕ ХАКНУТЬ ВЕБМАНИ! Еще был подогрев такой историей как школьник из Голандии смог взломать вебмани, заказал своей девушке грузовик роз, уехал жить на ГОА и ему ничего не было так как он спалил комп. Сказка не давала покоя молодым умам - начинались попытки. лепили троян, клеили с картинкой, файлом, фоткой, криптер и вперед, рассылка пошла. Создавались сайты на народе, которые предлогали взломщик вебмоней, но по своей сути сами и были ими

Спамили почту:

Самый популярный мэлбомбер

Кто не знает - раньше место на почтовом ящике было ограничено! Завалив ящик спамом, человек оказывался отрубленым от нормальной почты. Этим пользовались не только для доставления неудобств, но и при взломе ресурсов привязанных к почтовым ящикам. Уже тогда можно было настроить, что бы отчет о входе на ресурс отсылался на почту. Полный ящик - нет отчетов! Нет отчетов - владелец не знает о левых входах!

Социальная инженерия - когда была информация о ожилаемом письме человеком, начинался завал ящика спамом, долго, упорно, затем с поддельного адреса шло письмом с трояном, человек его ждал, в попыхаха, на радостях открывал его и.... либо ДА, профит, либо НЕТ - АВ спалил.

Шантажисты - студенты искали фирмы с почтовыми ящиками, спамили, затем звонили и как бы не навязчиво: ДОБРЫЙ ДЕНЬ, Я ИВАН, ДИРЕКТОР КОМПАНИИ ЧИСТАЯ ПОЧТА! В УСЛУГАХ АНТИ-СПАМ НЕ НУЖДАЕТЕСЬ? и нуждались! Это было частым случаем. Не было тогда админов у многих компаний, не были люди так осведомлены в IT теме. Вот и зарабатывали на них

* Особенно безстрашные еще и троян на систему ставили, через пару недель активировали и приходили спасать компанию вновь, уже навязывая переустановку системы, антивирус, фаэрвол.

Что тут сказать....это было дело личное и каждого.

3) Шпионаж

Компании начали искать информацию о своих конкурентах, самым частым запросом стало получение доступа к почтовому ящику и как правило не на бесплатном хостинге. Мода брала свое - СЕРЬЕЗНОМУ БИЗНЕСУ - СЕРЬЗНЫЕ РЕШЕНИЯ. И потом, имея свой почтовки, это не только красивый ящик, это и места сколько надо.

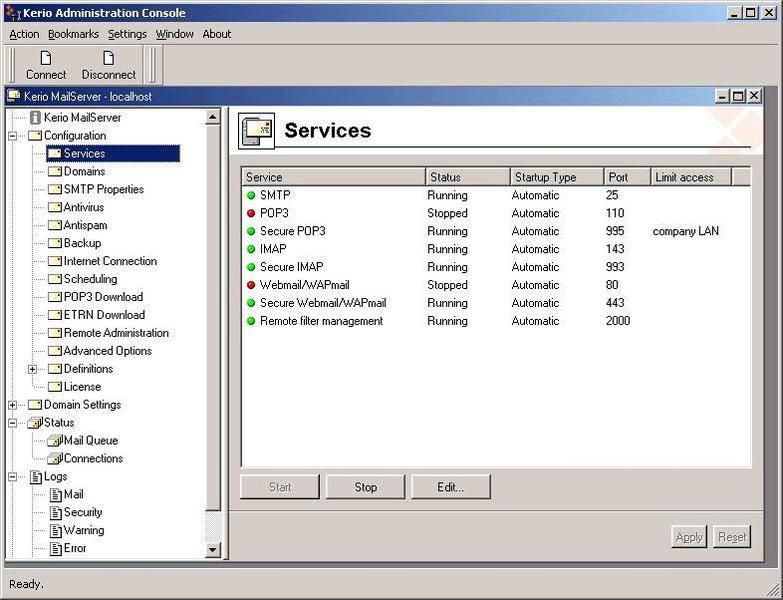

Рулил тогда Керио

ломали брутом, либо через уязвимости. те, для кого это стало бизнесом покупали 0 дей. Рынок уже был на эту тему, стоимость оправдывала. Те, кто платил, были люди с деньгами, чем тратить 10 000 у.е похищение человека, пытки, добычу данных, были готовы отдать эту же сумму взломщику. Ну и мода конечно, ЗАКАЗАТЬ ВЗЛОМ! Как современная фирма, как ГОЛИВУД ПОКАЗЫВАЕТ

В комп клубах стал появляться инет, туда же стали приходить люди с таким сотфом:

Основная цель - все теже UIN и мыльники. Но тут уже не сколько денег хотелось, сколько познакомиться с противоположным полом.

*Знакомство в сети через ICQ тема еще та: в ICQ есть поиск по параметрам, которые многие, особенно девушки, очень честно заполняли

Далее диалог, если диалог клеился дней 5, наступал другой, очень аолнующий момент: ФОТО! Тогда собеседника мало кто видел, соц сети в РФ еще в проекте были. И вот момент истины:

Фото на ящике, начинается его загрузка....(иногда кидали и по ICQ, но некоторые не знали как)

Шло время, фото от LAPO4KA все еще грузилось...все еще идут милые фразы в чат аси, о ее замечтальном уме, прекрасном вкусе в литературе....

БАХ

LAPO4KA - Ну как? Фото дошло? Что молчишь??? Ты где???

Где где....

Но бывало и так:

И конечно -

LAPO4KA - А ТЫ МНЕ СВОЮ ВЫШЛЕШЬ?

СOOLBOY - ДА, СЕЙЧАС ВЫСЫЛАЮ!

ну что говорить, не у всех тогда были сканеры, часто фото возили на другой конец города для оцифровки, а говорить про фото на новый вид КАМЕРЫ - ЦИФРУ было рановато. Они уже были, стоили много. Начиналось копание в папке Я - ФОТО

Не не не..слишком.....

Тут модный...бл...ь ПРЫЩИ...

тут крутой...мелкий и не в форме....

Офигенская! Но блин чет с зубами...

ВСЕ ФОТО НА ДРУГОМ ДИСКЕ! ДАВАЙ ЧУТЬ ПОЗЖЕ ВЫШЛЮ!

ХОРОШО! ТОЛЬКО ТОЧНО!

ДА!

Поэтому и шли в клубы, что бы посмотреть в живую на потенциальных дам, угнать их асю и покорить своим хакерством. Клубы были не далеко от Универов, школ - всегда были студенты, забегали проверить почту, ответить в асю.

*в 2006 году это все стало умирать окончательно, ася стала забываться, пришли соц сети, да и мобильники стали умнее. Асю ставили на них и с них общались.

JIMM назывался клиент

От глаз простых людей были скрыты реальные войны, где шли взломы серверов, железок, сливались базы данных. Об этом знали еденицы, молчали почти все, СОРМ начинал работать под кодовой цифрой 2, беря под контроль каналы связи не только телефонии. Первые дела в судах по статьям 272 (Неправомерный доступ к охраняемой законом компьютерной информации) и 273 ( Создание, использование и распространение вредоносныхкомпьютерных программ), в 90% это были фриинетчики, которые все еще оставались в тяжелых реалиях жизни, особенно в отдаленных регионах, где интернет все еще был роскошью. Сроки 1.5 - 3 года условно. Вести о таких делах быстро попадали в СМИ, виновников называли ХАКЕРАМИ, писали страшилки. Переломный момент наступил, спесь у многих убавилось, начали думать про анонимность. Кто то вообще соскакивал наложив в штаны.

* Для сравнения, с 2004 по 2007 год было возбуждено более 20 000 дел по таким статьям, за 2008 по 2016 не более 3000. Данные я уточнил у практикующего адвоката по уголовным делам с 2001 года в теме человек. Но цифры просил считать примерными.

О чем это говорит? что сейчас преступления стали совершенно иные, труднораскрываемые, а порой даже не ясно было оно или нет. Особенно касется мобильных телефонов, зараженных вирусами, человек списывает на глюк системы, чем на вредонос. Попадались тогда в большей части совсем молодые 16-25 был возраст ХАКЕРОВ так называемых, доказать было легко - логи с АТС, развалить дело можно, никто еще не знал как это вести, как доказывать. И разваливали, тянули сроки грамотные адвокаты, пока исковая давность не приходила к концу, ну а оперативники не отдавали железо

Вклбчился мозг у многих, это было хорошо. перестали играть в хакеров, стали учить. Именно в то время набирал популярность Perl

Продолжение следует.