Во время пентеста вам может понадобиться продемонстрировать, как многократное использование одного итого же пароля может подвергнуть безопасность предприятия большей уязвимости. Единожды взломанный пароль может позволить вам с легкостью взломать другие системы, которые используют такой же пароль.

При тестировании единого пароля MetaModule обрабатывает известную пару учетных данных, чтобы определить дополнительные системы, которые могут быть аутентифицированы. Вы можете снабдить MetaModule парой учетных данных, полученных путем сканирования, bruteforce атаки или фишинг атаки.

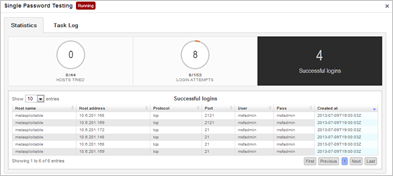

При настройке MetaModule вам нужно определить службы, которые бы хотите аутентифицировать на вашем целевом хосте. MetaModule пробует войти в каждую службу, и каждый успешный вход фиксируется в отчете. После того как MetaModule закончит свою работу, он создаст конечный отчет, который предоставит все детали относительно хостов, где удалось успешно аутентифицировать учетные данные.

Термины продукта

После окончания работы MetaModule, вы должны перейти в область отчетов, чтобы увидеть отчет о тестировании единого пароля. Первые несколько страниц отчета показывают графики и таблицы, которые обеспечивают разбивку на высоком уровне взломанных хостов и серверов. Для более детального обзора хостов, вы можете ознакомиться с Authenticated Services (Аутентифицированные Службы) и с разделом Hosts Details (Детали хостов), которые отображают аутентифицированные службы и сессии, которые были открыты на каждом хосте.

При тестировании единого пароля MetaModule обрабатывает известную пару учетных данных, чтобы определить дополнительные системы, которые могут быть аутентифицированы. Вы можете снабдить MetaModule парой учетных данных, полученных путем сканирования, bruteforce атаки или фишинг атаки.

При настройке MetaModule вам нужно определить службы, которые бы хотите аутентифицировать на вашем целевом хосте. MetaModule пробует войти в каждую службу, и каждый успешный вход фиксируется в отчете. После того как MetaModule закончит свою работу, он создаст конечный отчет, который предоставит все детали относительно хостов, где удалось успешно аутентифицировать учетные данные.

Термины продукта

- Учетные данные — Имя пользователя и пароль.

- Риск блокировки — Вероятность того, что служба применит блокировку учетной записи.

- MetaModule — Свойство, которое расширяет возможности модулей в Metasploit Pro для выполнения задач пентеста.

- Очистите кэш браузера — После установки или обновления Metasploit, необходимо очистить кэш браузера, чтобы убедиться, что все элементы пользовательского интерфейса загружается должным образом;

- Запустите Discovery Scan или Import Host Data (импорт данных хоста) — Перед запуском тестирования единого пароля MetaModule, вы должны запустить Discovery Scan и просканировать диапазон целевой сети или импортировать существующие данные хоста. Это наполнит проект необходимой информацией о хосте, такой как открытые порты и службы, которые требуются для запуска MetaModule.

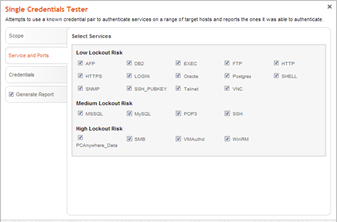

- Низкий риск — Любые службы, которые, как правило, не обеспечивают блокировку учетных записей, такие как AFP, DB2, EXEC, FTP, HTTP, HTTPS, LOGIN, Oracle,Postgres, SHELL, SNMP, SSH_PUBKEY, Telnet и VNC.

- Средний риск — Любые службы, которые, как правило, обеспечивают блокировку учетных записей, такие как MSSQL, MySQL, POP3 и SSH.

- Высокий риск — Любые службы, которые используют Windows аутентификацию, такие как PC Anywhere, SMB, vmauthd, и WinRM.

- Зайдите в веб-интерфейс Metasploit Pro (

Ссылка скрыта от гостей).

- Откройте проект по умолчанию.

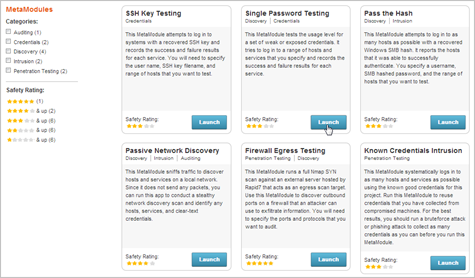

- Выберите Modules > MetaModules.

- Найдите Single Password Testing MetaModule и нажмите на кнопку Launch (Запуск). Появится окно Single Password Testing.

- На вкладке Scope, введите диапазон целевых адресов, который вы хотите использовать для теста. Диапазон целевых адресов должен соответствовать хостам в рабочем пространстве.

- Нажмите на вкладку Services and Ports (Сервисы и порты).

- Выберите службы, которые вы хотите попробовать аутентифицировать. Все услуги классифицируются на основе их риска блокировки, который основывается на вероятности блокировки аккаунта после определенного количества неудачных попыток входа.

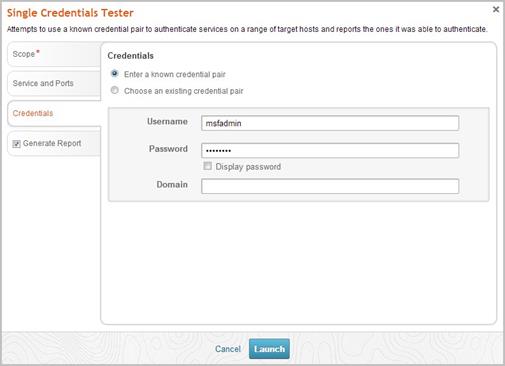

- Выберите вкладку Credentials (Учетные данные).

- Выберите одну из следующих опций для обеспечения MetaModule учетными данными:

- Введите известную пару учетных данных — Вы должны вручную ввести имя пользователя и комбинацию пароля, которые вы хотите, чтобы использовал MetaModule. Применяйте этот метод для учетных данных, полученных с помощью фишинг атаки.

- Используйте существующую пару учетных данных — Вы можете выбрать имя пользователя и комбинацию пароля из списка существующих учетных данных. Эти учетные данные были получены путем bruteforce атаки, сканирования или путем импорта данных.

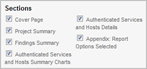

- Кликните на вкладке Generate Report (Создать отчет).

- Введите название отчета в поле Report Name, если вы хотите использовать определенное имя. Иначе, MetaModule использует имя по умолчанию.

- Выберите формат отчета PDF, HTML, или RTF. Желательно использовать PDF.

- В области Sections (Разделы), отмените выбор разделов, которые вы не хотите включить в отчет. Пропустите этот шаг, если вы хотите сгенерировать все разделы отчета.

- В области Options, выберите опцию Mask discovered passwords (Спрятать полученные пароли) если вы хотите скрыть какие-либо пароли, которые входят в отчет.

- Выберите опцию Email Report (Отчет по электронной почте), если вы хотите, чтобы отчет был выслан по почте после его создания. Если вы включите эту опцию, вам будет необходимо указать список электронных почтовых адресов через запятую.

Примечание: Если вы хотите, чтобы отчет был выслан по почте, определите локальный почтовый сервис или сервис, который поддерживается Metasploit Pro. Чтобы определить ваш почтовый сервис, выберите Administration > Global Settings > SMTP Settings.

- Нажмите кнопку Launch (Запуск)

После окончания работы MetaModule, вы должны перейти в область отчетов, чтобы увидеть отчет о тестировании единого пароля. Первые несколько страниц отчета показывают графики и таблицы, которые обеспечивают разбивку на высоком уровне взломанных хостов и серверов. Для более детального обзора хостов, вы можете ознакомиться с Authenticated Services (Аутентифицированные Службы) и с разделом Hosts Details (Детали хостов), которые отображают аутентифицированные службы и сессии, которые были открыты на каждом хосте.