Инструкция по началу работы

В ситуациях, когда активное сканирование становится причиной нестабильности в целевой сети, вы можете запустить пассивное сканирование сети, чтобы избежать обнаружения и уменьшить шанс различного рода нарушений. Пассивное сканирование сети скрытно следит за передачей трафика для определения IP адресов хостов в сети. В начальной стадии работы пассивного сканирования, вы можете идентифицировать известные хосты во время уклонения от средств мониторинга сети, таких как системы обнаружения вторжений (IDS). Данные, полученные от пассивного сканирования сети, могут быть использованы для проведения активного целевого сканирования с расширенным сканированием Metasploit.

Захват пакетов работает до тех пор, пока не достигнет максимального размер Pcap файла, или пока не истечет лимит времени, установленный вами в MetaModule. Когда работа MetaModule завершается, он сохраняет захваченные данные и создает комплексный отчет о результатах.

Термины продукта

Перед тем как начать

Пассивное расширенное сканирование сети

В ситуациях, когда активное сканирование становится причиной нестабильности в целевой сети, вы можете запустить пассивное сканирование сети, чтобы избежать обнаружения и уменьшить шанс различного рода нарушений. Пассивное сканирование сети скрытно следит за передачей трафика для определения IP адресов хостов в сети. В начальной стадии работы пассивного сканирования, вы можете идентифицировать известные хосты во время уклонения от средств мониторинга сети, таких как системы обнаружения вторжений (IDS). Данные, полученные от пассивного сканирования сети, могут быть использованы для проведения активного целевого сканирования с расширенным сканированием Metasploit.

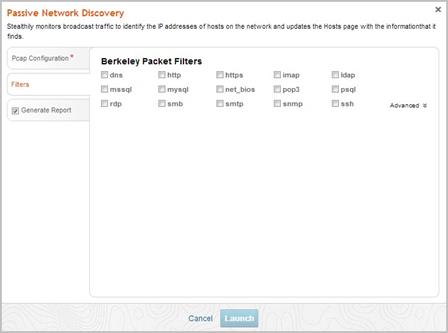

MetaModule пассивного изучения сети запускает живой захват пакетов на определенном сетевом интерфейсе для захвата запросов DHCP и ARP. Если вы хотите иметь более детальный контроль над захватом пакетов или уменьшить размер захваченных пакетов, вы можете использовать Berkeley Packet Filters (BPF) для указания типа пакетов, которые захватывает MetaModule.

Захват пакетов работает до тех пор, пока не достигнет максимального размер Pcap файла, или пока не истечет лимит времени, установленный вами в MetaModule. Когда работа MetaModule завершается, он сохраняет захваченные данные и создает комплексный отчет о результатах.

Термины продукта

Berkeley Packet Filter (BPF) - Фильтр пакетов, который предоставляет необработанный интерфейс на канальном уровне и делает доступным очень детальный уровень фильтрации пакетов.

Захват пакетов (Pcap) - Процесс, который делает копии без подключения.

MetaModule - Особенность, которая расширяет возможности модулей в Metasploit Pro для выполнения заданий пентеста.

Центр уведомлений - Система уведомлений, которая отображает предупреждения для заданий Metasploit, MetaModules и обновлений ПО.

Захват пакетов (Pcap) - Процесс, который делает копии без подключения.

MetaModule - Особенность, которая расширяет возможности модулей в Metasploit Pro для выполнения заданий пентеста.

Центр уведомлений - Система уведомлений, которая отображает предупреждения для заданий Metasploit, MetaModules и обновлений ПО.

Перед тем как начать

Используйте анализ порта - Чтобы убедиться, что Metasploit Pro может следить за всем сетевым трафиком, вам следует подключить ваш сервер Metasploit к анализу портов на сетевой коммутатор, в котором доступна функция зеркалирования портов. Иначе вы только сможете перехватывать трафик, который оправляется на и из сервера Metasploit

Очистите кэш вашего браузера - После того, как вы установили или обновили Metasploit, вы должны почистить кэш браузера, чтобы убедиться, что все элементы пользовательского интерфейса загружены правильно.

Очистите кэш вашего браузера - После того, как вы установили или обновили Metasploit, вы должны почистить кэш браузера, чтобы убедиться, что все элементы пользовательского интерфейса загружены правильно.

Пассивное расширенное сканирование сети

- Войдите в веб-интерфейс Metasploit Pro (

Ссылка скрыта от гостей).

- Откройте проект по умолчанию.

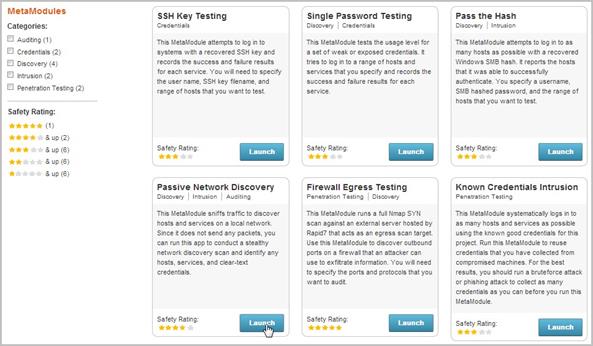

- Выберите Modules > MetaModules.

- Найдите Passive Network Discovery MetaModule и нажмите на кнопку Launch. Появится окно Passive Network Discovery.

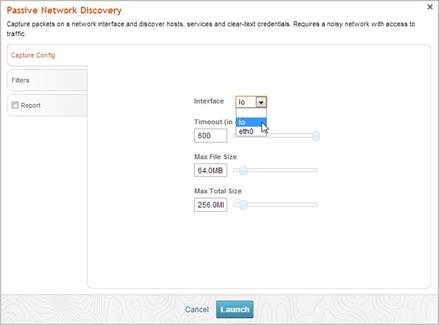

- Во вкладке Pcap Configuration, выберите Network Interface Card (NIC), которую вы хотите использовать для перехвата трафика. Metasploit автоматически обнаружит доступный интерфейс.

- Определите лимит, который вы хотите установить для перехвата пакетов. Вы можете использовать слайдеры, чтобы установить следующие лимиты:

- Timeout (Лимит времени) – Лимит времени для перехвата, в секундах.

- Max File Size (Максимальный размер файла) – Максимальный размер для каждого перехваченного файла, максимум до 512 MB.

- Max Total Size (Максимальный общий размер) – Максимальный размер всех Pcap файлов, максимум до 2Гб. Эта величина должна быть больше максимальный размер файла.

Захват пакетов работает до тех пор, пока не достигнет максимального размер Pcap файла или пока не истечет лимит времени, установленный вами. - Нажмите вкладку Filters.

- Выберите Berkeley Packet Filters, который вы хотите использовать. Для получения большей информации о BPFs, посетите http:// biot.com/capstats/bpf.html.

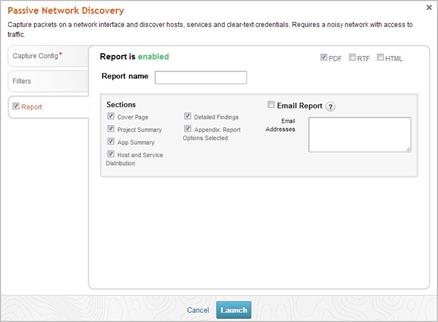

- Нажмите на вкладку Report.

- Введите название отчета в поле Report Name, если вы хотите использовать пользовательское имя. Иначе, MetaModule использует название отчета по умолчанию.

- Выберите, в каком формате вы хотите создать отчет PDF, RTF, или HTML. PDF является предпочтительным форматом.

- В области Sections (Разделы), отмените выбор секций, которые вы не хотите включить в отчет. Пропустите этот шаг, если вы хотите сгенерировать все разделы отчета.

- Выберите опцию Email Report (Имейл отчет), если вы хотите, чтобы отчет был выслан по почте после того, как он будет создан. Если вы включите эту опцию, вам будет необходимо указать список имейл адресов через запятую.

Примечание: Если вы хотите, чтобы отчет был выслан по почте, определите локальный почтовый сервис или сервис, который поддерживается Metasploit Pro. Чтобы определить ваш почтовый сервис, выберите Administration > Global Settings > SMTP Settings. - Нажмите кнопку Launch.

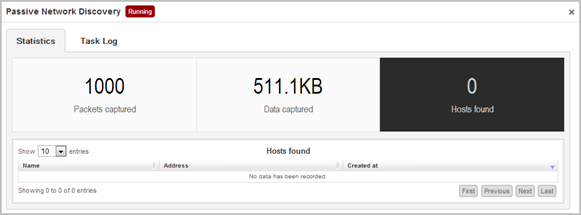

После запуска MetaModule, появится окно результатов. Оно содержит журнал заданий и статистику запуска MetaModule. Вы можете отследить общее количество пакетов, байтов и хостов, которые перехватил MetaModule в реальном времени.

После того, как MetaModule закончит свою работу, вам нужно перейти в область отчетов, чтобы посмотреть Отчет о результатах пассивного изучения сети, который создал MetaModule. Отчет предоставляет детальную информацию о сервисах и учетных данных, которые MetaModule смог перехватить для каждого хоста, а также графическую разбивку операционных систем и служб, которые были обнаружены.

После того, как MetaModule закончит свою работу, вам нужно перейти в область отчетов, чтобы посмотреть Отчет о результатах пассивного изучения сети, который создал MetaModule. Отчет предоставляет детальную информацию о сервисах и учетных данных, которые MetaModule смог перехватить для каждого хоста, а также графическую разбивку операционных систем и служб, которые были обнаружены.