Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй «Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры».

Pixiewps – получаем WPS за секунды

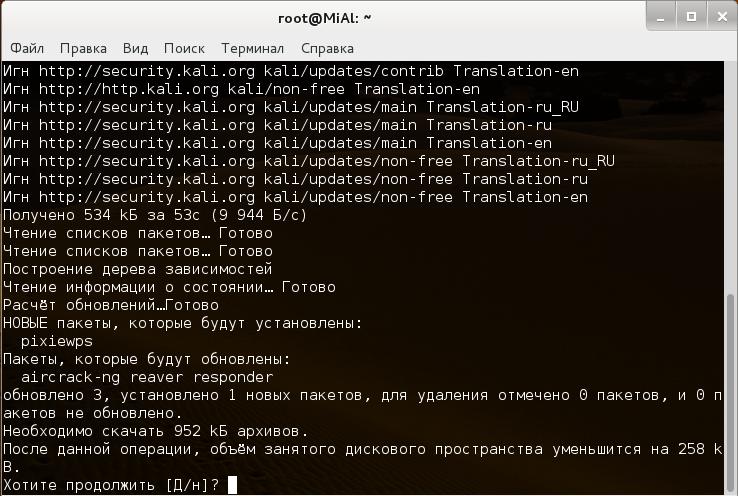

Про Pixiewps и Reaver t6_x можно почитать во вчерашней статье. Даже я не думал, что это произойдёт так быстро, но теперь обе эти программы имеются в Kali «из коробки». Т.е. не нужно их ставить, как описывается в статье, ссылка на которую дана. Достаточно обновить систему, при этом пакет Pixiewps будет также установлен автоматически:

apt-get update && apt-get dist-upgrade

Новые ключи, которые доступны в модификации Reaver t6_x, описаны во вчерашней новости. По использованию добавить нечего. Разве что этот список уязвимого к Pixiewps сетевого оборудования.

Инструмент pixiewps (разработан wiire) родился на форумах Kali Linux. Вы можете почитать соответствующие темы — это очень интересно: на наших глазах, прямо в нашем присутствии делается история.

Атака, которая ранее занимала до 12 часов, теперь занимает секунды. Правда, уязвимость открыта только на некоторых чипсетах.

Обновление Aircrack-ng v1.2 RC2

Aircrack-ng, де факто, стал базовым инструментов для любых тестов по проникновению в беспроводные сети. В этом релизе, кроме обычных исправлений ошибок и улучшения кода, были сделаны значительные изменения инструмента airmon-ng. Этот инструмент используется для перевода беспроводных карт в режим наблюдения. Другими новыми и заметными особенностями стали возможность airtun-ng расшифровывать WPA, а также флаги -wps и – -uptime.

Также обращает на себя внимание новое наименование беспроводного виртуального интерфейса — wlanXmon, вмето monX.

До свиданья mon0, здравствуй wlan0mon!

В последние несколько релизов, набор aircrack-ng поставлялся с aircrack-zc, которая использует усовершенствованные методы перевода беспроводных карт в режим наблюдения, а также опцию более подробного вывода. С релизом Aircrack-ng 1.2 RC2, aircrack-zc официально заменяет aircrack-ng, в качестве нового стандарта.

Более понятный вывод airmon-ng

Очень здорово, если всё получается. Но если что-то не так, то теперь вам на помощь придёт команда airmon-ng –verbose start wlan0 для сбора необходимой вам информации. Например, при запуске в виртуальной машине эта команда объяснит, что ничего не получится.

Обновление до Reaver 1.5.2

Эта версия включает ряд улучшений. Главное из них — поддержка Pixiewps. Будем надеяться, что версия будет и дальше развиваться и поддерживаться.

Упрощённо говоря, главные изменения привели к тому, что теперь типичный взлом WPS выглядит примерно так:

airmon-ng airmon-ng start wlan0 airodump-ng wlan0mon --wps reaver -i wlan0mon -c 4 -b 64:66:B3:AE:8C:E7 -vv -K 1

Т.е. используем wlan0mon, вместо mon0 и используем ключ K 1.

Здравствуйте. А есть инструкция как обновиться до Aircrack-ng v1.2 RC2? Сейчас у меня установлен Lubux Mint 13 Cinnamon x64 и Aircrack-ng по этой инструкции: https://linuxcenter.kz/page/%D1%83%D1%81%D1%82%D0%B0%D0%BD%D0%BE%D0%B2%D0%BA%D0%B0-aircrack-ng-%D0%B2-linux-mint-13