Добрый день,Уважаемые Друзья и Форумчане.

Сегодня разберём работу нового инструмента из категории information gathering

Автор скрипта gotr00t0day.

Опций у данного инструмента нет,но разведывательную информацию он старается предоставить полноценную и исчерпывающую.

Работа его автоматизирована и немного забегает даже в сторону небольшого pentest при сканировании.

Применение AUTO-RECON очень простое и не требует вмешательства аудитора безопасности.

Установка:

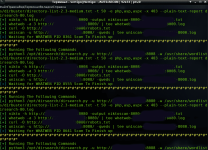

Код:

# git clone https://github.com/gotr00t0day/AUT0-REC0N.git

# cd AUT0-REC0N

# chmod +x setup.sh

# chmod +x auto-recon.sh

# ./setup.sh

# ./auto-recon sh IP_целиДанное сканирование очень удобное и информативное,происходит быстро действительно.

Также полезно для запоминания аудитором безопасности какой порт за что отвечает.

Не требуется подсматривать в справочный материал,всё видно и обозначено согласно общепринятой классификации.

Соответственно, многие ошибочно думают,что такие сервисы действительно присутствуют на тестируемом ресурсе.

В данном случае,это не так, т.е. , просто такой порт открыт и всё.

Ресурс,который тестировал,прилично защищён и надёжно админится.

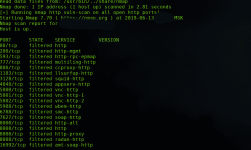

Можно видеть,что задействованные ответственные порты фильтруются.

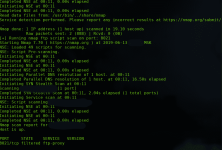

Далее инструмент применяет NSE скрипты.

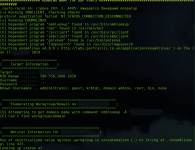

В следующем шаге при обработке цели подключаются инструменты dearsearch,nikto,sslscan,whatweb.uniscan.

Это и результативный момент и наверное самый неприятный.

Здесь проверяются порты с сервисами более тщательно данными инструментами.

При этом открываются более 20-ти терминалов,что смущает немного, т.к. на рабочем столе начинается хаос со множеством окон.

Паниковать не стоит,можно завершившие работу терминалы закрывать,а можно ничего не трогать-сами закроются после завершения работы AUTO-RECON.

И в этом месте процесс идёт ощутимо долго.

Далее,идёт тест Samba, или Netbios.

На ресурсе скорее всего применена смешанная среда и соответственно,задействован механизм NBT с упором на протоколы TCP и UDP

Если бы мы имели дело с Windows, то понятно,что там был бы и протокол Netbios.

Отработка NMBLookup

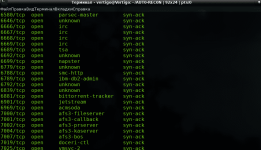

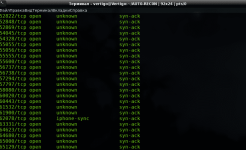

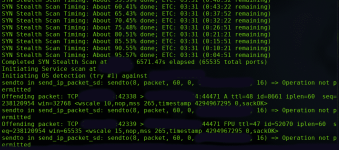

SYN-сканирование.

И завершает работу скрипта утилита Traceroute.

Но на этом конечно исследование не завершается,а начинается чтение логов.

Образуются 2 директории: nmap и IP_цели.

В них очень много файлов с логами,которые изучаются.

И процесс этот занимает также время,но информация может быть полезной,хотя и большинство файлов будут пустыми.

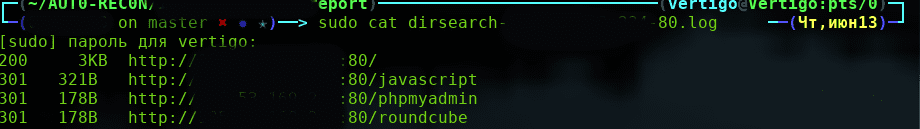

В моём случае,оказались интересными файлы от dearsearch.

Что касается директории c javascript, то потребовалась Burpsuite-без изменения запроса ресурс просто не дал просмотреть это дело.

Но и это выходит за рамки обзора по инструменту,поэтому приводить здесь результат не стану.

В таких файлах часто засвечиваются важные данные.

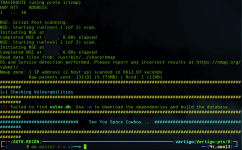

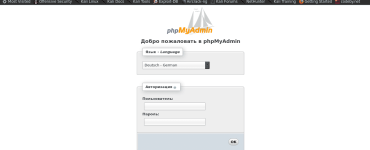

Остальное можно показать,например,что сразу вышли на панель phpmyadmin.

Авторизация оказалась под защитой пароля, дефолтные данные были админом изменены и авторизоваться согласно им не получилось.

Для такой атаки подойдёт брут, причём ориентироваться надо по Mysql.

Также,обнаружена панель управления почтовым клиентом Roundcube Webmail.

Скрипт пригнал несколько обнаруженных юзеров ,в том числе и админа (сервера почтовые и названия доменов тоже)

Сам Roundcube настраивается c аутентификацией по нескольким шаблонам,версий авторизации там немного.

Так что,набросать быстренько словарик с логинами и паролями труда не составит для атаки методом перебора с различными комбинациями логинов.

Конечно,если серьёзно подойти к делу,то для верности неплохо бы просканировать ресурс тяжёлым сканером на уязвимости типа Nessus или Openvas.

Беглое сканирование AUTO-RECON показало,что явных известных уязвимостей нет,но это не панацея ,как говорил ранее.

К тому же,задачей инструмента является всё же начальное звено pentest-это разведывательная информация,а не само тестирование как таковое.

TLS тоже проверяется.

Нет смысла оговаривать,что версии php 5.4.45 и apache 2.2.22 устаревшие,могут иметь большинство уязвимостей.

Но админ вовремя устанавливал дополнения для них и тот,легендарный норматив по 11 исправлениям для php данной версии от 2015 года ещё,админом был выполнен.

В завершении обзора хочу отметить,что несмотря на незначительное неудобство,инструмент для лентяев.

Настройки сканирования,в том числе и на уязвимости скриптами Nmap, готовые,что удобно.

Кроме IP-адреса цели ничего больше не требуется.

А директории с логами нужно удалить после чтения и можно приступать к изучению другой цели.

Инструмент замечательно отработал через tor-траффик.

Не забываем,что сканер Nikto срабатывает поверх трафика tor и рекомендую запускать инструмент через начальный vpn, либо с дополнительными настройками с проксированием.

Это ваша всё-таки безопасность.

Надеюсь,что кому-то инструмент придётся по душе.

А я на этом с вами прощаюсь не надолго и до новых встреч.

Последнее редактирование: