Всем привет!

Попал мне в руки образ смартфона ZTE BLADE V8 сделанный с помощью UFED версии 7.36.0.109.

Файл образа сформированный с расширением UDF, но

Для того чтобы экспортировать файл UDF в UFDR нам поможет

Приступим первым делом открываем MOBILedit Forensic Express

Далее кликаем Start и видим следующее:

Далее кликаем Start и видим следующее:

Так как физически смартфон не подключен и у нас есть только его образ то нужно как-то подгрузить его образ и переформатировать в нужный нам. Для этого выбираем пункт меню Import data и увидим следующее:

Так как физически смартфон не подключен и у нас есть только его образ то нужно как-то подгрузить его образ и переформатировать в нужный нам. Для этого выбираем пункт меню Import data и увидим следующее:

В открывшемся окне импорта данных выбираем пункт меню Cellebrite UFD(так образ смартфона у нас как раз в формате UFD), в открывшемся меню выбираем нашу папку с образом смартфона и открываем файл в формате UFD.

В открывшемся окне импорта данных выбираем пункт меню Cellebrite UFD(так образ смартфона у нас как раз в формате UFD), в открывшемся меню выбираем нашу папку с образом смартфона и открываем файл в формате UFD.

Если операция открытия выполнилась без ошибок программа выдаст на следующее окно:

Если операция открытия выполнилась без ошибок программа выдаст на следующее окно:

Поле чего кликаем Next и видим следующее:

Поле чего кликаем Next и видим следующее:

В этом окне можно фильтровать данные в образе, так как нам нужна вся информация переходим далее с помощью кнопки Next.

В этом окне можно фильтровать данные в образе, так как нам нужна вся информация переходим далее с помощью кнопки Next.

На этом этапе можно отфильтровать информация в отчете по классам (приложения, сообщения, почта, контакты и т.д.) я выбрал все классы). Далее кликаем Next и переходим в окно настроек отчета.

На этом этапе можно отфильтровать информация в отчете по классам (приложения, сообщения, почта, контакты и т.д.) я выбрал все классы). Далее кликаем Next и переходим в окно настроек отчета.

В этом окне возможно произвести настройку отчета (выбрать язык, временную линию и внести комментарии в отчету). Временная линия относиться только к отчету, не к информации в ней. В дальнейшем Cellebrite Reader сам задаст вопрос о выборе временной линии при открытии отчета.

В этом окне возможно произвести настройку отчета (выбрать язык, временную линию и внести комментарии в отчету). Временная линия относиться только к отчету, не к информации в ней. В дальнейшем Cellebrite Reader сам задаст вопрос о выборе временной линии при открытии отчета.

После проделанных действий мы переходим к выбору формата отчета, выбираем формат Cellebrite UFDR и кликаем Next.

Следующим окном MOBILedit предлагает выбрать Анализатор медиа файлов:

Следующим окном MOBILedit предлагает выбрать Анализатор медиа файлов:

Для использования анализаторов их предварительно требуется установить. У нас их нет, так что просто кликаем Next.

Для использования анализаторов их предварительно требуется установить. У нас их нет, так что просто кликаем Next.

Далее выбираем место хранения образа, кликаем Export и ждём...

Первое, что мы увидим в начале экспорта это ошибка:

Первое, что мы увидим в начале экспорта это ошибка:

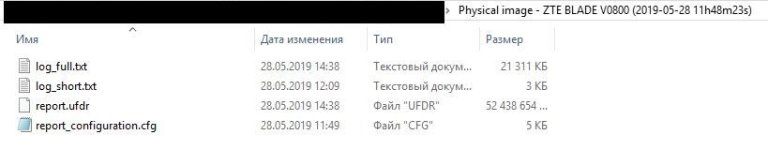

Ошибок много, но операция завершена и можно перейти в папку с готовым образом для Cellebrite Reader.

Ошибок много, но операция завершена и можно перейти в папку с готовым образом для Cellebrite Reader.

Открываем наш образ в Cellebrite Reader:

И ждем пока образ обработается.

И ждем пока образ обработается.

После обработки Cellebrite Reader спрашивает о выбора временной зоны:

Сообщение показывает в какой временной линии работал смартфон и предлагает выбор времени на локальной машине.

Сообщение показывает в какой временной линии работал смартфон и предлагает выбор времени на локальной машине.

И начинается самое интересное! Cellebrite Reader видит историю браузера Chrome и видит закладки браузера Opera. Но, истории браузера Opera нет)

Как мы видим на скриншоте выше закладки есть только в браузере Opera а браузера Chrome только историю. Меня такая ситуация смущает. Проверим по наличию файлов браузера Opera.

Как мы видим на скриншоте выше закладки есть только в браузере Opera а браузера Chrome только историю. Меня такая ситуация смущает. Проверим по наличию файлов браузера Opera.

В итоге файлы есть, но Cellebrite Reader не хочет их парсить. Что ж найдём их и сделаем парсинг сами.

В итоге файлы есть, но Cellebrite Reader не хочет их парсить. Что ж найдём их и сделаем парсинг сами.

По пути на скриншоте выше находим файлы базы данных и сохраняем их:

Разархивируем архив и ищем файл History:

Разархивируем архив и ищем файл History:

Открываем базу данных с помощью

Открываем базу данных с помощью

Получаем нашу историю посещений сайтов:

Попал мне в руки образ смартфона ZTE BLADE V8 сделанный с помощью UFED версии 7.36.0.109.

Файл образа сформированный с расширением UDF, но

Ссылка скрыта от гостей

_7.18.0.106 может открывать файлы с расширением UFDR.Для того чтобы экспортировать файл UDF в UFDR нам поможет

Ссылка скрыта от гостей

.Приступим первым делом открываем MOBILedit Forensic Express

После проделанных действий мы переходим к выбору формата отчета, выбираем формат Cellebrite UFDR и кликаем Next.

Далее выбираем место хранения образа, кликаем Export и ждём...

Открываем наш образ в Cellebrite Reader:

После обработки Cellebrite Reader спрашивает о выбора временной зоны:

И начинается самое интересное! Cellebrite Reader видит историю браузера Chrome и видит закладки браузера Opera. Но, истории браузера Opera нет)

По пути на скриншоте выше находим файлы базы данных и сохраняем их:

Ссылка скрыта от гостей

(или с помощью других программ таких как

Ссылка скрыта от гостей

или

Ссылка скрыта от гостей

) и с помощью запроса из статьи Преобразование в читабельный вид Даты Времени в БД SQLite (Web Browser) а именно:

SQL:

SELECT datetime(last_visit_time / 1000000 + (strftime('%s', '1601-01-01')), 'unixepoch','localtime') AS [Дата],

url AS [URL], title AS [Сайт], visit_count AS [Количество посещений]

FROM urls

ORDER BY last_visit_time DESCВЫВОД:

Если использовать даже самую надежную программу, не ленитесь проверять все вручную! Результаты могут быть не одинаковые)

Если использовать даже самую надежную программу, не ленитесь проверять все вручную! Результаты могут быть не одинаковые)

Вложения

Последнее редактирование: