Всем читателям доброго времени! Сегодня решил описать как можно избавиться от надоедливого ,для нашего дела, антивируса Так вот как обычно получалось у меня, после получении сессии метерпретер я ничего не мог сделать, что было нужно для меня, блокировал антивирус.

Так вот как обычно получалось у меня, после получении сессии метерпретер я ничего не мог сделать, что было нужно для меня, блокировал антивирус.

Перейдем от слов к делу, у нас имеется:

1. Система windows 7 x64, с уязвимостью ms17_010;

2.Телефон под управление андроид с предустановленными Termux и metasploit;

3.Установленный антивирус ESET, обновленный и в полной готовности противостоять нам

И так начнем, для начала получаем сессию метерпретер средствами ms17_010 или как вам удобнее, после этого допустим пытаемся получить shell:

Шелл получить не удается, попробуем создать папку:

Создать папку получилось, что ж залью майнер, может быть юзер увидит ему станет интересно и он сам запустит этот файл, так как шелла то нету.

Нет, все таки антивирус спалил, так что не получилось ну и ладно, найдем другую уязвимую систему....

Шучу, шучу....) Конечно же мы продолжим..))

Так теперь подгрузим powershell, и посмотрим будет ли он выполнять наши команды:

Дату показал. Теперь перейдем к интересному, получим список установленных программ:

Тут мы видим наш горячо (не)любимый антивирус.

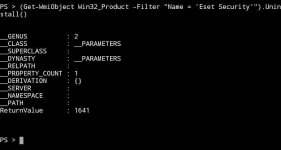

Пробуем удалять:

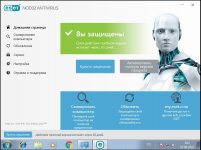

Вот в этот момент я думал что ничего не получилось, но прошло минуты три и я боковым зрением уловил какое то движение на уязвимой системе:

Посмотрев список установленных программ, антивируса не увидел:

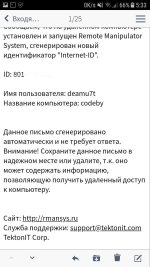

Телефон больше никаких признаков не подавал*, поэтому нажатием ctrl + c , я остановил этот процесс и решил попытаться заново залить свой майнер и рмс. Через шелл запускаю рмс, хотя можно и через метерпретер командой execute, но мне было интересно именно так. На почту приходит id рмс:

И подключились:

Вот и всё ребята

Отписывайтесь получилось ли у Вас? где были какие затыки? Как решили? Была ли статья для Вас полезна?

*Примечание: В последующий раз при удаление антивируса, по окончанию ответ все таки приходил:

Перейдем от слов к делу, у нас имеется:

1. Система windows 7 x64, с уязвимостью ms17_010;

2.Телефон под управление андроид с предустановленными Termux и metasploit;

3.Установленный антивирус ESET, обновленный и в полной готовности противостоять нам

И так начнем, для начала получаем сессию метерпретер средствами ms17_010 или как вам удобнее, после этого допустим пытаемся получить shell:

Шелл получить не удается, попробуем создать папку:

Создать папку получилось, что ж залью майнер, может быть юзер увидит ему станет интересно и он сам запустит этот файл, так как шелла то нету.

Нет, все таки антивирус спалил, так что не получилось ну и ладно, найдем другую уязвимую систему....

Шучу, шучу....) Конечно же мы продолжим..))

Так теперь подгрузим powershell, и посмотрим будет ли он выполнять наши команды:

Дату показал. Теперь перейдем к интересному, получим список установленных программ:

Тут мы видим наш горячо (не)любимый антивирус.

Пробуем удалять:

Вот в этот момент я думал что ничего не получилось, но прошло минуты три и я боковым зрением уловил какое то движение на уязвимой системе:

Посмотрев список установленных программ, антивируса не увидел:

Телефон больше никаких признаков не подавал*, поэтому нажатием ctrl + c , я остановил этот процесс и решил попытаться заново залить свой майнер и рмс. Через шелл запускаю рмс, хотя можно и через метерпретер командой execute, но мне было интересно именно так. На почту приходит id рмс:

И подключились:

Вот и всё ребята

Отписывайтесь получилось ли у Вас? где были какие затыки? Как решили? Была ли статья для Вас полезна?

*Примечание: В последующий раз при удаление антивируса, по окончанию ответ все таки приходил: