Введение

Рад приветствовать вас, дорогие пользователи форума. Хочу представить вам сегодня такую сеть как I2P. Пожалуй данная сеть будет одним из лучших решений в достижении высшей степени анонимизации своего сетевого трафика.План работы

Сегодня я расскажу вам о сети I2P, так же объясню почему её можно считать одним из лучших решений в обеспечении своей анонимности в сети. Сравним сеть I2P с более известной анонимной сетью под названием TOR и выявим её преимущества перед сетью знаменитого лукового даркнета. Так же разберём её установку и реализацию в не менее знакомом вам дистрибутиве под названием Kali Linux.Что такое сеть I2P?

Данный проект представляет собой анонимную, децентрализованную, самоорганизующуюся сеть. Для пользователей заинтересованных в высшей степени анонимности, представленная сеть пожалуй является неотъемлемой частью жизни. Сеть состоит из узлов или же маршрутизаторов и однонаправленных входящих и исходящих виртуальных туннелей. Клиентские приложения имеют свой собственный криптографический идентификатор взамен IP адресу, который позволяет им отправлять и получать сообщения. Эти клиенты могут подключиться к любому маршрутизатору и санкционировать "аренду" некоторых туннелей, которые будут использоваться для отправки и получения сообщений через эту сеть. Маршрутизаторы взаимодействуют между собой по протоколам TCP, UDP и т.д. Вместо DNS используются так называемые "адресные книги" это доверенная сеть имён,взамен глобальной уникальности имён, гарантируется только локальная уникальность, которые обновляются автоматически у всех клиентов.

То есть если говорить простым и понятным языком, есть сеть состоящая из множества клиентов, которые так же выступают и в качестве маршрутизаторов, каждый имеет свой уникальный криптографический идентификатор. Даже если перехватить этот идентификатор, он не будет иметь абсолютно никакой логической связи с реальными устройствами, к тому же нельзя будет отследить его местоположение, как и серверов совсем. Поэтому данную сеть невозможно отключить, отфильтровать или заблокировать. Она продолжит работать, даже при малом количестве пользователей. Весь трафик проходит по специальным шифрованным туннелям.

Шифрование

На этой диаграмме показан путь, который проходит некоторый трафик I2P при прохождении через сеть. I2P-маршрутизатор пользователя обозначен надписью "A", а скрытая служба I2P (например, веб-сайт

Ссылка скрыта от гостей

) обозначена как "B". Клиент и сервер используют 3-прыжковые туннели, эти прыжки представлены ячейками с метками 'P', 'Q', 'R', 'X', 'Y', 'Z', 'P_1', 'Q_1', 'R'_1, 'X_1', 'Y_1' и 'Z_1'.Ячейки с метками 'P', 'Q' и 'R' представляют исходящий туннель для A, а ячейки с метками 'X_1', 'Y_1', 'Z_1' представляют исходящий туннель для B. Аналогично, ячейки с метками 'X', 'Y' и 'Z' представляют входящий туннель для 'B', а ячейки с метками 'P_1', 'Q_1' и 'R_1' представляют входящий туннель для 'A'. Стрелки между ячейками показывают направление движения. Текст над и под стрелками показывает пример пропускной способности между парой прыжков, а также пример задержки.

Когда клиент и сервер используют 3-прыжковые туннели, в ретрансляции трафика участвуют в общей сложности 12 других маршрутизаторов I2P. 6 пиров передают трафик от клиента к серверу, который разделяется на исходящий 3-прыжковый туннель от 'A' ('P', 'Q', 'R') и входящий 3-прыжковы туннель к 'B' ('X', 'Y', 'Z'). Аналогично, 6 пиров ретранслируют трафик от сервера обратно к клиенту.

Во-первых, мы можем рассмотреть латентность - время, которое требуется для того, чтобы запрос от клиента прошел через сеть I2P, достиг сервера и вернулся к клиенту. Суммируя все задержки, мы видим, что:

40 + 100 + 20 + 60 + 80 + 10 + 30 ms (client to server)

+ 60 + 40 + 80 + 60 + 100 + 20 + 40 ms (server to client)

-----------------------------------

TOTAL: 740 ms

Общее время прохождения трафика в нашем примере составляет 740 мс, что, безусловно, намного больше, чем при просмотре обычных интернет-сайтов.

Во-вторых, мы можем рассмотреть доступную пропускную способность. Она определяется по самому медленному каналу связи между прыжками от клиента и сервера, а также при передаче трафика от сервера к клиенту. Для трафика, идущего от клиента к серверу, мы видим, что доступная пропускная способность в нашем примере между прыжками 'R' & 'X', а также прыжками 'X' & 'Y' составляет 32 КБ/с. Несмотря на более высокую доступную пропускную способность между другими узлами, эти узлы будут действовать как узкое место и ограничат максимальную доступную пропускную способность для трафика от 'A' к 'B' на уровне 32 КБ/с. Аналогично, трассировка пути от сервера к клиенту показывает, что максимальная пропускная способность 64 КБ/с - между перекрестками 'Z_1' & 'Y_1, 'Y_1' & 'X_1' и 'Q_1' & 'P_1'.

В данной сети используется чесночная маршрутизация, многослойное шифрование, односторонние туннели, расхождение зашифрованных пакетов по нескольким разным туннелям, каждый пакет шифруется методом "garlic encryption" (чесночное шифрование).

Чесночная маршрутизация представляет собой многослойное шифрование и является расширением луковой маршрутизации, которая используется в сети TOR.

Односторонние туннели подразумевают собой поток трафика только в одну сторону. Тем самым клиент анонимной сети не имеет прямого доступа к клиенту на другой стороне, в распоряжении лишь информация о начальном узле в его входящем туннеле.

Сравнение с сетью Tor

У сети I2P имеется ряд весомых преимуществ перед всеми известной сетью Tor. Из них как по моему мнению наиболее главными будут выступать то, что данный проект разработан и оптимизирован для работы скрытых сервисов, что гораздо быстрее чем Tor; полностью распределённая и самоорганизующаяся сеть; достаточно небольшая, чтобы её сильно блокировали или совершали DOS атаки; защита против детектирования клиентской активности; реализованы короткоживущие туннели, что уменьшает количество способов, которые атакующий может использовать для атаки, в отличие от цепочек Tor которые как правило живут долго; API I2P спроектированы под анонимность и безопасность, тогда как SOCKS сделан для функциональности.

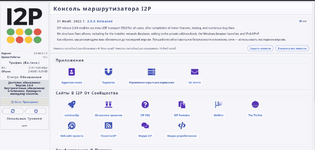

Установка и реализация сети I2P

В Kali Linux установка клиентской программы I2P не составляет никаких трудностей и проблем, ведь она уже имеется в репозиториях, её можно будет установить только одной командойsudo apt install i2pДалее начнёться скачивание и установка, данный процесс не занимает особо много времени. Далее когда всё будет установлено, для запуска вам нужна будет так же только одна команда

i2prouter startПосле запуска перед вами откроется консоль маршрутизатора I2P.

Подводим итоги

В этой статье мы рассмотрели анонимную сеть I2P, так же изучили по какому принципу она работает, рассмотрели ряд её преимуществ перед сетью TOR. Данная сеть может выступать средством анонимизации трафика для каждого, но не стоит забывать о том, что хоть данная сеть и предоставляет довольно хорошую степень анонимности, стоит использовать её в связке с другими средствами анонимизации сетевого трафика, такими как сеть Tor, FreeNet, VPN. Так же стоит помнить, что при большом желании можно распутать любую цепочку, и у спец-служб присутствуют методы деанонимизации пользователей сети I2P, поэтому данная статья является лишь ознакомительным материалом.

Вложения

Последнее редактирование: