Приветствую Уважаемых Форумчан и Друзей.

Сегодня буду знакомить вас с целой группой инструментов.

Разработчиком которых является AngelSecurityTeam.

В обзоре будет не полный перечень новинок.

В арсенале имеются и утилиты по перечислению субдоменов и поиска админок.

Но выбрал те,с которыми было интересно познакомиться.

Категорически запрещено использование рассматриваемых инструментов в незаконных целях.

Инструменты предоставлены исключительно в рамках ознакомления и изучения проблем безопасности.

Работать будем с Kali Linux и откроет список Cam-Hackers.

Название говорит за себя и он подойдёт тем,кому скучно и кому нравится не смотреть мир,а подглядывать за ним.

Установка:

Код:

# git clone https://github.com/AngelSecurityTeam/Cam-Hackers.git

# cd Cam-Hackers

# chmod +x cam-hackers.py

# pip3 install requests -это необязательная команда

# python3 cam-hackers.pyТ.к. интерфейс шикарный открывается после запуска утилиты (это видно на главном скрине)

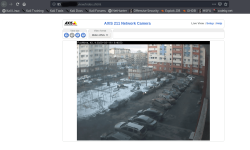

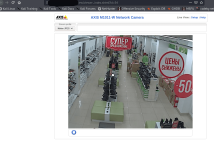

Выбрали страну,получаем ссылки с адресами и портами и переходим по ним.

Много с чем столкнётесь,будут и ссылки,которые откажутся работать с Firefox в некоторых странах.

Часто придётся вводить логин с паролем,иногда получится,но будут те камеры,где пароли изменены с заводских.

Оказывается,дом Колотушкина и правда существует)),

Пришлось дождаться когда сотрудники отвернутся.

Ребята,простите,ничего личного,если узнали своё рабочее место.

Где-то в Германии

Помните и о том,что некоторые видеокамеры передают звук,будьте аккуратны,а то на меня уже мужик один ругался)

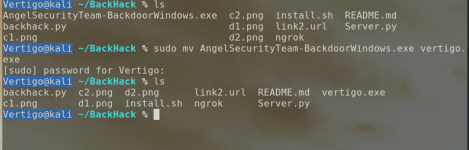

Второй инструмент BackHack предназначен для генерирования backdoor.

Этот и последующие инструменты объединяет использование сервиса ngrok и собственного небольшого сервера.

Скачивать его не торопитесь,т.к.имеется недостаток-в чистом виде его не пропустят AV.

Установка:

Код:

# git clone https://github.com/AngelSecurityTeam/BackHAck.git

# cd BackHAck

# chmod +x install.sh

# bash install.sh

# python Server.py

# python3 backhack.pyВыбираем для которой ОС генерировать backdoor

Для Windows потребуется установленный пакет mingw64

Выходной файл будет всегда иметь одно и тоже название,но есть плюс-его можно переименовать.

И,не прерывая работы инструмента,в ссылку,которую отправляем тестируемому объекту,подставляем новое наименование файла.

Можно и прервать (ctrl+c) если это необходимо и выбрать прослушиватель,для полного завершения работы требуется команда exit.

Но как говорил ранее,в моём случае,эксперимент не удался-Касперский отработал на все 5 баллов с плюсом.

Заходил с Windows 7 по ссылке и AV скачать не дал файл.

Вот результат до отключения AV и с отключением.

В итоге, 7-ка всё равно устояла ,и никакой сессии я не получил.

Перейдём к более сложным инструментам,которые предназначены для атаки fishing.

Recreator-Phishing не проверял как клонирует другие сайты,пробовал на vk.

Установка:

Код:

# git clone https://github.com/AngelSecurityTeam/Recreator-Phishing.git

# cd Recreator-Phishing

# chmod +x install.sh

# bash install.sh

# python ServerInstall.py

# python3 recreator-phishing.py

Код:

# pkg install git

# git clone https://github.com/AngelSecurityTeam/Recreator-Phishing.git

# cd Recreator-Phishing

# pkg install python

# pkg install wget

# pip3 install wget

# python3 ServerInstall.py

# python3 recreator-phishing.pyИ потребуется указать способ генерирования ссылки

Здесь выбран метод,доступный в локальной сети.

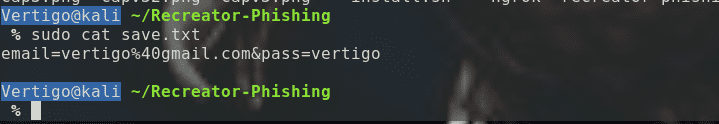

Клонирует он мобильную версию Vk.

И читаем файл с результатом.

Ещё один инструмент для fishing очень интересный сам по себе.

Это RevoltShing

Он меня впечатлил своей работой и сложностью.

Во-первых,он очень скверно клонирует любимый многими Vk.

Во-вторых,он отменно клонирует c непростым каркасом сайты.

Более того,он взаимодействует с реальными ресурсами,которые клонирует,здесь разработчики постарались.

Поэтому на страницах всё находится в движении,картиночки меняются,часы ходят и т.д., большинство кнопок активны.

Установка:

Код:

# git clone https://github.com/AngelSecurityTeam/RevoltShing.git

# cd RevoltShing

# chmod +x install.sh

# bash install.sh

# python Server.py

# python3 revoltshing.py

Код:

# pkg install git

# git clone https://github.com/AngelSecurityTeam/RevoltShing.git

# cd RevoltShing

# pkg install python

# pkg install wget

# pip3 install wget

# pip3 install bs4

# pip install bs4

# python3 Server.py

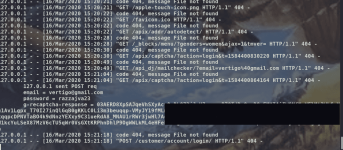

# python3 revoltshing.pyМы этого делать конечно не станем,а проведём собственное тестирование.

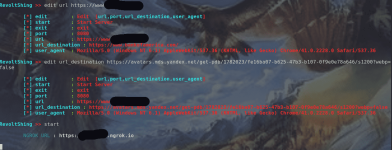

Настройки,которые присутствуют,легко меняются командами:

Код:

> edit url https://целевой ресурс/login

> edit url_destination https://куда направить юзера

> edit port 443

Теперь немного поясню по настройкам и особенностям.

Тестируемая цель всё равно никуда не исчезнет,поэтому после клонирования всегда проверяйте что получилось на выходе.

В основном,на страницах-клонах всё кликабельно,но в одном случае,если нажать кнопку авторизации,то появится ошибка.

Такое не на всех кнопках (половина из них совершенно рабочие)

А в другом случае,когда уже склонирована страница авторизации.

И прежде чем,отправлять куда-то ссылку,надо проверить какие кнопки откликаются,а которые нет.

Авторизация на ресурсах различная и бывает,что уместно сразу клонировать страницу авторизации,а не главную.

Здесь мог бы привести примеры с банками не для того,чтобы провести тестирование по полной,мне неприятности даром не нужны,как говорится.

А затем,что у банков лучшая система безопасности,антифрода ,запрет редиректа на посторонние ресурсы при авторизации и т.д.

Всё равно специалисты службы безопасности банков это прочитают и здесь есть что сказать мне,как клиенту этих банков.

Например,один из банков мне с фишинговой страницы строчил смс на телефон с кодами и принимал их.

Другие способы авторизации также были доступны со страницы-клона.

(повторюсь,инструмент взаимодействует с реальными сайтами)

Не думаю,что это нормально,но к слову,ни один из банков не пригнал моих же паролей.

Но ведь существуют и инструменты,работающие с 2-х факторной аутентификацией,да и Listener можно другой запустить и тогда не факт,что пароли не прилетят.

Следующая команда интересна тем,что в ней мы прописываем url,на который попадёт юзер после того,как авторизуется.

Обычно указывают тот же ресурс,что логично,но и место юмору тоже найдётся.

И остаётся порт,но думаю,что в этом месте всё ясно,его также можно изменить на предпочитаемый.

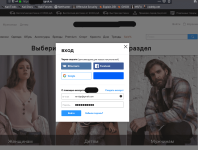

Возьмём к примеру интернет-магазин и склонируем его.

Авторизация там в виде клика и всплывающего окна,всё работает,поэтому можно клонировать и главную страницу.

После того как ,ничего не подозревающий клиент, авторизовался,в придачу ещё пришлось ввести капчу,попал сюда

А атакующему пришли данные.

Эти же данные записываются в log-файл в директории инструмента в текстовом формате.

Там же будет находиться файл index.html,который перед следующим тестированием надо удалить.

В конце хотелось бы упомянуть о банальной мере предосторожности и защиты от атаки с помощью данного инструмента.

Ссылку конечно завуалируют так,что в ней ничего подозрительного не будет,а предложение будет тестом на алчность как обычно.

Вопреки распространённому мнению о том,что клонированные страницы ведут себя как неживые,к данному случаю не относится.

Всё натуральней-некуда.

Но,стоит в начале проверить ссылку на ресурсах,которые предоставляют такой сервис.

При переходе не торопиться авторизовываться,а походить по сайту,понажимать кнопки,возможно не все они сработают.

И возможно появится ошибка,которая должна насторожить и отказаться от дальнейших действий.

Попробовать вернуться обратно путём нажатия других кнопок сайта.

Это пока всё,чем хотел с вами поделиться сегодня.

Благодарю за внимание,всем желаю прекрасного настроения и до новых встреч.

Последнее редактирование: