Имеем на руках Xiaomi Redmi 5 plus на базе Qualcomm Snapdragon 625 msm8953.

Для извлечения данных на уровне физики была использована уязвимость процессора, для ее реализации смартфон необходимо перевести в режим EDL (Emergency Download Mode – EDL).

Снимаем крышку смартфона, находим необходимые тест-поинты. На данной модели они расположены здесь:

Замыкаем тест-поинты (пинцетом, скрепкой и т.п.), подключаем девайс к ПК. Устройство должно определиться как Qualcomm HS-USB QDLoader 9008 (для этого предварительно устанавливаем необходимый драйвер).

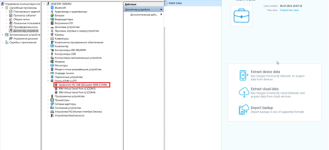

Запускаем Мобильный криминалист, создаем дело, выбираем Extract device data.

Выбираем Qualcomm EDL dump.

Читаем инструкцию, подтверждаем, нажимаем далее.

На этом этапе выбираем firehose файл, либо выбираем автоматическое подключение.

Начинается процесс извлечения.

После извлечения дампа памяти, программа переходит к этапу извлечения ключей шифрования, ибо без данных ключей, при анализе дампа, мы получим только не шифрованные разделы, пример ниже:

После извлечения дампа устройство переходит в обычный режим. Переподключаем устройство в EDL режиме. Читаем инструкцию, нажимаем далее.

Первые три операции проходят без нашего участия, после которых отключаем устройство - откидываем батарею, тем самым устройство выйдет из EDL режима.

Одновременно зажимаем кнопку запуска и подключаем девайс к ПК, держим кнопку запуска до появления лого андроида.

Ждем, получаем положительный результат.

Открываем полученный образ, начинается анализ.

По итогу проделанных операций получаем вот такой результат:

Так же аналогичная задача была со смартфоном Xiaomi Redmi note 4 на базе Qualcomm Snapdragon 625 MSM8953. Что интересно, данный аппарат ни в какую не отдавал ключи шифрования, по аналогичной схеме, проблема была на этапе запуска аппарата во время извлечения ключей, сам аппарат не запускался и сигналил красным цветом светодиода на стороне экрана.

Поэтому я использовал селебрейт.

Запускаем Touch 2

Переходим по менюшкам Мобильное устройство — обзор — Generic Decrypting Qualcomm EDL.

Далее аппарат был подключен описанным выше способом, после чего была произведена попытка извлечения, которая потерпела неудачу.

В итоге был найден способ правильного подключения смартфона к Touch 2, а именно - подключение аппарата кабелем, после чего ждем, пока появится лого зарядки на экране смартфона, экран должен погаснуть. Замыкаем тест-поинты и нажимаем кнопку питания на телефоне - смартфон переходит в EDL режим.

1- Switch OFF the device

2- Connect the device to UFED

3- Wait for the LCD display the battery Logo charging and then LCD switch OFF

4- Shortcut the Test Points and press Power ON to get [Continue]

После чего начинается процесс извлечения.

Далее полученный образ был проанализирован оксигеном, в результате чего был получен аналогичный результат.

Для извлечения данных на уровне физики была использована уязвимость процессора, для ее реализации смартфон необходимо перевести в режим EDL (Emergency Download Mode – EDL).

Снимаем крышку смартфона, находим необходимые тест-поинты. На данной модели они расположены здесь:

Замыкаем тест-поинты (пинцетом, скрепкой и т.п.), подключаем девайс к ПК. Устройство должно определиться как Qualcomm HS-USB QDLoader 9008 (для этого предварительно устанавливаем необходимый драйвер).

Запускаем Мобильный криминалист, создаем дело, выбираем Extract device data.

Выбираем Qualcomm EDL dump.

Читаем инструкцию, подтверждаем, нажимаем далее.

На этом этапе выбираем firehose файл, либо выбираем автоматическое подключение.

Начинается процесс извлечения.

После извлечения дампа памяти, программа переходит к этапу извлечения ключей шифрования, ибо без данных ключей, при анализе дампа, мы получим только не шифрованные разделы, пример ниже:

После извлечения дампа устройство переходит в обычный режим. Переподключаем устройство в EDL режиме. Читаем инструкцию, нажимаем далее.

Первые три операции проходят без нашего участия, после которых отключаем устройство - откидываем батарею, тем самым устройство выйдет из EDL режима.

Одновременно зажимаем кнопку запуска и подключаем девайс к ПК, держим кнопку запуска до появления лого андроида.

Ждем, получаем положительный результат.

Открываем полученный образ, начинается анализ.

По итогу проделанных операций получаем вот такой результат:

Так же аналогичная задача была со смартфоном Xiaomi Redmi note 4 на базе Qualcomm Snapdragon 625 MSM8953. Что интересно, данный аппарат ни в какую не отдавал ключи шифрования, по аналогичной схеме, проблема была на этапе запуска аппарата во время извлечения ключей, сам аппарат не запускался и сигналил красным цветом светодиода на стороне экрана.

Поэтому я использовал селебрейт.

Запускаем Touch 2

Переходим по менюшкам Мобильное устройство — обзор — Generic Decrypting Qualcomm EDL.

Далее аппарат был подключен описанным выше способом, после чего была произведена попытка извлечения, которая потерпела неудачу.

В итоге был найден способ правильного подключения смартфона к Touch 2, а именно - подключение аппарата кабелем, после чего ждем, пока появится лого зарядки на экране смартфона, экран должен погаснуть. Замыкаем тест-поинты и нажимаем кнопку питания на телефоне - смартфон переходит в EDL режим.

1- Switch OFF the device

2- Connect the device to UFED

3- Wait for the LCD display the battery Logo charging and then LCD switch OFF

4- Shortcut the Test Points and press Power ON to get [Continue]

После чего начинается процесс извлечения.

Далее полученный образ был проанализирован оксигеном, в результате чего был получен аналогичный результат.

Вложения

Последнее редактирование модератором: