DougMarcaida

Green Team

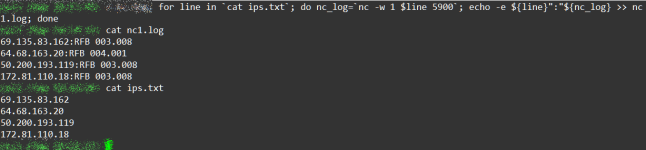

Добрый день друзья, интересует вопрос: как быстро и чем привести в порядок лог от масскана?

После скана мой лог имеет вид:

Нужно получить вид

Знаю, что в софте RDP Brute (Coded by z668) имеется адаптер лога масскана - но он работает давольно долго ( учитывая что у меня около 40гигов логов, на это уйдет очень много времени). Есть ли какие-нибудь другие решения для быстрой обработки логов? Если есть, то буду благодарен

После скана мой лог имеет вид:

Код:

open tcp 3390 167.93.195.252 1544920856

open tcp 3390 167.93.27.100 1544920856

open tcp 3390 169.139.65.136 1544920856

open tcp 3390 167.93.161.109 1544920856

open tcp 3390 167.93.91.165 1544920856

open tcp 3390 167.93.6.216 1544920856

open tcp 3390 167.93.34.185 1544920856

Код:

167.93.195.252:3390

167.93.27.100:3390

Последнее редактирование модератором: