N

neybivatebilla

За последние несколько дней нам задали довольно много вопросов о правильном удалении конфиденциальных данных с жестких дисков. При этом у нас создалось впечатление, что все идеи по уничтожению данных ограничиваются только использованием магнитов и микроволн, с массой промежуточных вариантов. Итак, сегодня мы хотели бы пролить свет на криминалистику данных, рассказать вкратце о том, как она работает, и о том, какие шаги вы можете предпринять, чтобы быть в безопасности.

Обычно анон ограничивается простым удалением файлов со своего компьютера, считая при этом, что все нормально — никаких следов не осталось. Но на самом деле это только верхушка айсберга, так как все удаленные файлы все еще существуют (ну, а как вы думали работают программы по восстановлению файлов?). И если неосторожный анон не предпримет специальных мер, по исправлению этой ситуации, то в один прекрасный день на его голову упадет его железная дверь, когда специалисты из управления «К» решат посмотреть, чем это он занимался на прошлой неделе. Забрав жесткие диски, они смогут найти все, что их интересует.

Что такое компьютерная криминалистика и работа на «месте преступления»

Компьютерная криминалистика — это сбор, сохранение, анализ и представление компьютерных доказательств. Она помогает выявить «кто», «что», «где» и «когда» был связан с каким-нибудь киберпреступлением или правонарушением. Когда федералы арестуют вас и соберут ваши вещички в ящичек для улик, то они отправят их в лабораторию данных ФБР в Вашингтоне (округ Колумбия). Вы можете думать, что до вас у ФБР руки не дотянутся, но тут уместно вспомнить Станислава Лисова, признавшего свою вину в совершении киберпреступлений в федеральном суде Манхэттена в Нью-Йорке. Он был арестован в Испании, а затем экстрадирован в США. И это не учитывая того факта, что для таких дел у МВД РФ есть свое собственное управление «К».

Естественно, что эксперты будут работать над тем, чтобы обнаружить все файлы в системе субъекта преступления. Это включает в себя существующие активные, невидимые, удаленные, скрытые, защищенные паролями или зашифрованные файлы. Во многих случаях во время проведения компьютерной экспертизы собирается информация, которая обычно недоступна или не может даже просматриваться обычным пользователем, например фрагменты каких-нибудь данных, которые можно найти в пространстве, выделенном для существующих файлов (так называемом slack-пространстве). Для получения такого рода информации или доказательств необходимы специальные навыки и инструменты.

Эксперт может восстановить практически все ваши удаленные файлы, а также другие данные, которые еще не были перезаписаны. По мере того, как вы пользуетесь компьютером, операционная система постоянно записывает какие-нибудь данные на жесткий диск. Время от времени ОС будет сохранять новые данные на жестком диске, перезаписывая те, которые все еще существуют на диске, но больше ей не нужны, то есть перезаписывая удаленные файлы. Таким образом, постоянное использование компьютера может уничтожить данные, которые могли быть восстановлены до того момента, как они будут перезаписаны новыми данными.

Как защититься

Стандартное удаление файлов заключается в том, что операционная система помечает файловое пространство как доступное для повторного использования. При очистке данных (data-wiping) происходит перезаписывание всего пространства данных на устройстве хранения, т.е. происходит замена полезных данных мусорными. В зависимости от используемого метода эти данные могут быть нулями (также известными как «заполнение нулями» или zero-fill) или это могут быть различные произвольно сгенерированные паттерны данных. Вот почему простого удаления информации никогда не бывает достаточно. Вы должны предпринять активные шаги для обеспечения тотального удаления информации без возможности ее восстановления.

Для выполнения этой операции мы будем использовать замечательный загрузочный диск

Шаг 1. Скачайте и запишите DBAN

Вы можете скачать бета-версию 2.2.6 с

Шаг 2. Загрузитесь и работайте

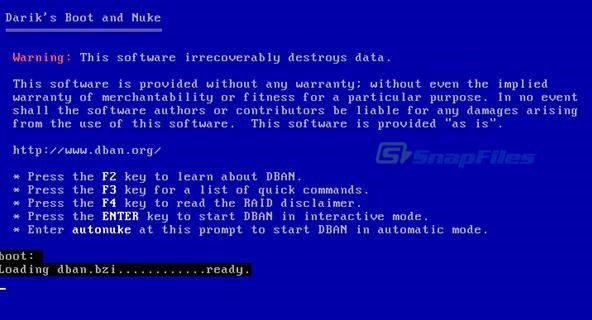

После запуска с компакт-диска вы увидите следующее окно:

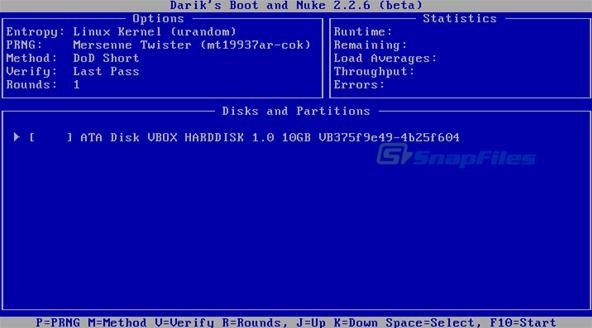

Просто нажмите Enter, чтобы запустить DBAN в интерактивном режиме. Главное меню, показанное на скриншоте ниже, должно отобразить ваш жесткий диск, над которым предполагается провести процедуру зачистки данных.

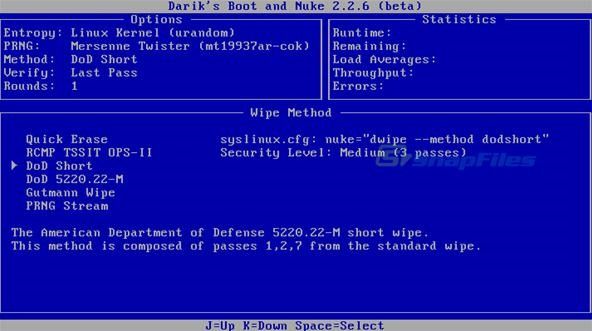

На следующем скриншоте показано, что DBAN готов приступить к работе. По умолчанию используется метод DoD Short wipe, и он прекрасно подойдет для наших целей.

Чтобы выбрать этот способ, просто нажмите пробел и DBAM начнет свою грязную работу по очистке ваших данных. Очистка DoD займет определенное время, особенно на больших жестких дисках.

В заключение

DBAM — отличный инструмент для очистки жестких дисков. Советуем всегда носить с собой экземпляр такого CD-диска в сумке от ноутбука. Он работает быстрее, легче и лучше, чем большинство других инструментов, которые нам приходилось использовать. Будьте осторожны (спасибо, Кэп!), поскольку после такой очистки жесткого диска восстановление данных невозможно. Поэтому не перепутайте диски!

Источник

Обычно анон ограничивается простым удалением файлов со своего компьютера, считая при этом, что все нормально — никаких следов не осталось. Но на самом деле это только верхушка айсберга, так как все удаленные файлы все еще существуют (ну, а как вы думали работают программы по восстановлению файлов?). И если неосторожный анон не предпримет специальных мер, по исправлению этой ситуации, то в один прекрасный день на его голову упадет его железная дверь, когда специалисты из управления «К» решат посмотреть, чем это он занимался на прошлой неделе. Забрав жесткие диски, они смогут найти все, что их интересует.

Что такое компьютерная криминалистика и работа на «месте преступления»

Компьютерная криминалистика — это сбор, сохранение, анализ и представление компьютерных доказательств. Она помогает выявить «кто», «что», «где» и «когда» был связан с каким-нибудь киберпреступлением или правонарушением. Когда федералы арестуют вас и соберут ваши вещички в ящичек для улик, то они отправят их в лабораторию данных ФБР в Вашингтоне (округ Колумбия). Вы можете думать, что до вас у ФБР руки не дотянутся, но тут уместно вспомнить Станислава Лисова, признавшего свою вину в совершении киберпреступлений в федеральном суде Манхэттена в Нью-Йорке. Он был арестован в Испании, а затем экстрадирован в США. И это не учитывая того факта, что для таких дел у МВД РФ есть свое собственное управление «К».

Естественно, что эксперты будут работать над тем, чтобы обнаружить все файлы в системе субъекта преступления. Это включает в себя существующие активные, невидимые, удаленные, скрытые, защищенные паролями или зашифрованные файлы. Во многих случаях во время проведения компьютерной экспертизы собирается информация, которая обычно недоступна или не может даже просматриваться обычным пользователем, например фрагменты каких-нибудь данных, которые можно найти в пространстве, выделенном для существующих файлов (так называемом slack-пространстве). Для получения такого рода информации или доказательств необходимы специальные навыки и инструменты.

Эксперт может восстановить практически все ваши удаленные файлы, а также другие данные, которые еще не были перезаписаны. По мере того, как вы пользуетесь компьютером, операционная система постоянно записывает какие-нибудь данные на жесткий диск. Время от времени ОС будет сохранять новые данные на жестком диске, перезаписывая те, которые все еще существуют на диске, но больше ей не нужны, то есть перезаписывая удаленные файлы. Таким образом, постоянное использование компьютера может уничтожить данные, которые могли быть восстановлены до того момента, как они будут перезаписаны новыми данными.

Как защититься

Стандартное удаление файлов заключается в том, что операционная система помечает файловое пространство как доступное для повторного использования. При очистке данных (data-wiping) происходит перезаписывание всего пространства данных на устройстве хранения, т.е. происходит замена полезных данных мусорными. В зависимости от используемого метода эти данные могут быть нулями (также известными как «заполнение нулями» или zero-fill) или это могут быть различные произвольно сгенерированные паттерны данных. Вот почему простого удаления информации никогда не бывает достаточно. Вы должны предпринять активные шаги для обеспечения тотального удаления информации без возможности ее восстановления.

Для выполнения этой операции мы будем использовать замечательный загрузочный диск

Ссылка скрыта от гостей

.Шаг 1. Скачайте и запишите DBAN

Вы можете скачать бета-версию 2.2.6 с

Ссылка скрыта от гостей

. Когда в вашем распоряжении будет .ISO-образ, все что останется сделать — это записать его на чистый CD/DVD диск. Вставьте диск в CD-ROM и перезагрузите компьютер. Большинство компьютеров настроены в первую очередь на загрузку с компакт-диска и только во вторую проверяется возможность загрузки системы с жесткого диска. Если это не так и ваш компьютер не загружается с компакт-дисков, то вам нужно будет войти в настройки BIOS и изменить порядок приоритетов загрузки. Шаг 2. Загрузитесь и работайте

После запуска с компакт-диска вы увидите следующее окно:

Просто нажмите Enter, чтобы запустить DBAN в интерактивном режиме. Главное меню, показанное на скриншоте ниже, должно отобразить ваш жесткий диск, над которым предполагается провести процедуру зачистки данных.

На следующем скриншоте показано, что DBAN готов приступить к работе. По умолчанию используется метод DoD Short wipe, и он прекрасно подойдет для наших целей.

Чтобы выбрать этот способ, просто нажмите пробел и DBAM начнет свою грязную работу по очистке ваших данных. Очистка DoD займет определенное время, особенно на больших жестких дисках.

В заключение

DBAM — отличный инструмент для очистки жестких дисков. Советуем всегда носить с собой экземпляр такого CD-диска в сумке от ноутбука. Он работает быстрее, легче и лучше, чем большинство других инструментов, которые нам приходилось использовать. Будьте осторожны (спасибо, Кэп!), поскольку после такой очистки жесткого диска восстановление данных невозможно. Поэтому не перепутайте диски!

Источник

Ссылка скрыта от гостей