Внедрение известных учетных данных - инструкция по началу работы

Термины продукта

Перед тем как начать

Тестирование внедрения известных учетных данных

Метамодуль Внедрения известных учетных (Known Credentials Intrusion MetaModule) данных регистрируется в списке указанных служб и пытается открыть сеансы по ряду хостов с известными учетными данными в проекте. Вы можете запустить этот метамодуль, если вы хотите быстро получить программные оболочки хостов в вашем проекте.

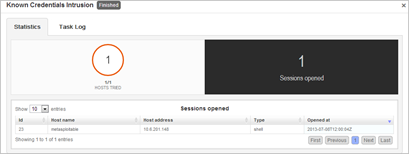

Во время запуска Метамодуля, Metasploit Pro отображает статистику в реальном времени количество целевых хостов и открытых сеансов. Когда Метамодуль закончит свою работу, он создаст окончательный отчет, который предоставляет детали о хостах, на которых ему удалось открыть сессии. Вы можете поделиться этим отчетом с вашей организацией для обнаружения ненадежных паролей и помочь уменьшить уязвимости в инфраструктуре безопасности.

Для запуска Метамодуля Внедрения известных учетных данных в проекте уже должны иметься учетные данные, которые вы получили путем расширенного сканирования, брутфорс-атаки или импорта данных. Данный Метамодуль пытается пройти проверку подлинности для каждой услуги, которая была пронумерована для каждого хоста. Если Метамодуль способен успешно подключиться к службе, то он попытается открыть сеанс, который вы можете использовать, чтобы делать такие вещи как установка VPN стержня, сбор системных данных или запуск оболочки для взаимодействия с целевой системой. Метамодуль открывает один сеанс для одной цели, и он будет переходить к следующему хосту в тесте, если сеанс уже был создан для хоста.

Во время запуска Метамодуля, Metasploit Pro отображает статистику в реальном времени количество целевых хостов и открытых сеансов. Когда Метамодуль закончит свою работу, он создаст окончательный отчет, который предоставляет детали о хостах, на которых ему удалось открыть сессии. Вы можете поделиться этим отчетом с вашей организацией для обнаружения ненадежных паролей и помочь уменьшить уязвимости в инфраструктуре безопасности.

Термины продукта

Учетные данные - Имя пользователя и пароль

MetaModule - Особенность, которая расширяет возможности модулей в Metasploit Pro для выполнения заданий пентеста.

Метамодуль внедрения известных учетных данных - Метамодуль, который открывает столько сессий, сколько возможно в диапазоне целевых хостов со всеми известными учетными данными, хранящимися в проекте.

Reverse Shell Payload - Пейлоад, который создает соединение из целевой машины обратно к атакующей. Если целевая машина использует NAT или защищена фаерволом, то вам следует использовать Reverse Shell Payload.

Bind Shell Payload - Пейлоад, который связывает командную строку с портом прослушивания на целевой машине таким образом, что вы можете подключиться к нему.

Payload - Часть кода, которую эксплойт доставляет и запускает на целевой машине.

Слушатель Компонент, который ожидает входящего соединения.

MetaModule - Особенность, которая расширяет возможности модулей в Metasploit Pro для выполнения заданий пентеста.

Метамодуль внедрения известных учетных данных - Метамодуль, который открывает столько сессий, сколько возможно в диапазоне целевых хостов со всеми известными учетными данными, хранящимися в проекте.

Reverse Shell Payload - Пейлоад, который создает соединение из целевой машины обратно к атакующей. Если целевая машина использует NAT или защищена фаерволом, то вам следует использовать Reverse Shell Payload.

Bind Shell Payload - Пейлоад, который связывает командную строку с портом прослушивания на целевой машине таким образом, что вы можете подключиться к нему.

Payload - Часть кода, которую эксплойт доставляет и запускает на целевой машине.

Слушатель Компонент, который ожидает входящего соединения.

Перед тем как начать

Почистите кэш вашего браузера - После того как вы установили или обновили Metasploit, вы должны почистить кэш вашего браузера, чтобы убедиться, что все элементы пользовательского интерфейса загружены правильно.

Запустите расширенное сканирование или импортируйте данные хоста - Прежде чем вы сможете запустить Метамодуль Внедрения известных учетных данных, вы должны запустить расширенное сканирование в диапазоне целевой сети или импортировать существующие данные хоста. Это наполнит проект необходимой информацией о хосте, такой как открытые порты и службы, которые метамодуль должен запустить.

Добудьте учетные данные - Проект должен содержать учетные данные, которые вы добыли на целевых хостах. Есть множество способов, которые вы можете использовать для получения учетных данных, такие как расширенное сканирование, брутфорс- атака, автоматическая эксплуатация, кейлоггеры, прослушивание паролей и фишинг атака.

Для достижения целей данного руководства, самый простой способ кражи учетных данных является запуск автоматизированного эксплойта против ваших целевых хостов, после чего следует прибегнуть к брутфорс-атаке. Если у вас есть возможность создать сессию на любом хосте используя один из этих методов, вы можете запустить сбор данных для кражи файлов пароля, таких как хэши паролей и ssh ключей.

Запустите расширенное сканирование или импортируйте данные хоста - Прежде чем вы сможете запустить Метамодуль Внедрения известных учетных данных, вы должны запустить расширенное сканирование в диапазоне целевой сети или импортировать существующие данные хоста. Это наполнит проект необходимой информацией о хосте, такой как открытые порты и службы, которые метамодуль должен запустить.

Добудьте учетные данные - Проект должен содержать учетные данные, которые вы добыли на целевых хостах. Есть множество способов, которые вы можете использовать для получения учетных данных, такие как расширенное сканирование, брутфорс- атака, автоматическая эксплуатация, кейлоггеры, прослушивание паролей и фишинг атака.

Для достижения целей данного руководства, самый простой способ кражи учетных данных является запуск автоматизированного эксплойта против ваших целевых хостов, после чего следует прибегнуть к брутфорс-атаке. Если у вас есть возможность создать сессию на любом хосте используя один из этих методов, вы можете запустить сбор данных для кражи файлов пароля, таких как хэши паролей и ssh ключей.

Тестирование внедрения известных учетных данных

- Зайдите в веб-интерфейс MetasploitPro (

Ссылка скрыта от гостей).

- Откройте проект по умолчанию.

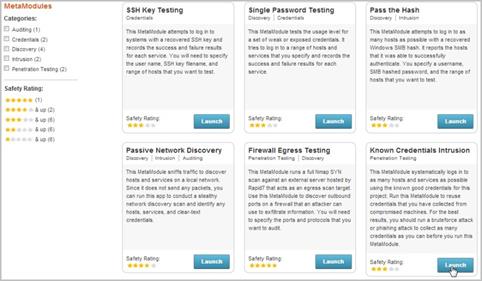

- Выберите Modules > MetaModules.

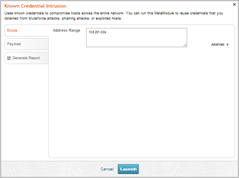

- Найдите Метамодуль Known Credentials Intrusion (Внедрение известных учетных данных) и нажмите кнопку Launch. Появится окно Known Credentials Intrusion.

- Во вкладке Scope введите диапазон целевых адресов, которые вы хотите использовать для теста.

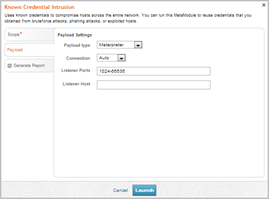

- Нажмите на вкладке Payload (Пейлоад), чтобы настроить установки пейлоад.

- Укажите следующие установки, которые вы хотите использовать для пейлоад:

- Payload type (Тип пейлоад) - Выберите Meterpreter для Windows или Command shell для Linux.

- Connection (Соединение) – Выберите один из следующих типов соединения:

- Auto (Автоматический) - Автоматический выбор типа пейлоад. В большинстве случаев автоматическая опция выбирает reverse shell payload, потому что с его помощью больше вероятности установить соединение между целевой машиной и атакующей.

- Reverse (Обратный) - Выберите эту опцию, если цели находятся под защитой фаервола или используют NAT. Обычно, reverse shell payload будет работать в большинстве ситуаций.

- Bind (Привязанный) - Выберите эту опцию, если целевое устройство не может установить соединение.

- Порты слушателя - Порт, который вы хотите, чтобы слушатель использовал для прослушивания входящих соединений. По умолчанию выбраны порты 1024-65535; однако, вы можете определить конкретный порт, который вы хотите, чтобы использовал слушатель, например, 4444.

- Хост слушателя – IP-адрес, который вы хотите, чтобы целевая машина использовала для обратного подключения. Обычно это IP-адрес вашей локальной машины. Если вы не укажите хост слушателя, MetaModule автоматически использует IP-адрес вашей локальной машины.

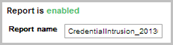

- Нажмите на вкладку Generate Report .

- Введите название отчета в поле Report Name, если вы хотите использовать пользовательское название. Иначе MetaModule использует имя отчета по умолчанию.

- Выберите формат отчета PDF, HTML, или RTF. PDF является предпочтительным форматом.

- В области Sections, отмените выбор любой секции, которую вы не хотите включать в отчет. Пропустите этот шаг, если желаете включить в отчет все секции.

- В области Options, выберите Mask discovered passwords, если хотите скрыть любой пароль, который содержит отчет.

- Выберите опцию Email Report (Имейл отчет), если вы хотите, чтобы отчет был выслан по почте, после того как он будет создан. Если вы включите эту опцию, вам будет необходимо указать список имейл адресов через запятую.Если вы хотите, чтобы отчет был выслан по почте, определите локальный почтовый сервис или сервис, который поддерживается MetasploitPro. Чтобы определить ваш почтовый сервис, выберите Administration>GlobalSettings>SMTPSettings.

- Нажмите кнопку Launch, чтобы запустить MetaModule.

Когда запускается MetaModule, появляется окно полученных данных, которое отображает статистику в реальном времени и журнал задач для MetaModule. Вы можете отследить общее количество хостов, которые MetaModule пытался аутентифицировать, общее количество попыток входа, и общее число успешных входов. Если вы хотите увидеть все детали, нажмите на вкладку Task Log.

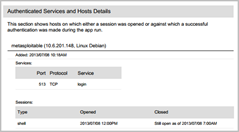

После того как MetaModule закончит свою работу, вам следует перейти в область Reports (Отчеты), чтобы увидеть отчет. Первые несколько страниц отчета показывают графики и таблицы, которые обеспечивают разбивку на высоком уровне взломанных хостов и серверов. Для более детального обзора хостов, вы можете ознакомиться с Authenticated Services (Аутентифицированные Службы) и с разделом HostsDetails (Детали хостов), которые отображают аутентифицированные службы и сессии, которые были открыты на каждом хосте.

Как только вы закончите с тестом, вы можете перейти на страницу Sessions (Сессии (Сеансы)), чтобы почистить и закрыть любую открытую сессию.

После того как MetaModule закончит свою работу, вам следует перейти в область Reports (Отчеты), чтобы увидеть отчет. Первые несколько страниц отчета показывают графики и таблицы, которые обеспечивают разбивку на высоком уровне взломанных хостов и серверов. Для более детального обзора хостов, вы можете ознакомиться с Authenticated Services (Аутентифицированные Службы) и с разделом HostsDetails (Детали хостов), которые отображают аутентифицированные службы и сессии, которые были открыты на каждом хосте.

Как только вы закончите с тестом, вы можете перейти на страницу Sessions (Сессии (Сеансы)), чтобы почистить и закрыть любую открытую сессию.

Ссылка скрыта от гостей