Scarecrow Robot

New member

Привет.

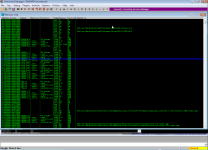

Следую этому туториалу:

У него в EIP указан 41414141. Что является шестнадцатиричным представлением AAAA. Но у меня на win xp 32 и win 7 32 в EIP указан адрес на ntdll. Что мне с этим делать? Там дальше по туториалу совсем другое.

Спасибо.

Следую этому туториалу:

Ссылка скрыта от гостей

У него в EIP указан 41414141. Что является шестнадцатиричным представлением AAAA. Но у меня на win xp 32 и win 7 32 в EIP указан адрес на ntdll. Что мне с этим делать? Там дальше по туториалу совсем другое.

Спасибо.