M

Magnit

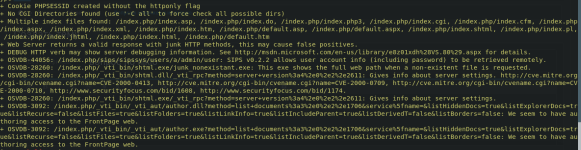

Найдены такие уязвимости, принт выше.

Где искать по ним информацию?

Пробовал в Exploit-DB вбивать OSVDB-* ненаходит таких уязвимостей, если ввожу в гугл, попадаю на подобные моей темы(What I can do with this? и список уязвимостей).