Добрый день,Друзья и Уважаемые Форумчане.

Сегодня хочу с вами поговорить о новом ,спорном,кстати,софте.

Который сделан для реализации атаки pastejacking.

Создан он одним из замечательных авторов - Karim shoair ( D4Vinci)

Прекрасная арабская школа пентеста, Египет.

Потрясающие инструменты для пентеста, мимо которых редко кто прошёл.

Давайте сначала вспомним,что собой представляет атака pastejacking.

Ранее помним,что была такая атака,с задействованием буфера обмена с копированием зловредной команды с частью кода css.

Пока Дилан Эйри не разнообразил такую атаку и вместо css предложил использовать javascript.

Он и изобрёл тем самым метод,который называется Pastejacking.

Опасность в том ,что не надо копировать в таком случае всё,а достаточно нескольких символов.

Существует несколько способов проведения такой атаки и D4Vinci их учёл в своём инструменте.

Атаковать возможно машины как Windows ,так и Linux.

Первый способ основан на полном использовании javascript ,полном копировании атакуемого содержимого.

Браузер жертвы должен не знать о существовании всяких примочек,позволяющих регулировать javascript.

Следующий способ построен на использовании атрибута span style,должен работать во многих браузерах.

Он не требует включения javascript и достаточно ,чтобы цель скопировала либо весь текст на странице,либо несколько слов.

Самое главное,чтобы вредоносный текст также скопировался.

И крайний метод-это похожий на предыдущий,только текст, абсолютно немаркируемый.

Цель должна скопировать весь текст полностью,но может не сработать на браузерах Opera и Сhrome.

Вам же здесь предлагается разнообразие в виде генерирования вредоносного файла с msfvenom.

Который цель скачает через wget или certutil, заложено также использование netcat и др.

Автор пока тестировал инструмент на боевых машинах Kali Linux и Ubuntu с установленным атакующим софтом.

Установка:

Код:

# git clone https://github.com/D4Vinci/PasteJacker.git

# python3 -m pip install ./PasteJacker

# pastejacker

Я запускал так:

# chmod +x setup.py

# python3 setup.py install

# pastejacker

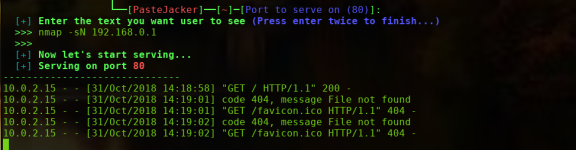

Смотрите как это работает.

Не думайте,что вам предложат на вредоносном ресурсе скопировать, как в примерах, какую-то дичь в виде hello world и т.д.

Понятно ,что такую чушь никто копировать не станет.

А вот нарваться действительно на ресурс,на котором всё вроде безобидно,есть новости,есть форум,обсуждение.

И какие-то хорошие статьи по безопасности (это может быть набор копипаста,но вполне всё выглядит прилично).

И Вам допустим,рекомендуют скачать какой-либо софт,который способствует обходу AV.

А перед этим, идёт обсуждение,где даётся команда к Nmap для сканирования фаервола на уязвимсости.

Видим,что команда-то настоящая,хуже всего,когда аналогичная команда указана в длинном списке команд по установке какого-либо софта.

Такие вещи неопытным людям тяжело заметить,тем более,что название файла может быть изменено (если речь идёт о его скачивании).

Я уже молчу про всяких ,извините , даунов на Windows,которым даже подскажут как открыть командную строку с 2-х клавиш и зафигачить туда злобную команду.

Скопировали допустим и смотрим,что на самом деле вы скопировали:

Понятно,да? Там ip заретуширован атакующей машины.

На самой атакующей машине пошло движение,далее запускается Metasploit и ловится сессия.

Надеюсь,что это всё понятно.

Благодарю вас всех за внимание и до новых встреч.

Спасибо,что вы с нами.