Приветствую Уважаемых Форумчан и Друзей.

Помогает мне сегодня сделать обзор для вас Linux Security Parrot.

Темой нашего обзора будет тестирование инструмента s7scan.

Авторство принадлежит всё же по-моему представителю китайской школы пентеста.

Человек с ником TheRipperJhon указан как автор.

Вообще , китайская школа достаточно скудно представлена на отечественном сегменте.

Данный инструмент входит в число новинок и является своеобразным примером данной школы.

Представляет он собой что-то среднее между небольшим framework и сканером с набором функционала.

По каждому модулю можно вывести команду справки.

Основной зависимостью является наличие сканера nmap в системе.

Да,сделал вывод по загадочным файлам poc , они есть в инструменте , но о них позже.

Основные опции:

exploit - Система Exploit,при этом можно добавить POC самостоятельно.

webdir - Тонкое сканирование информации на директории и файлы в них.

portscan- Сканирование портов

subnet - С-сегментное сканирование подсети.

whois - Запрос whois

passwd - Генерация словаря для атаки методом СИ,создание даты.

crypto - Некоторые средства дешифрования

Тем не менее,несмотря на милый вид безобидного ,казалось бы интерфейса,

От s7scan веяло какой-то зловещностью при знакомстве с ним.

И я не ошибся.В его функционал включен недавно открытый новый вектор атак с POC

Прочитать новость о новом векторе атак можно

Ссылка скрыта от гостей

Подробный разбор методики представлен

Ссылка скрыта от гостей

Сам я воздержался от такой проверки концепции на тестируемом ресурсе по понятным причинам.

Скажу только,что вектор таких атак направлен на тестирование машин Windows 10

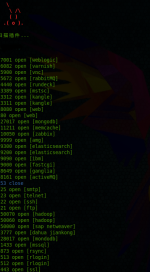

Модуль Portscan работает просто с адской скоростью сверхзвука.

Даже не ожидал,если честно .

Что-то много всего у тестируемого ресурса,не уместилось.

Модуль Whois немного разочаровал.

Крупные ресурсы -да ,исчерпывающая информация вас устроит.

Но по не столь объёмным ресурсам , может не найти ничего.

Это конечно не критично,но всё же.

Порадовал модуль webdir - отлично отработал.

К другим модулям аналогично,претензий нет,они интересные и богаты функционалом.

Рассмотрим опции более детально по каждому модулю.

Модуль exploit

usage: s7scan.py exploit [-h] [-s S] [-a] [-u U] [-f F] [-m M] [-l] [-q Q]

[-o O]

example: python s7scan.py exploit -s test -m 127.0.0.1/30

optional arguments:

-h, --help всегда и далее - вывод опций или справки.

-s S Загрузить POC, использовать тестовый poc

-a Загружать все POC и проверять отдельные целевые точки.

-u U целевой URL

-f F Файл с целевыми URL-адресами

-m M Целевой сегмент сети, маска по умолчанию - 24

-l, --list Вывод списка всех poc

-q Q Поиск по ключевым словам poc

-o O Экспорт файла в формате json

Модуль subnet

usage: s7scan.py subnet [-h] [-t T]

example ython s7scan.py subnet -t 211.82.99.1

ython s7scan.py subnet -t 211.82.99.1

optional arguments:

-h, --help

-t T Целевой ip-адрес

Модуль webdir

usage: python s7scan.py [-h] {exploit,webdir,portscan} ... webdir

[-h] [-u U] [-o O]

example ython s7scan.py webdir -u localhost

ython s7scan.py webdir -u localhost

optional arguments:

-h, --help

-u U целевой URL

-o O Экспорт файла в формате json

Модуль portscan

usage: python s7scan.py [-h] {exploit,webdir,portscan} ... portscan

[-h] [-t T] [-m M] [-p P] [-o O]

example ython s7scan.py portscan -t localhost

ython s7scan.py portscan -t localhost

optional arguments:

-h, --help

-t T Целевой ip-адрес

-m M Маска (127.0.0.1/28 по умолчанию - 24)

-p P Целевой порт

-o O Экспорт файла в формате json

Модуль whois

usage: s7scan.py whois [-h] [-t T]

example ython s7scan.py whois -t blogsir.com.cn

ython s7scan.py whois -t blogsir.com.cn

optional arguments:

-h,

-t T - целевой домен

Модуль passwd

example ython s7scan.py passwd -fullname 'zhang san' или passwd -startyear 2000

ython s7scan.py passwd -fullname 'zhang san' или passwd -startyear 2000

-endyear 2017

optional arguments:

-h, --help

-fullname Полное имя,разделенное пробелами,например-zhang san feng

-nickname NICKNAME Можно догадаться,что это никнейм)

-englishname Английское название

-partnername Имя партнера (для СИ и отправки писем)

-phone PHONE Номер мобильного телефона

-qq QQ числа

-keywords Ключевые слова

-keynumbers Показатели,разделенные пробелами

-oldpasswd Старый пароль

-domain Имя домена

-startyear Начальный год сгенерированной даты

-endyear Конечный год сгенерированной даты

-splitword Разделитель, может быть /, -, по умолчанию пуст.

-o O Вывод сгенерированного словаря в формате txt соответственно.

Модуль crypto

usage: s7scan.py crypto [-h] [-k KAISA] [-k2 KAISA2] [-m MORSE] [-zl ZHALAN]

[-nb NBASE64] [-b2s B2S] [-a2s A2S] [-h2s H2S]

example ython s7scan.py crypto -t blogsir.com.cn

ython s7scan.py crypto -t blogsir.com.cn

optional arguments:

-h, --help

-k KAISA, --kaisa Дешифровка шифра Цезаря,только со смещением английских прописных и строчных букв

-k2 KAISA2, --kaisa2 Дешифровка шифра Цезаря с ипользованием таблицы ascii

-m MORSE, --morse Дешифровка сообщения с использованием азбуки Морза

-zl ZHALAN, --zhalan Расшифровка шифра Жалана

-nb NBASE64,--nbase64 Идентификация и дешифровка base64

-b2s B2S Бинарные строки, 8 бит, 7 бит дешифруются отдельно

-a2s A2S ascii с переносом строк, разделенных пробелами или запятыми

-h2s H2S Дешифрование H2S

usage: s7scan.py exploit [-h] [-s S] [-a] [-u U] [-f F] [-m M] [-l] [-q Q]

[-o O]

example: python s7scan.py exploit -s test -m 127.0.0.1/30

optional arguments:

-h, --help всегда и далее - вывод опций или справки.

-s S Загрузить POC, использовать тестовый poc

-a Загружать все POC и проверять отдельные целевые точки.

-u U целевой URL

-f F Файл с целевыми URL-адресами

-m M Целевой сегмент сети, маска по умолчанию - 24

-l, --list Вывод списка всех poc

-q Q Поиск по ключевым словам poc

-o O Экспорт файла в формате json

Модуль subnet

usage: s7scan.py subnet [-h] [-t T]

example

optional arguments:

-h, --help

-t T Целевой ip-адрес

Модуль webdir

usage: python s7scan.py [-h] {exploit,webdir,portscan} ... webdir

[-h] [-u U] [-o O]

example

optional arguments:

-h, --help

-u U целевой URL

-o O Экспорт файла в формате json

Модуль portscan

usage: python s7scan.py [-h] {exploit,webdir,portscan} ... portscan

[-h] [-t T] [-m M] [-p P] [-o O]

example

optional arguments:

-h, --help

-t T Целевой ip-адрес

-m M Маска (127.0.0.1/28 по умолчанию - 24)

-p P Целевой порт

-o O Экспорт файла в формате json

Модуль whois

usage: s7scan.py whois [-h] [-t T]

example

optional arguments:

-h,

-t T - целевой домен

Модуль passwd

example

-endyear 2017

optional arguments:

-h, --help

-fullname Полное имя,разделенное пробелами,например-zhang san feng

-nickname NICKNAME Можно догадаться,что это никнейм)

-englishname Английское название

-partnername Имя партнера (для СИ и отправки писем)

-phone PHONE Номер мобильного телефона

-qq QQ числа

-keywords Ключевые слова

-keynumbers Показатели,разделенные пробелами

-oldpasswd Старый пароль

-domain Имя домена

-startyear Начальный год сгенерированной даты

-endyear Конечный год сгенерированной даты

-splitword Разделитель, может быть /, -, по умолчанию пуст.

-o O Вывод сгенерированного словаря в формате txt соответственно.

Модуль crypto

usage: s7scan.py crypto [-h] [-k KAISA] [-k2 KAISA2] [-m MORSE] [-zl ZHALAN]

[-nb NBASE64] [-b2s B2S] [-a2s A2S] [-h2s H2S]

example

optional arguments:

-h, --help

-k KAISA, --kaisa Дешифровка шифра Цезаря,только со смещением английских прописных и строчных букв

-k2 KAISA2, --kaisa2 Дешифровка шифра Цезаря с ипользованием таблицы ascii

-m MORSE, --morse Дешифровка сообщения с использованием азбуки Морза

-zl ZHALAN, --zhalan Расшифровка шифра Жалана

-nb NBASE64,--nbase64 Идентификация и дешифровка base64

-b2s B2S Бинарные строки, 8 бит, 7 бит дешифруются отдельно

-a2s A2S ascii с переносом строк, разделенных пробелами или запятыми

-h2s H2S Дешифрование H2S

в рамках ознакомления и изучения проблем ИБ.

Категорически запрещено применение рассматриваемого инструмента в незаконных целях.

Как установить:

Код:

# git clone https://github.com/TheRipperJhon/S7_Scan.git

# cd S7_Scan/

# pip install -r requirements.txt

# chmod +x s7scan.py

# python s7scan.py -h команда запускаБолее подробную работу инструмента можно посмотреть на странице

Ссылка скрыта от гостей

Благодарю всех за внимание,желаю прекрасного настроения и до новых встреч.

Последнее редактирование: