Добрый день , Уважаемые Форумчане и Друзья.

Совершенно лёгкий обзор будет посвящён инструменту с громким названием webkiller.

Создал этот инструмент Ashkan Moghaddas,также известный по нику ultrasecurity.

Webkiller входит в число недавних новинок.

Опции :

1 - Reverse IP With HackTarget

2 - Reverse IP With YouGetSignal

3 - Geo IP Lookup

4 - Whois

5 - Bypass CloudFlare

6 - DNS Lookup

7 - Find Shared DNS

8 - Show HTTP Header

9 - Port Scan

10 - CMS Scan

11 - Page Admin Finder

12 - Robots.txt

13 - Traceroute

14 - Honeypot Detector

15 - Ping

16 - All

17 - Exit

2 - Reverse IP With YouGetSignal

3 - Geo IP Lookup

4 - Whois

5 - Bypass CloudFlare

6 - DNS Lookup

7 - Find Shared DNS

8 - Show HTTP Header

9 - Port Scan

10 - CMS Scan

11 - Page Admin Finder

12 - Robots.txt

13 - Traceroute

14 - Honeypot Detector

15 - Ping

16 - All

17 - Exit

Предназначен он для сбора информации о ресурсе.

Ничем он особенным не выделяется от своих аналогов.

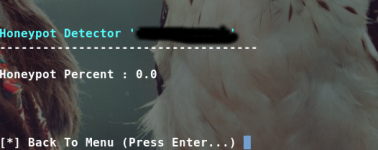

Единственное,что заслуживает внимания -это то,что он умеет проверить цель на наличие honypot.

И ,конечно,возможность сразу все опции запустить в автоматическом режиме.

Обход CloudFlare и нахождение админок -ещё одни из хороших опций.

Правда,админку там ,где её нашёл другой инструмент,этот определить не смог.

Рекомендован он для работы на таких ОС, как Kali Linux и Windows 10 ( полагаю,что с установленным python)

Но мы его затащим на ArchStrike и посмотрим что из этого выйдет.

Установка:

Код:

# git clone https://github.com/ultrasecurity/webkiller.git

# cd webkiller

# pip install -r requirements.txt

# chmod +x webkiller.py

# python webkiller.py - запуск на Kali Linux

# python2 webkiller.py - запуск на Arch Linux

# pip2 install builtwith - этот модуль нужен для работы на Arch LinuxНеплохо работают модули whois c geoip

Пробуйте вводить как IP-адрес,так и url для корректного отображения результатов.

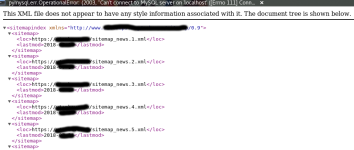

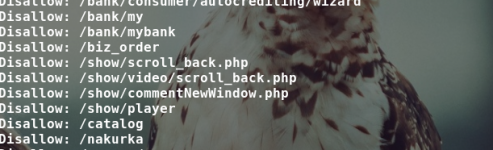

Интересно отработал robots.txt

Инструмент его смог обнаружить и информация здесь в 2-х даже вариантах.

Первый-это можно смотреть в браузере,ходить по ссылкам,изучать.

Видим также стандартную ошибку mysql -111.

В этом случае , она даёт понять,что меня определили как незваного гостя

И отказали в коннекте к базе,хотя этого нам и требуется сейчас.

Ворой вариант-это в терминале,здесь мы видим больше информации.

Какие-то причудливые названия разделов встречаются,ну да ладно.

И видим,что такая информация защищена уже,так просто её не вытащить.

И соответственно,наблюдаем напротив каждой строки статус запрета.

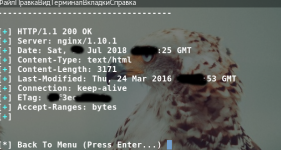

Заголовки http здесь получились необычными .

И зачем-то дополнительная информация о сервере предоставляется здесь же.

Видим ,что для экономии пропускной способности ресурса используется Etag.

С ним тесно связан протокол http и проверка кэша.

А ещё с Etag связаны неубиваемые cookie ,даже если пользователь их удаляет .

И использование Etag было также замечено для отслеживания уникальных пользователей.

Вот как-то так.Так нас инструмент оповещает о том,что мы не имеем дело с honypot.

На этом я благодарю всех за внимание и до новых встреч.