Вновь всех приветствую.

Ещё одна короткая заметка будет о том,как ещё можно выкрасть IP и Cookie жертвы.

Поможет нам в этом автор утилиты thelinuxchoice.

Он же автор таких инструментов как ShellPhish и Blackeye

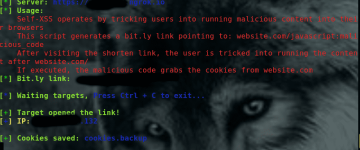

Основой способа является ,опять-таки,социальная инженерия и сервис коротких ссылок Bitly.

Атака такого плана была задумана над получением контроля web-счетов жертв путём их обмана.

А именно,за счёт принуждения перехода по ссылке с вредоносным кодом,который выполняется в браузере.

Злоумышленник получает данные IP-адреса,User-Agent и Cookie жертвы.

Информация предоcтавлена исключительно для ознакомления.

Автор утилиты,автор обзора и Администрация ресурса напоминают об ответственности в случае незаконного применения рассматриваемого инструмента.

Установка:

Код:

# git clone https://github.com/thelinuxchoice/self-xss.git

# cd self-xss

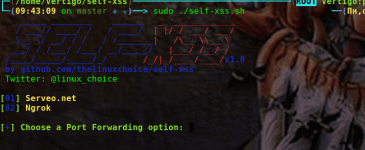

# bash self-xss.shВ утилиту встроена функция редиректа на тот ресурс,который требуется указать.

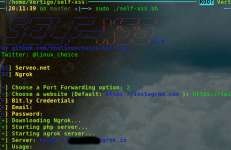

По дефолту это Инстаграм,но можно указать свой.

Именно на него попадёт тестируемый субъект.

Предлагается также указать сервис из двух,откуда тестируемые лица подцепят,сами того не ведая,файл с нагрузкой.

Затем,будут сгенерированы ссылки для предоставления и перехода по ним.

Как только будет переход,атакующий получает данные

А атакуемый попадает на тот ресурс,который и желал посетить,к тому же может ещё и начать авторизовываться там.

Все его данные сохраняются в файле cookies.backup

На этом с вами прощаюсь,благодарю за внимание,будьте осторожны и всего доброго.