Добрый день,Уважаемые Форумчане и Друзья.

На расслаблении сегодня решил запилить этот пост (а там посмотрим,до позднего вечера времени много).

Может ещё чего вам покажу .

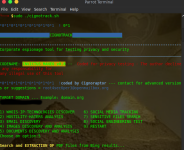

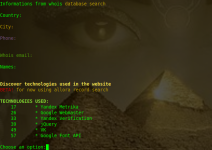

Данный скрипт предназначен для лёгкой разведки.

Он относится к проверке ресурса (домена даже скорее всего) на конфиденциальность и утечку данных.

В работе достаточно прост.Ничем таким тяжёлым он не обременяет тестируемые ресурсы.

Ищет документы,фото-файлы,ссылки,почту и делает анализ на содержание в этих файлах метаданных(кроме почты,естественно).

Написан скрипт автором Cignoraptor-ita из Италии.

Но,тем не менее,автор специализируется на исследованиях в области социальной инженерии, судебной экспертизы.

И занимается контрразведкой с анонимностью.

Итальянские представители pentest ,насколько знаю,ещё не были представлены на нашем ресурсе.

Ну вот,Ребята,встречаем.Новый скрипт,надо отдать должное,что вовсе и неплохой.

Есть конечно frameworks,которые могут достойно и заменить и включают в себя похожий функционал.

Не стану говорить,что надо прям качать его,но по необходимости,конечно нужно знать,что такой скрипт теперь есть.

Установка:

Код:

# git clone https://github.com/Cignoraptor-ita/cignotrack.git

# cd cignotrack/

# chmod +x cignotrack.sh

# ./cignotrack.sh -команда запускаОстальные пункты-это в случае удачи,завладение конфиденциальными данными.

Нет у скрипта никакого меню help.После указания цели-домена,становятся доступны опции.

Которые можно последовательно выбирать указанием цифрами из списка.

У меня на момент тестирования не было такой цели,чтобы применить крайний пункт к ней.

Можно сказать,что тест выдержан тем доменом,который указал.

Давайте посмотрим просто,не всё коту масленница и есть админы,которые ушлые и обслуживают ресурс на максимально-безопасном уровне.

Да,можно возразить и высказать мнение о каких-то иных путях проверки.

Но этот пост о софте и личном примере,что он смог,а чего нет.

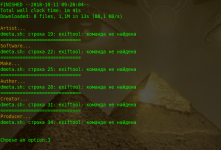

Документы из теста 5-го пункта скрипт натягал,но метаданные в них обнаружены не были.

Документация вообще,если честно ,не представляла из себя что-то значимое.

Аналогичная история и с фото-файлами 4-го пункта теста,из чего можно было сделать вывод,что ресурс берёт фото не из собственных источников.

Источники ,с которыми ресурс работает также легко выясняются и приводятся ссылки на те же фото,которые размещены на других ресурсах.

Это выясняется по 6-му пункту тестирования.

Минус в том,что скрипт сгребает все наверное фото с ресурса-это треш ,откровенно говоря,которого много,удалять приходится директорию потом .

Также (я этот мусор тут не привожу специально)из чего можно сделать вывод,что наиболее предпочитаемым у коллектива ресурса является Instagram.

И если проводить фишинг-атаку ,то надо выбирать именно это.

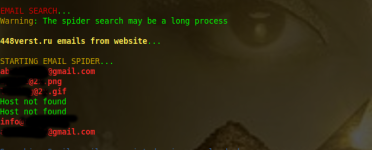

Почтовые адреса скрипт пригнал.

По 7-му пункту всё о,кей,меня пытались блокировать даже,потому что скрипт в этом тесте пользуется одной из методик google-hacking.

Таким образом,он пытается найти оставшиеся где-то пароли от сервисов и приложений

Кстати,нашёл,но они были дефолтными и изменены,как и положено в целях безопасности.

Есть в этом скрипте анализ некой враждебности по отношению к ресурсу,чего замечено не было.

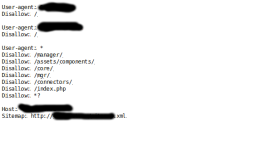

Это же касается выдернутого файла robots.txt.Здесь не оказалось информации о папках passwords,config.inc или пути к ним.

А обычно эти данные привлекают внимание при тестировании и их поиск намерен.

Единственное,что удалось узнать -это какое имя пользователя cправами root.

И видим путь до файла .xml

Там тоже ничего,но если есть уязвимость XXE,тогда можно этот файл использовать при наличии своего атакующего сервера.

Опция whois отработала так себе (всё им надо с открытого адреса пулять,ага..)

Зато определила метрики и прочее,с которыми работает ресурс.

После завершения работы в директории скрипта будут файлы .txt,которые надо читать и затем удалять-это лишние компрометирующие вас логи.

В них содержится информация и данные о цели,надо понимать.

На этом,завершаю обзор,всех Благодарю за внимание и до скорого.

Последнее редактирование: