Немного сюжета

Тёплые, ясные летние вечера лета начинают становиться прохладными и более тёмными. Ночь и прохладная тьма мало-помалу начинают господствовать над силами света. В одну из таких ночей Игорь не спал. Бессонница истязала его в тот момент, это было частое явление. Работа в качестве сетевого админа часто выматывала его. Эх, если бы невозможность уснуть была единственной причиной того, почему в эту ночь он не спал.

Сообщение в Telegram'e захватило его, бот новостного канала прислал занимательную статью про расследование киберпреступления. Там он разузнал о существовании форензики и логов, просмотрев логи windows, ему стало не по себе. Оказывается, windows хранила столько информации о его жизни за ПК. В голову начали приходить мысли о том, как же перейти на более безопасный вариант операционной системы, а именно что-то с Linux подобных. Отличия нашего героя от основной массы людишек не сосчитать, потому он начинает со свойственной ему индивидуальности, скачав себе на флешку Parrot Security OS вместо Kali linux, как это делают многие. Запустил и ушёл спать:

Код:

apt update && apt full-upgrade -yВведение

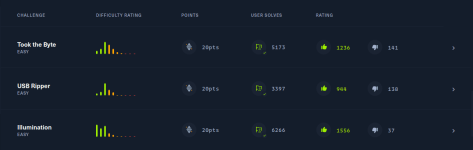

Приветствую тебя, читатель. Статья для начинающих про челленджи "Hack the box" с добавлением незначительного сюжета для повышения интереса и уровня восприятия людьми, которые в этой сфере мало что понимаю. Конкретно будем вести беседу о уровне "Easy" , Для мастеров форензики здесь будет не очень интересно.

План статьи из четырёх пунктов:

- Небольшой гайд по устанвоке Parrot Security OS на флешку

- Illumination

- Took the Byte

- USB Ripper

Зайдя на официальный веб-сайт загрузки

На выбор была версия 4. 9. 1 или тестовая 4. 10 из

На вопрос про syslinux, Игорь ответил "Да".

В конце загрузки образа на флешку, наш герой выключил компьютер. Впоследствии загрузился в bios и выбрал запуск с флешки, загрузился в Persistence.

Ссылка скрыта от гостей

, наш герой увидел различные варианты для загрузки.На выбор была версия 4. 9. 1 или тестовая 4. 10 из

Ссылка скрыта от гостей

. Первый вариант был выпущен в мае, а второй в июле. Игорь подумал о том, какое количество времени будет занимать обновление компонентов и предпочел второй вариант. Загрузил iso образ и скачал rufus. Запуск, выбор загруженного iso образа, выделение места для Persistence раздела, старт.На вопрос про syslinux, Игорь ответил "Да".

В конце загрузки образа на флешку, наш герой выключил компьютер. Впоследствии загрузился в bios и выбрал запуск с флешки, загрузился в Persistence.

Продолжение

Игорь завершил свой рабочий день и решил тренироваться. Мысль про HackTheBox вкралась ему в голову - челленджи по форензике. Для начала он решил попробовать легкий уровень. Оценённый людьми как самый простенький , челлендж "Illumination" стал самым первым.

Illumination

Просмотрев все файлы из архива, Игорь ничего заманчивого не нашёл.

Побившись ещё минут 20 над этой задачей, отыскалась внезапная улика. Скрытая папка . git показалась при использовании:

Код:

ls -laВнутренний детектив нашего героя подсказал зайти в папку и написать команду для просмотра лога:

Код:

git logВ описании изменений автор удалил какой-то токен.

Код:

git show 47241a47f62ada864ec74bd6dedc4d33f4374699Токен получен, но это не флаг. Google предоставил результаты связанные с base64 дешифрирую - решил Игорь:

Код:

echo "SFRCe3YzcnNpMG5fYzBudHIwbF9hbV9JX3JpZ2h0P30=" | base64 --decodeОщущение радости нахлынули на Игоря. Это был его первый флаг.

Took the Byte

Архив Hack The Box хранил в себе один файл "Password". Необходимо понять, что это за файл и что с ним может быть странного. Открыв его, Игорёк ничего не понял, какая-то тарабарщина.

Выполнение этой команды показывает, что это файл Data:

Код:

file passwordВ голове возникли мысли по поводу дешифрования. Игорь временами пользовался

Ссылка скрыта от гостей

для собственных нужд. И в настоящий момент этот инструмент тоже подошел. Загрузив "password" и применив функцию "magic" с опцией "intensive mode", Игорь узрел различные варианты, что могло происходить с файлом. Первый был самым читабельным и наиболее вероятным.Наш герой загрузил файл первого варианта и проверил его снова с помощью:

Код:

file download.datПолучился zip архив. После строчек:

Код:

unzip download.datв директории появился password.txt, внутри располагался флаг.

USB Ripper

Вновь загрузка архива и распаковка, перед взором молодого форензика предстали auth.json и syslog файл, который позднее Игорь переименовал в "some_log".

Просмотрев их, Игорь понял, что первый файл содержал в себе параметр "manufacture" разнообразных usb устройств, а второй был логом с подключений к ПК usb девайсов.

Проверять каждый параметр "manufactur" для каждого usb девайса потребовало бы невообразимого количество времени и сил. Интернет в помощь, утилита Usbrip была избрана Игорем, после сёрфинга по ответам всемирной сети. Прочитав статью про инструмент, следует команда:

Код:

usbrip events violations auth.json --file some_logПосле анализа всех подключённых устройств из файла "auth.json" и сравнение устройств из some log, нашлось 1 незнакомое устройство. "И что теперь? " - возник вопрос у нашего форензика в голове, было решено загуглить каждый параметр.

Добравшись до "serial number", Игорь увидел в ответе поисковой системы что-то связанное с MD5. Параметр "serial number был зашифрован с помощью MD5. Расшифровка была перед глазами:

Нужно было оформить расшифровку в флаг для Hack The Box, присоединив пару заглавных вначале и обернув в фигурные скобки.

Окончив эти челленджи, Игорь жаждал продолжить, но становилось поздно. Снотворное, вода были заключительными вещами в тот день.

Вложения

Последнее редактирование модератором: