Добрый день,Уважаемые Форумчане,Друзья и те,кто следит за пульсом ИБ.

Хочу порадовать форум сегодня новинкой,которая генерирует различные backdoor.

Автора этого замечательного генератора зовут Mohamed Nour.

Помогать мне сегодня будут сделать обзор дистрибутивы ArchStrike и BlackArch.

Простите за дерзость,но продемонстрирую вам атаку на BlackArch Linux.

Нашей задачей будет получение оболочки атакуемой машины.

Для этого Terminator продуман для работы с Metasploit.

Администрация ресурса и автор обзора предупреждают о запрете использования рассматриваемого

инструмента в незаконных целях.Вся информация предоставлена исключительно для ознакомления.

Установим Terminator:

Код:

# git clone https://github.com/MohamedNourTN/Terminator.git

# cd Terminator/

# chmod +x terminator.py

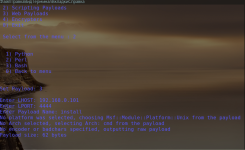

# python2 terminator.py -Запуск на Arch Linux

# python terminator.py -Запуск на Debian LinuxНас встретит интерфейс с меню,которое представлено выбором следующих задач:

Binaries Payloads

1) Android

2) Windows

3) Linux

4) Mac OS

Scripting Payloads

1) Python

2) Perl

3) Bash

Web Payloads

1) ASP

2) JSP

3) War

Encrypters

1) APK Encrypter

2) Python Encrypter

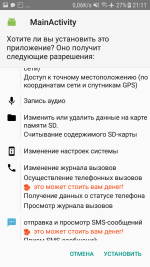

1) Android

2) Windows

3) Linux

4) Mac OS

Scripting Payloads

1) Python

2) Perl

3) Bash

Web Payloads

1) ASP

2) JSP

3) War

Encrypters

1) APK Encrypter

2) Python Encrypter

Помимо этого,всегда присутствует опция 0,которая возвращает вас к основному меню.

Со знакомством с Terminator проблем никаких не должно встретиться.

Работет всё чётко и безупречно.

Все опции я не тестил,но кое-какие недостатки были замечены.

Например,из раздела Binaries Payloads,для Windows генерируется файл .exe,

который ужасно палится AV,да и какие антивири,когда такой файл ,даже почтовый сервис yandex не позволил отправить.

Он был тут же определён как обнаруженный вирусный файл.

Аналогичная история повторилась и для Linux,только расширение файла .elf

Что не всегда актуально.В общем,требуется доработка файлов в плане защиты от обнаружения и детекта.

И совсем другая радостная картина происходит с файлами из категории Scripting Payloads.

Здесь всё прекрасно,и почтовый сервис не стал бить тревогу,да и AV тоже.

Но,продолжим атаку.

Для генерируемого файла запрашиваются данные атакующей машины-это ip адрес с портом.

И предлагается выбор произвольного названия для вредоносного файла.

В общем-то ,здесь,я бы отметил,что гораздо опаснее такая атака для Линуксоидов,чем пользователей Windows.

Т.к. сам файл,попадая на тестируемую машину,не запустится,пока сам Линуксоид не сделает его исполняемым.

Моя легенда была такой,что будто я отправляю кому-то (или кто-то скачивает на моём ресурсе данный архивчик).

Представим,что это даже заманчивая программа,по-соседству с которой вшит этот самый файл.

В инструкции будет указано,чтобы дать ему права (chmod +x install.sh) и запустить его (sudo ./install.sh )

Название часто встречающееся,не правда ли ? Мне тоже вот ,пришла такая же идея.

Вот что значит , как важно проверять исполняемые файлы!

В итоге,инструмент нас просит ответить утвердительно,что с Metasploit у нас всё в порядке

И предлагает 2 варианта событий.Но я остановился на запуске прослушивателя.

Как только на тестируемой машине запускается файл,мы получаем Shell

Никаких привелегий нам уже не требуется , приступаем к полученной сессии и бродим по директориям.

На этом у меня всё,будьте осторожны и этичны,благодарю всех за внимание и до встречи.

Последнее редактирование: