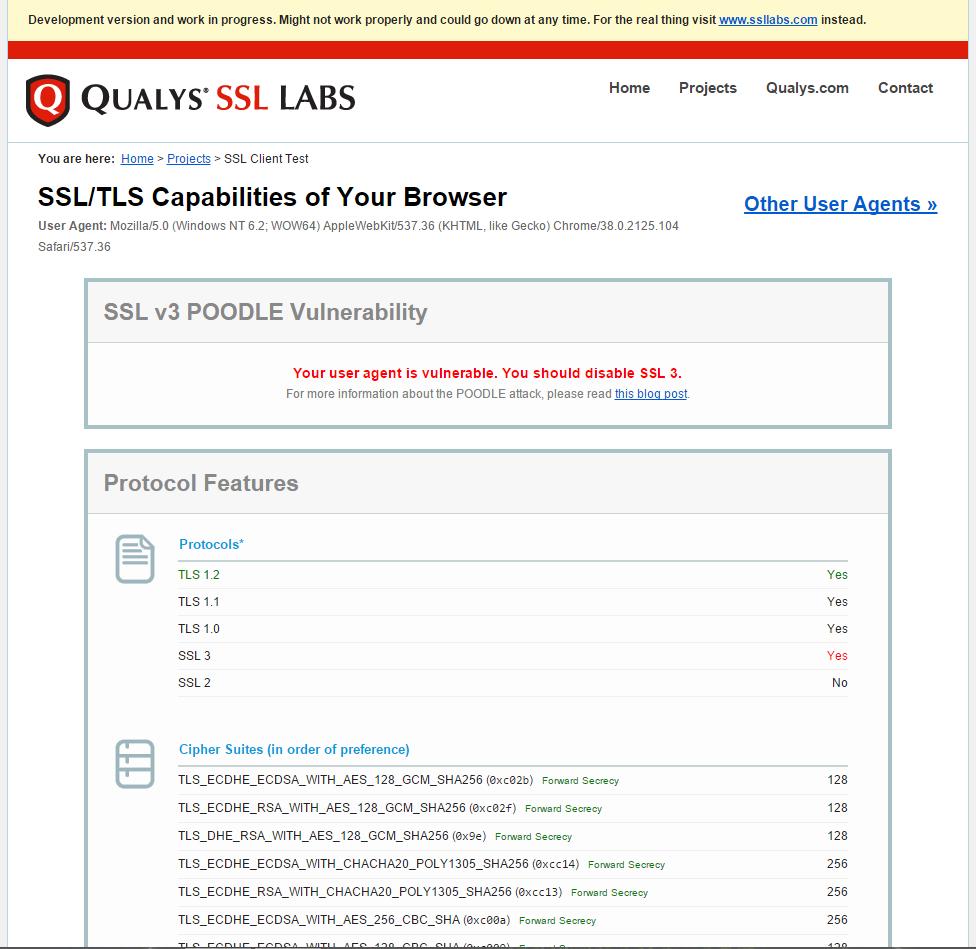

Как защитить пользователям себя от уязвимости SSL 3.0 codeby.net уже писал. Вы можете проверить, подвержены ли вы этой уязвимости перейдя на этот сервис.

Как оператору веб-сайта вам следует отключить SSL 3 на ваших серверах так быстро, как это только возможно. Вы должны сделать это даже если вы поддерживаете наиболее последние версии TLS, потому что активный MITM атакующий может принудить браузеры понизить их соединения так, что они всё равно будут использовать SSL 3, который может быть подвержен атаке. В обычных условиях в SSL 3 не нуждается подавляющее большинство сайтов. Хотя есть целая вереница клиентов, которые не поддерживают что-то получше: Internet Explorer 6 на Windows XP — это потенциально самый большой пользовательский сегмент, который всё ещё полагается на SSL 3. Вариантом может быть дать пользователям инструкцию, как вручную задействовать TLS 1.0 (IE6 поддерживает, но не по умолчанию) или обновить их браузеры.

Ситуация не будет серьёзной, если атакующий не сможет понизить современные браузеры до использования SSL 3. Для решения этой проблемы есть решение, через индикатор TLS_FALLBACK_SCSV, но он должен поддерживаться и клиентами и серверами, чтобы быть эффективным. Google встроила эту функцию в феврале (в Chrome и в свои веб-сайты) и с тех пор успешно использует. Mozilla сказала, что Firefox будет поддерживать этот индикатор в начале 2015. Только что выпущена новая версия OpenSSL, которая включает поддержку SCSV. Поддержка может быть обратно портирована на различные дистрибутивы Linux. Для лучших результатов поддержка также должна быть добавлена в другие браузеры с большой долей рынка. Как только это будет сделано, атака POODLE будет в значительной степени нивелирована, она затронет только пользователей со старыми браузерами.

Чтобы на ваших серверах отключить SSL 3.0 нужно:

APACHE

Для отключения SSLv3 на вашем сервере Apache вы можете сконфигурировать его используя следующее.

SSLProtocol All -SSLv2 -SSLv3

Этот даст вам поддержку TLSv1.0, TLSv1.1 и TLSv1.2, но явным образом уберёт поддержку SSLv2 и SSLv3. Проверьте конфигурацию и перезапустите Apache.

apachectl configtest

sudo service apache2 restart

NGINX

Отключение поддержки SSLv3 на NginX действительно просто.

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

Как и в конфигурации Apache выше, вы получите поддержку TLSv1.0+ и отсутствие SSL. Вы можете проверить конфигурацию и перезапустить.

sudo nginx -t

sudo service nginx restart

IIS

Этому серверу нужны твики регистра и перезапуск сервера, но всё не так просто. У Microsoft есть статья с требуемой информацией, но всем вам нужно изменить/создать величину DWORD в регистре.

HKey_Local_MachineSystemCurrentControlSetControlSecurityProviders SCHANNELProtocols

Внутри протокола, весьма вероятно, уже есть ключ по SSL 2.0, следовательно создайте отдельный SSL 3.0 если нужно. Внутри этого создайте ключ сервера и внутри величину DWORD, названную Enabled со значением 0. Как сделаете это, перезапустите сервер и изменения вступят в силу.