Мы продолжаем цикл разглядывания этих красивых и крутых перьев у нашего Попугая

В прошлой теме я затронул программу Wireshark

Ну а в той теме мы обсудим программу способную увеличить количество наших пакетов в разы

Мы обманем всех, мы заставим их поверить в то что они общаются не с нами а с роутером

А для этого мы юзанем программу Ettercap (ARP-спуфинг)

И так как я раньше говорил что у меня очень привередлевый попугай так что он мне не дал сделать некоторые скрины(Все вопросы к нему)

Но для начало нам необходимо включить форвандинг пакетов(Через терминал естественно), это необходимо что бы наше устройство могло выступать в качестве роутера.

Для этого прописываем команду

echo «1» > /proc/sys/net/ipv4/ip_forward

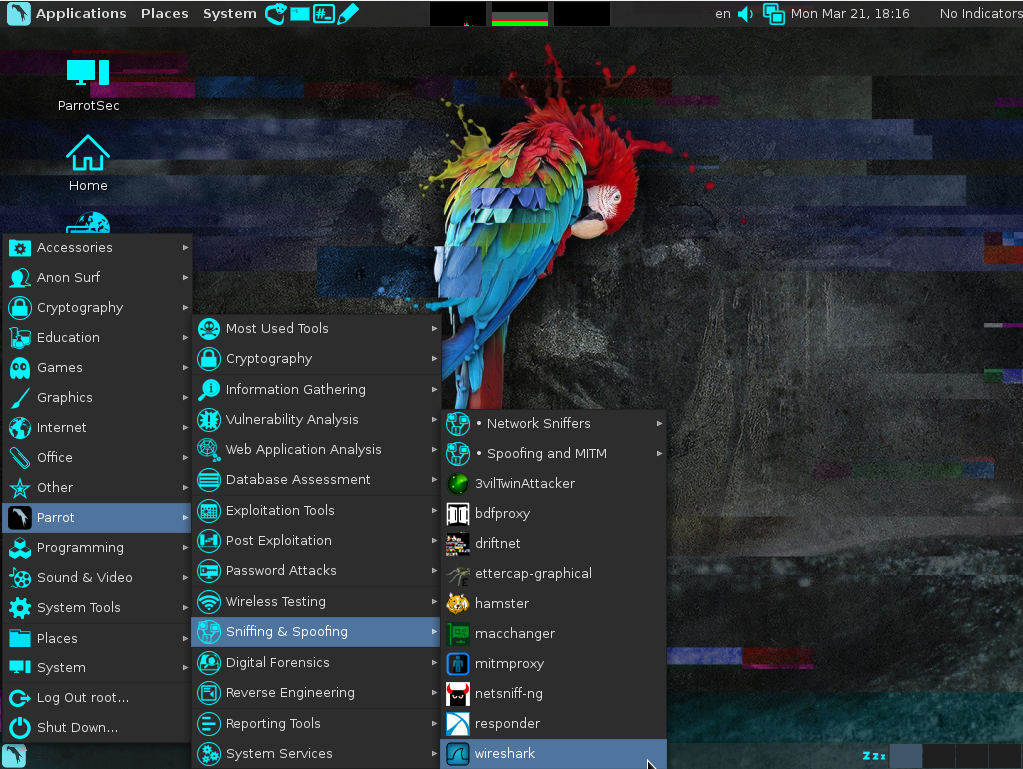

Ну с начала мы находим программу в списке или через консоль (ettercap —gtk)(она находится там же где и акула-wireshark но выше на 6 позиций)

Запускаем…

Жмем Sniff выбираем Unified sniffing

Выбираем адаптер(интернет интерфейс(то через что будем ломать (я юзаю отдельный адаптер так что у меня это wlan1))) и нажимаем Ok (Еще раз привет Кэпу)

При успешном подключении у нас в консоли напишет Starting… (я выделил)

Дальше нам нужно про сканировать Хосты

Жмем Hosts и выбираем Scan for hosts

(Это окно вполне нормально)

В последствии мы идем опять в Hosts но теперь заходим в Host list (Кэп все еще с нами)

И видим список всех устройств в данной сети (Не забываем про анонимность и не светим «Интимными местами»)

Выбираем цели,лучше всего выбрать роутер [Add to Target 1] и устройство [Add to Target 2]

(Так как современные сети устроены Звездой)

Дальше мы идем во вкладку Mitm (Что кстати переводится как человек посередине /^_^\ ), Выбираем ARP poisoning

Ставим галочку если хотим чтоб он не только отправлял запросы но и принимал (Так он ни чего не заподозрит)

Ну а дальше все как тут Тык->Как украсть куки

Но у нас с вами осталась проблемка — Сейчас для авторизации, да и для работы, многие сайты используют зашифрованное соединение https, а вот как раз о том как подменить тип шифрование сайта мы поговорим в нашем следующем выпуске.

iptables -t nat -A PREROUTING -p tcp —destination-port 80 -j REDIRECT —to-port 8080

По коду я вижу что ты попытался написать пользователям маску http

Но я тебя разочарую пользователь них не поймет

все правильно прописал подмену https на http еще ни кто не отменял.

Програмки есть,спешиал для угих даже на Ютьюбе видео есть

Вот и у нас скоро будет статейка )

Но мне приятно что кто-то это читает)

root@Tor:~# echo «1» > /proc/sys/net/ipv4/ip_forward

bash: echo: ошибка записи: Недопустимый аргумент

Что делать ?

echo ‘1’>/proc/sys/net/ipv4/ip_forward

Тоже самое.

Кэп,помощи ждать или самому ?