Вся инструкция применима, пожалуй, к любому дистрибутиву Linux, по крайней мере, проверялось и точно работает на RHEL, CentOS, Fedora, Debian, Ubuntu, Mint.

В своей более ранней статье я объяснял, как вы можете защитить сервер Apache от вредоносных и DOS атак, используя mod_security и mod_evasive. Теперь я хочу поднять тему выявления вредоносного кода с использованием LMD (Linux Malware Detect).

Что такое Malware?

Malware (мэлвэром) называют вредоносные программы, скрипты или код, которые создаются и используются хакерами для получения информации из частных данных или получения доступа к любой частной компьютерной системе. Мэлвэа (malware) может быть троянами, вирусами, шпионскими программами, рекламными модулями, руткитами или любыми вредоносными программами, которые могут быть очень пагубными для пользователей компьютера.

Что такое Linux Malware Detect (LMD)?

Linux Malware Detect (LMD) — это бесплатный, с открытым исходным кодом сканер вредоносных программ для основанных на Unix/Linux операционных систем, выпущенный под лицензией GNU GPLv2. Он создан для выявления угроз, которые могут возникнуть в условиях хостинга. К примеру, проникнув на ваш сервер, хакер оставит на нём программу, позволяющую ему подключаться к вашему серверу, контролировать его, менять настройки, скачивать/закачивать/модифицировать файлы и базы данных. Именно для обнаружения подобных вредоносных программ и предназначен Linux Malware Detect. Для более подробной информации посетите официальный сайт http://www.rfxn.com/projects/linux-malware-detect/.

Установка Linux Malware Detect (LMD) в RHEL, CentOS, Fedora, Debian, Ubuntu, Mint.

Шаг 1: Загрузка Linux Malware Detect (LMD)

Загружаем последнюю версию пакета LMD, используя следующую команду wget.

cd /tmp wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

Шаг 2: Установка LMD

Установка и настройка LMD — это предельно простая задача, просто выполните следующие шаги как рут пользователь.

tar xfz maldetect-current.tar.gz cd maldetect-* ./install.sh

Внимание, на Debian, Ubuntu, Mint (и всем подобным, кто использует sudo) нужно вместо команды

./install.sh

выполнить

sudo ./install.sh

Всё остальное идентично, поскольку не требует рут-прав.

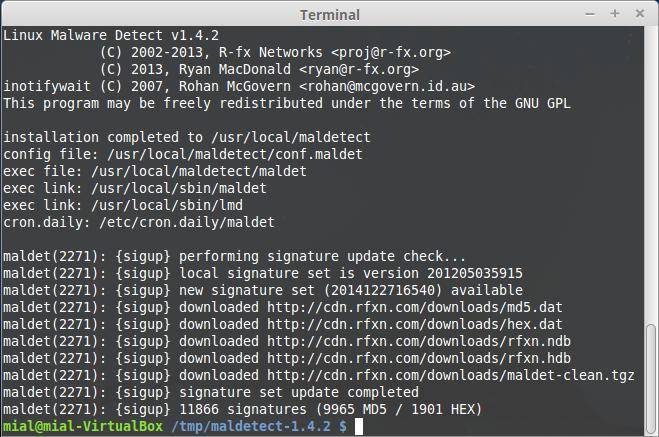

Образец вывода:

Шаг 3: Настройка LMD

По умолчанию, все опции в файле конфигурационном файле полностью закомментированы, следовательно, настройте его под ваши нужды. Но перед тем, как делать какие-либо изменения, ниже давайте кратко ознакомимся с каждой опцией.

- email_alert : Если вы хотите получать предупреждения по почте, тогда установите на 1.

- email_subj : Задайте здесь тему письма.

- email_addr : Здесь добавьте ваш адрес электронной почты для получения уведомлений о найденных вредоносных программах.

- quar_hits : Помещать ли в карантин зловредные программы, следует установить на 1.

- quar_clean : Очищать ли выявленные вредоносные программы, нужно установить 1.

- quar_susp : Приостановить ли аккаунт пользователей, у которых обнаружено вредоносная программа, установите по вашим нуждам.

- quar_susp_minuid : Минимальный userid который может быть приостановлен.

Откройте файл /usr/local/maldetect/conf.maldet и сделайте необходимые вам изменения.

vi /usr/local/maldetect/conf.maldet

Образец конфигурации

Вот мой пример конфигурационного файла.

# [ EMAIL ALERTS ] ## # The default email alert toggle # [0 = disabled, 1 = enabled] email_alert=1 # The subject line for email alerts email_subj="Обнаружена вредоносная программа на $(hostname)" # The destination addresses for email alerts # [ values are comma (,) spaced ] email_addr="alexey@codeby.net" # Ignore e-mail alerts for reports in which all hits have been cleaned. # This is ideal on very busy servers where cleaned hits can drown out # other more actionable reports. email_ignore_clean=0 ## # [ QUARANTINE OPTIONS ] ## # The default quarantine action for malware hits # [0 = alert only, 1 = move to quarantine & alert] quar_hits=1 # Try to clean string based malware injections # [NOTE: quar_hits=1 required] # [0 = disabled, 1 = clean] quar_clean=1 # The default suspend action for users wih hits # Cpanel suspend or set shell /bin/false on non-Cpanel # [NOTE: quar_hits=1 required] # [0 = disabled, 1 = suspend account] quar_susp=0 # minimum userid that can be suspended quar_susp_minuid=500

Шаг 4: Ручные сканирования и использование

Если вам хочется просканировать домашнюю директорию пользователей, тогда просто выполните следующую команду.

maldet --scan-all /home

Если вы выполнили сканирование, но забыли включить опцию помещения в карантин, не переживайте, просто выполните следующую команду, для переноса в карантин всех вредоносных программ из предыдущих результатов.

# maldet --quarantine SCANID ИЛИ # maldet --clean SCANID

Шаг 5: Ежедневные сканирования

По умолчанию установка помещает скрипт LMD в /etc/cron.daily/maldet, и он используется для выполнения ежедневных сканирований, обновления сигнатур, карантина и т. д. И для отправки ежедневных сообщения о сканировании зловредных программ на заданный вами имейл. Если вам нужно добавить дополнительные пути для сканирования, тогда вам следует отрадактировать этот файл в соответствии с вашими требованиями.

vi /etc/cron.daily/maldet

Если вам нравится эта статья, пожалуйста, поделитесь ей с вашими друзьями и оставьте комментарии.