Очень многие из наших посетителей приходят на этот сайт, чтобы научиться техникам взлома Wi-Fi сетей (это самый популярный раздел на нашем сайте). Поэтому я решил написать руководство, посвящённое выбору стратегии для взлома Wi-Fi.

Многие начинающие взломщики заходят сюда в поисках руководств по взлому Wi-Fi, но понятия не имеют с чего начать. Не каждая методика работает в любых обстоятельствах, поэтому выбор верной стратегии позволит вам добиться успеха, потратив гораздо меньше времени и усилий.

Здесь я рассмотрю несколько стратегий, начиная с самых простых и эффективных и заканчивая более сложными и комплексными. В общем случае, то же самое применяет и к вероятности достижения поставленной цели (от наиболее к наименее успешным).

Прежде чем приступить к взлому пароля Wi-Fi

Я настоятельно рекомендую вас прочитать эту статью, чтобы познакомиться с терминологией и базовыми технологиями взлома беспроводных сетей. В дополнение, для эффективного взлома Wi-Fi паролей с помощью популярного набора инструментов Aircrack-ng, вам понадобится совместимый с ним беспроводной адаптер. Предлагаю вам приобрести модель Alfa AWUS036H. Это не самый идеальный, но довольно дешёвый и эффективный адаптер, совместимый с Kali Linux.

-

Взлом WEP

WEP или эквивалент конфиденциальности проводных сетей стал первой технологией шифрования беспроводных коммуникаций. Она обладает множеством недостатков и легко поддаётся взлому. Хотя в новых беспроводных точках доступа уже давно не применяется WEP, многие люди до сих пор пользуются старым оборудованием (работая на крупного подрядчика Министерства обороны США, я обнаружил, что почти 25% их точек доступы были защищены с помощью WEP).

WEP можно легко взломать с помощью Aircrack-ng, воспользовавшись статистическим методом. Он надёжен почти на 100 процентов (только не надо пытаться меня опровергнуть). Процесс взлома довольно прост, если у вас получится собрать достаточно пакетов (это ключевой момент). Это одна из причин, по которым вам нужен беспроводной адаптер, совместимый с Aircrack-ng. Вам необходима возможность одновременно осуществлять инъекцию и перехват пакетов. Большинство стандартных беспроводных карт на это не способны.

- Не пропустите: Как взломать пароли WEP с помощью Aircrack-ng

Чтобы узнать, использует ли точка доступа WEP, просто наведите на неё курсор мыши и увидите алгоритм шифрования. Стоит отметить, что такой подход работает, только если точка защищена с помощью WEP. Он не подействует при любой другой схеме шифрования. Если вам повезло найти беспроводную точку доступа с WEP, на взлом её пароля может уйти около 10 минут. Впрочем, некоторые утверждают, что с этой задачей можно справиться менее чем за 3 минуты.

-

Взлом WPS

Многие современные точки доступа Wi-Fi оснащены Защищённым доступом Wi-Fi или WPS. Эта технология значительно упрощает организацию защищённой беспроводной сети для среднестатистического пользователя, не знакомого с этой темой. К счастью для нас, если мы сможем взломать PIN-код WPS, то получим доступ к панели управления точки доступа.

Получить этот PIN-код довольно просто. Он состоит из восьми чисел, одно из которых представляет собой контрольную сумму. Значит, остаётся всего семь чисел или 10 000 000 вариантов. Процессор с одним ядром сможет перебрать их все за несколько дней. Конечно, это не слишком быстро, но на взлом пароля WPS обычным методом подбора уйдёт гораздо больше времени.

Если на беспроводной точке включена защита WPS, это предпочитаемый метод её взлома. Вы можете воспользоваться утилитами Reaver или Bully в сочетании с Aircrack-ng, чтобы взломать PIN-код WPS.

-

Взлом WPA2

После катастрофы с WEP, беспроводная индустрия разработала новый стандарт беспроводной безопасности, известный как WPA2 или Защищённый доступ Wi-Fi II. Все новые беспроводные точки доступа используют этот стандарт. Его взлом возможен, но крайне сложен.

Когда клиент подключается к точке доступа, происходит 4-стороннее рукопожатие, во время которого клиентская машина передаёт точке доступа предварительный ключ (PSK). Мы можем перехватить хэш этого PSK, а затем расшифровать его с помощью перебора или словарной атаки. Это трудоёмкий процесс, который не всегда завершается успехом. Всё зависит от качества вашего списка паролей и имеющегося в вашем распоряжении времени.

- Не пропустите: Как взломать пароли WPA2-PSK с помощью Aircrack-ng

- Не пропустите: Как взломать пароли WPA2-PSK с помощью Cowpatty

После перехвата хэша PSK, вам больше не нужно подключение к точке доступа. При наличии достаточных ресурсов, вы сможете расшифровать любой PSK.

-

Создание поддельной точки доступа

Если мы не способны взломать пароль точки доступа, можно воспользоваться другой стратегией, состоящей в создании злого близнеца — точки доступа с тем же SSID, что и наша цель, но контролируемой уже нами. В этом случае нам нужно заставить цель подключиться не к оригинальной точке доступа, а к нашей копии.

Обычно, компьютеры автоматически подключаются к точке доступа с самым сильным сигналом. Поэтому увеличение мощности нашей точки доступа является важным этапом этого взлома. Когда пользователь подключиться к нашей точке, мы получим возможность перехватывать и просматривать весь его трафик, в котором могут содержаться учётные данные предоставляемые другим системам.

- Не пропустите: Как создать поддельную точку доступа для перехвата данных

Эффективной вариацией злого близнеца является настройка системы с тем же SSID, а затем предоставление её пользователю в качестве экрана входа. Такой метод защиты применяется во многих офисах, отелях, кофейнях и так далее. Когда пользователь введёт свои учётные данные на нашей поддельной странице входа, вы перехватим их и сохраним. В дальнейшем мы можем воспользоваться этими данными для входа на точку доступа от лица другого человека.

Этот процесс можно автоматизировать с помощью скрипта под названием Airsnarf. К сожалению, Airsnarf уже давно не обновлялся, но я работают над приведением его в актуальное состояние, и вскоре представлю новую версию данного скрипта в одном из своих руководств.

-

ICMPTX

Если ничего не помогает, но вам обязательно нужен доступ к интернету, метод ICMPTX часто срабатывает для беспроводных сетей, требующих аутентификацию через прокси. Такая защита используется во многих школах, университетах, отелях, кофейнях, библиотеках, ресторанах и другие заведениях с публичными точками доступа Wi-Fi. Метод полагает на тот факт, что протокол ICMP обычно включен на точке доступа и позволяет проходить до указанного IP-адреса или домена. Поскольку это не TCP, он просто минует прокси.

- Не пропустите: Как избежать аутентификации на прокси с помощью ICMPTX

Это довольно сложный метод, требующий много времени, так что он не рекомендуемся новичкам. ICMP способен передавать очень мало данных в каждом пакете, поэтому дело будет идти очень медленно, но эта техника отлично подходит для ситуации, когда вам непременно нужно зайти в интернет, и объём передаваемых данных не слишком велик (например, вам необходимо отправить электронное письмо).

Другие стратегии взлома Wi-Fi

Существует бесчисленное множество стратегий получения нужного вам доступа, включая социальную инженерию и эксплойты Metasploit. Получив доступ к системе, вы можете извлечь беспроводной пароль отсюда:

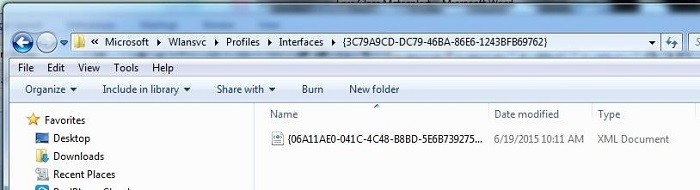

C::ProgramDataMicrosoftWlansvcProfilesInterface{Interface GUID}

По этому адресу вы найдёте закодированный XML документ, содержащий пароль к беспроводному подключению.

Для получения доступа к беспроводной точки доступа вам может потребоваться просто взломать ключ WEP или воспользоваться сложным методом ICMPTX. В любом случае, существует возможность добиться поставленной цели. Если ничего не помогает, нацельтесь на одну из машин в сети, захватите её и достаньте пароль описанным выше способом.

Источник http://null-byte.wonderhowto.com

Внимание ! Редакция настоятельно рекомендует ознакомиться со статьей 272 УК РФ.