OWASP Zed Attack Proxy (ZAP) — это простой в использовании интегрированный инструмент тестирования на проникновения и нахождения уязвимостей в веб-приложениях.

Он создан для использования людьми с различным опытом в сфере безопасности, и поэтому идеален для разработчиков и функциональных тестеров, которые новички в тестировании на проникновении. Но эта программа не окажется бесполезной и для опытных пентестеров — она найдёт своё место и в их наборе инструментов.

Некоторые из функций ZAP:

- Перехват прокси

- Традиционный и AJAX пауки

- Автоматизированный сканер

- Пассивный сканер

- Принудительный просмотр

- Фаззлер

- Динамические SSL сертификаты

- Поддержрка смарткарт и клиентских цифровых сертификатов (Smartcard и Client Digital Certificates)

- Поддержка веб-сокетов

- Поддержка аутентификаций и сессий

- Мощный REST на основе API

- Поддержка большого количества скриптовых языков

- Опция автоматического обновления

- Интегрированный дополнения и растущий маркет обновлений

Некоторые из особенностей ZAP:

- Открытый исходный код

- Кросс-платформенная

- Простая в установке (требуется Java 1.7)

- Совершенно бесплатная (нет платы за ‘Pro’ версию)

- Приоритетом является простота в использовании

- Всесторонняя справка

- Полностью интернационализована

- Переведена на десятки языков

- Основана на сообществе с привлечением активного поощрения

- Активно развивается международной командой добровольцев

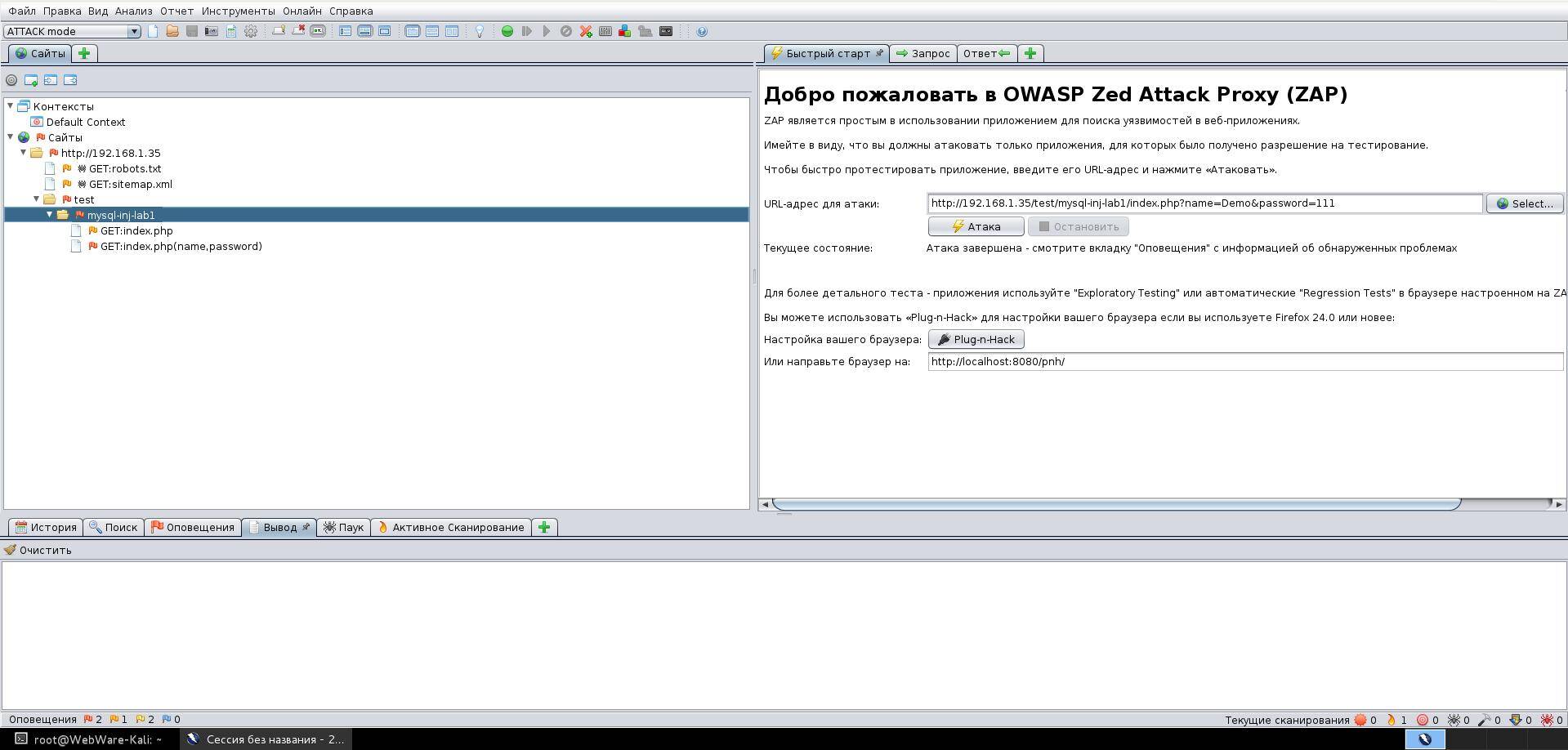

Инструкция по спользованию ZAProxy

Всё довольно просто. Для запуска программы введите в терминал

zaproxy

Откроется графический интерфейс. Введите адрес сайта и нажмите кнопку «Атака».

После этого паук начнёт строить дерево страниц сайта, а сканер проводить различные тесты с найденными страницами. При появлении уязвимостей, будут появляться цифры рядом с флажками: красные означают крайне серьёзные уязвимости (вроде SQL-инъекций и XSS). В дереве страниц сайта уязвимые страницы также будут помечены.

Для просмотра всех найденных уязвимостей и замечаний по безопасности, перейдите во вкладку "Оповещения":

Сегодняшняя инструкция довольно короткая — дополнительные опции вы можете посмотреть самостоятельно, думаю, много вопросов они не вызовут.

Фаззлер или все же фаззер?

Инструкция по использованию

почему он не может найти SQL injection, хотя на сайте через браузер она эксплуатируется?